ФЕДЕРАЛЬНАЯ ТАМОЖЕННАЯ СЛУЖБА

ПРИКАЗ

от 30 октября 2006 года N 1062

Об обеспечении безопасности информации при информационном

взаимодействии таможенных органов с участниками

внешнеэкономической деятельности и сетями общего пользования

(с изменениями на 15 июня 2007 года)

____________________________________________________________________

Документ с изменениями, внесенными:

приказом ФТС России от 15 июня 2007 года N 736.

____________________________________________________________________

В целях совершенствования обеспечения безопасности информации при предварительном информировании о товарах и транспортных средствах, декларировании товаров путем заявления таможенным органам сведений в электронной форме (преамбула в редакции приказа ФТС России от 15 июня 2007 года N 736 - см. предыдущую редакцию)

приказываю:

1. Утвердить Положение по обеспечению безопасности информации при использовании информационно-вычислительных сетей общего пользования в таможенных органах Российской Федерации (далее - Положение ОБИ ИВС ОП) (приложение N 1) и Положение по обеспечению безопасности информации при подключении сторонних организаций к ведомственной интегрированной телекоммуникационной сети таможенных органов Российской Федерации (далее - Положение ОБИ СО) (приложение N 2).

2. Таможенным органам, организациям и учреждениям, находящимся в ведении ФТС России, эксплуатирующим абонентские пункты информационно-вычислительной сети общего пользования (далее - АП ИВС ОП) в соответствии с действующими решениями, руководствоваться настоящим приказом после окончания срока действия указанных решений.

3. Таможенным органам, имеющим точки подключения абонентских пунктов сторонних организаций к ведомственной интегрированной телекоммуникационной сети (далее - ВИТС), пересмотреть технические условия и схемы подключений к ВИТС после окончания срока действующих соглашений об информационном взаимодействии, но не позднее одного года с даты издания настоящего приказа.

4. Главному управлению информационных технологий (ГУИТ) (А.Е.Шашаев) обеспечить:

- принятие и учет решений по заявкам на создание АП ИВС ОП в таможенных органах;

- учет подключений сторонних организаций к ВИТС таможенных органов Российской Федерации;

- организацию контроля выполнения Положения ОБИ ИВС ОП и Положения ОБИ СО.

5. Главному научно-информационному вычислительному центру ФТС России (О.П.Пучков) обеспечить:

- назначение администратора безопасности АП ИВС ОП ГНИВЦ ФТС России;

- эксплуатацию АП ИВС ОП ГНИВЦ ФТС России для предоставления доступа к международной ассоциации сетей "Интернет" должностным лицам центрального аппарата ФТС России и ГНИВЦа ФТС России;

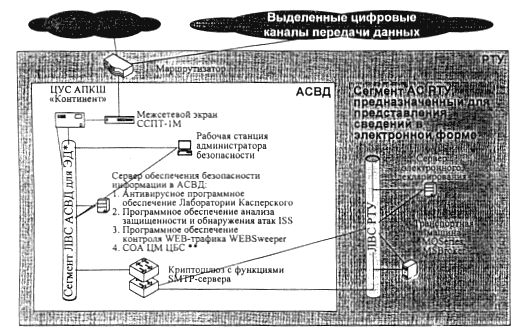

- создание, эксплуатацию и модернизацию автоматизированной системы внешнего доступа (АСВД).

6. Начальникам таможенных органов, организаций и учреждений, находящихся в ведении ФТС России, обеспечить:

- выполнение требований Положения ОБИ ИВС ОП и Положения ОБИ СО;

- контроль выполнения Положения ОБИ ИВС ОП и Положения ОБИ СО;

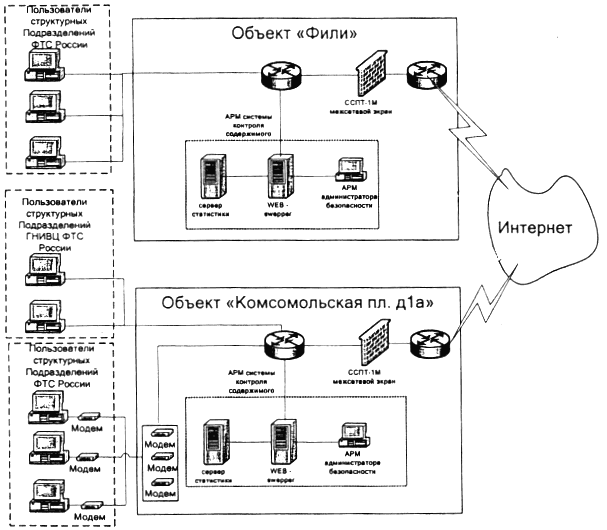

- назначение штатных должностных лиц, ответственных за информационную безопасность и техническую защиту информации в таможенном органе.

7. Руководителям структурных подразделений ФТС России обеспечить:

- выполнение Положения ОБИ ИВС ОП;

- своевременное внесение изменений в нормативные документы, регламентирующие работу абонентского пункта ИВС, обусловленных организационно-штатными мероприятиями, а также доведение до сведения ГУИТ и ГНИВЦа ФТС России информации о вновь назначенных должностных лицах.

8. Главному управлению тылового обеспечения (С.Г.Комличенко) совместно с Главным управлением информационных технологий (А.Е.Шашаев) в 2007 году предусмотреть приобретение средств вычислительной техники и защиты информации, необходимых для реализации Временной типовой схемы обеспечения безопасности информации при представлении информации для декларирования товаров и грузов в электронной форме в части создания сегментов АСВД в Главном научно-информационном вычислительном центре ФТС России.

9. Главному финансово-экономическому управлению (А.В.Авдонин) предусмотреть выделение необходимых денежных средств и обеспечить финансирование работ в пределах утвержденных лимитов бюджетных обязательств.

10. Считать утратившими силу приказы ГТК России от 20.01.2004 N 51 "Об обеспечении информационной безопасности при работе с информационно-вычислительной сетью общего пользования", от 02.04.2002 N 303 "О введении в действие Временного положения о порядке подключения абонентов сторонних организаций к ведомственной интегрированной телекоммуникационной сети ГТК России" и приказ ФТС России от 05.08.2005 N 708 "О внесении изменений в приказ ГТК России от 02.04.2002 N 303".

11. Контроль за исполнением настоящего приказа возложить на заместителя руководителя ФТС России В.М.Малинина.

Руководитель

генерал-полковник таможенной службы

А.Ю.Бельянинов

Приложение N 1

к приказу ФТС России

от 30 октября 2006 года N 1062

ПОЛОЖЕНИЕ

по обеспечению безопасности информации при использовании информационно-вычислительных сетей общего пользования в таможенных органах Российской Федерации

(Положение ОБИ ИВС ОП)

I. Общие положения

1. Настоящее Положение по обеспечению безопасности информации при использовании информационно-вычислительных сетей общего пользования в таможенных органах Российской Федерации (далее - Положение ОБИ ИВС ОП) устанавливает условия и единый в ФТС России, таможенных органах, организациях и учреждениях, находящихся в ведении ФТС России (далее - таможенные органы), порядок использования информационно-вычислительных сетей общего пользования (далее - ИВС ОП), включая международную ассоциацию сетей "Интернет", а также основные требования по обеспечению безопасности информации.

2. Требования Положения ОБИ ИВС ОП обязательны для всех должностных лиц таможенных органов.

3. Положение ОБИ ИВС ОП разработано на основе:

- Федерального закона от 27 июля 2006 года N 149-ФЗ "Об информации, информационных технологиях и о защите информации" (Собрание законодательства Российской Федерации, 2006, N 31 (ч.1), ст.3448);

- Указа Президента Российской Федерации от 12 мая 2004 года N 611 "О мерах по обеспечению информационной безопасности Российской Федерации в сфере международного информационного обмена" (Собрание законодательства Российской Федерации, 2004, N 20, ст.1938; 2005, N 13, ст.1137; 2006, N 10, ст.1090);

- постановления Правительства Российской Федерации от 12 февраля 2003 года N 98 "Об обеспечении доступа к информации о деятельности Правительства Российской Федерации и федеральных органов исполнительной власти" (Собрание законодательства Российской Федерации, 2003, N 7, ст.658);

- нормативно-методического документа "Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)", утвержденного приказом Гостехкомиссии России от 30 августа 2002 года N 282;

- временной типовой схемы обеспечения безопасности информации при представлении информации для декларирования товаров и грузов в электронной форме, согласованной с Центром безопасности связи ФСБ России и утвержденной начальником Главного управления информационной технологии 18 октября 2005 года.

4. Основными целями использования ИВС ОП в таможенных органах являются:

- обеспечение в соответствии с постановлением Правительства Российской Федерации от 12 февраля 2003 года N 98 "Об обеспечении доступа к информации о деятельности Правительства Российской Федерации и федеральных органов исполнительной власти" свободного доступа к информации о деятельности Федеральной таможенной службы с использованием информационных технологий;

- получение общедоступной информации из ИВС ОП;

- размещение заказов на поставки товаров, выполнение работ, оказание услуг в интересах таможенных органов;

- создание условий для декларирования товаров путем заявления таможенному органу в таможенной декларации или иным способом, предусмотренным Таможенным кодексом Российской Федерации, в электронной форме сведений о товарах, о таможенном режиме и других сведений, необходимых для таможенных целей.

5. Основными угрозами безопасности информации при использовании ИВС ОП в таможенных органах являются:

- заражение информационно-вычислительных ресурсов таможенных органов программными вирусами;

- несанкционированный доступ внешних пользователей к информационно-вычислительным ресурсам таможенных органов (в т.ч. сетевые атаки);

- внедрение в автоматизированные информационные системы таможенных органов программных закладок;

- загрузка трафика нежелательной корреспонденцией (спамом);

- несанкционированная передача служебной информации ограниченного доступа должностными лицами таможенных органов в ИВС ОП;

- блокировка межсетевого взаимодействия с ИВС ОП путем нарушения целостности данных о настройках коммуникационного оборудования, обеспечивающего взаимодействие с ИВС ОП;

- нарушение целостности и достоверности открытых и общедоступных информационных ресурсов таможенных органов, размещаемых в ИВС ОП в соответствии с постановлением Правительства Российской Федерации от 12 февраля 2003 года N 98 "Об обеспечении доступа к информации о деятельности Правительства Российской Федерации и федеральных органов исполнительной власти".

6. Основными методами обеспечения безопасности информации при использовании ИВС ОП для предотвращения указанных угроз являются:

- межсетевое экранирование с целью управления доступом, фильтрации сетевых пакетов и трансляции сетевых адресов;

- использование сертифицированных средств защиты информации, обеспечивающих целостность и доступность, в том числе криптографических для подтверждения достоверности открытых и общедоступных информационных ресурсов таможенных органов (официальный WEB-сайт ФТС России, автоматизированная система таможенной статистики внешней торговли (далее - АС ТСВТ) и т.д.);

- использование сертифицированных средств антивирусной защиты информации с актуальными базами антивирусных сигнатур;

- мониторинг вторжений (атак) из ИВС ОП, нарушающих или создающих предпосылки к нарушению установленных требований по защите информации, и анализ защищенности, предполагающий применение специализированных программных средств (сканеров безопасности);

- использование смарт-карт, электронных замков и других носителей информации для надежной идентификации, аутентификации и разграничения доступа должностных лиц таможенных органов к ресурсам ИВС ОП;

- контроль информации, передаваемой в ИВС ОП или загружаемой из ИВС ОП;

- запрет обращения к нежелательным ресурсам ИВС ОП;

- шифрование информации при ее передаче по ИВС ОП, а также использование электронно-цифровой подписи для контроля целостности и подтверждения подлинности отправителя и/или получателя информации;

- сбор статистических данных о работе должностных лиц таможенных органов с ресурсами ИВС ОП.

7. Использование ИВС ОП в таможенных органах возможно через:

- абонентский пункт ИВС ОП (далее - АП ИВС ОП);

- автоматизированную систему внешнего доступа (далее - АСВД).

II. Условия и порядок создания, подключения и использования АП ИВС ОП в таможенных органах, организациях и учреждениях, находящихся в ведении ФТС России

8. АП ИВС ОП представляет собой комплекс средств автоматизации со средствами связи, позволяющий осуществлять доступ к ИВС ОП.

9. В состав технических средств АП ИВС ОП могут входить отдельные персональные электронно-вычислительные машины (далее - ПЭВМ) или несколько ПЭВМ, объединенных в один сегмент локальной вычислительной сети.

10. Запрещается подключение технических средств АП ИВС ОП к локальной вычислительной сети таможенного органа (организации и учреждения, находящихся в ведении ФТС России) или к Ведомственной интегрированной телекоммуникационной сети таможенных органов.

11. Создание АП ИВС ОП в таможенных органах (организациях и учреждениях, находящихся в ведении ФТС России) осуществляется на основании решения начальника Главного управления информационных технологий (далее - ГУИТ) (Форма ИВС ОП-1) (приложение 1 к настоящему Положению) по мотивированной заявке (Форма ИВС ОП-2) (приложение 2 к настоящему Положению).

12. После получения решения на создание АП ИВС ОП в таможенном органе (организации или учреждения, находящегося в ведении ФТС России) производятся:

- разработка проекта Инструкции по эксплуатации АП ИВС ОП;

- монтаж оборудования АП ИВС ОП в соответствии с утвержденной телекоммуникационной схемой АП ИВС ОП;

- установка и настройка программного обеспечения АП ИВС ОП в соответствии с эксплуатационной документацией и решением о создании АП ИВС ОП;

- установка и настройка средств защиты информации в соответствии с эксплуатационной документацией и решением о создании АП ИВС ОП;

- утверждение Инструкции по эксплуатации АП ИВС ОП;

- ввод АП ИВС ОП в эксплуатацию.

13. Инструкцию по эксплуатации АП ИВС ОП подписывает должностное лицо, назначенное ответственным за работу АП ИВС ОП, согласовывают подразделения собственной безопасности и подразделения по информационной безопасности и технической защите информации и утверждает начальник таможенного органа (руководитель организации и учреждения, находящихся в ведении ФТС России).

14. В Инструкции по эксплуатации АП ИВС ОП должны быть определены:

- порядок допуска и регистрации пользователей АП ИВС ОП;

- порядок оформления разрешений для пользователей АП ИВС ОП для передачи информации в ИВС ОП;

- порядок применения средств защиты информации на АП ИВС ОП при взаимодействии с ИВС ОП;

- обязанности должностных лиц по защите информации, работающих в ИВС ОП;

- порядок входа, регистрации и работы пользователей АП ИВС ОП и правила разграничения доступа к способам взаимодействия с ИВС ОП;

- порядок применения средств защиты информации от несанкционированного доступа на АП ИВС ОП, правил разграничения доступа, средств антивирусной защиты при входе и проведении сеансов связи в ИВС ОП;

- обязанности и ответственность должностных лиц подразделения по защите информации, ответственных за эксплуатацию АП ИВС ОП, и пользователей АП ИВС ОП при взаимодействии с ИВС ОП;

- порядок контроля за выполнением мероприятий по обеспечению информационной безопасности при эксплуатации АП ИВС ОП.

15. Для приемки в эксплуатацию АП ИВС ОП приказом таможенного органа (организации и учреждения, находящегося в ведении ФТС России) создается комиссия по вводу в эксплуатацию АП ИВС ОП. В состав комиссии включаются представители подразделений информационно-технической службы, подразделений информационной безопасности и технической защиты информации и подразделений собственной безопасности.

16. Результаты работы комиссии оформляются актом, в котором отражаются:

- типы и номера технических средств, их состав и конфигурация;

- состав общего и специального программного обеспечения, настройки, конфигурация средств, используемых для взаимодействия с ИВС ОП;

- перечень установленных средств защиты информации, включая средства антивирусной защиты информации, и их настройки;

- типы и номера каналов связи;

- мероприятия по защите информации.

17. На основании утвержденного акта АП ИВС ОП вводится в эксплуатацию приказом таможенного органа (организации и учреждения, находящихся в ведении ФТС России).

18. Копии приказа о вводе в эксплуатацию АП ИВС ОП и акта проверки АП ИВС ОП направляются в ГУИТ.

19. Для защиты АП от заражения компьютерными вирусами используются антивирусные средства ЗАО "Лаборатория Касперского", сертифицированные по требованиям безопасности информации ФСБ России и ФСТЭК России. Должностное лицо, ответственное за эксплуатацию АП ИВС ОП, не реже одного раза в 3 часа обновляет антивирусные базы через службу технической поддержки Лаборатории Касперского в сети "Интернет". Вся информация, полученная из ИВС ОП и сохраненная на жестком диске или других носителях информации, должна быть проверена на наличие программных вирусов сканером антивирусного средства.

20. Аналогичные действия проводятся при получении электронной почты.

21. Для контроля работы пользователей с ресурсами ИВС ОП используются средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB).

22. Решение задач, связанных с функционированием средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB), осуществляет администратор безопасности АП ИВС ОП (назначается приказом из числа должностных лиц подразделения информационной безопасности и технической защиты информации в таможенном органе). Администратор безопасности АП ИВС ОП обеспечивает функционирование средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB), назначает идентификаторы пользователей и распределяет полномочия пользователей системы, а также блокирует при помощи встроенных средств WEBsweeper доступ пользователей к нежелательным сайтам (не предназначенным для исполнения служебных обязанностей).

23. Рекомендации по применению средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB):

- если в пределах одного здания планируется подключить несколько АП, то целесообразно объединить их в один сегмент локальной сети (не имеющий точек соприкосновения с локальной вычислительной сетью таможенного органа) и установить в зависимости от количества (более трех) автоматизированных рабочих мест (АРМ) на одном из них или на выделенном сервере средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB);

- если АП ИВС ОП состоит из одного или двух АРМов, допускается не устанавливать средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB) (в этом случае ответственный должен вести журнал учета работы на АП);

24. Функционирование средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB) должно происходить в соответствии со следующей политикой безопасности:

- присвоение пользователям персональных идентификаторов производить в соответствии с шаблоном: "подразделение"_"Фамилия", например, opoi_pupkov;

- каждому пользователю назначается пароль, который должен быть индивидуален для каждого пользователя, трудноподбираем и не сочетаться с именем пользователя.

- разрешается использовать лишь те ресурсы ИВС ОП, которые необходимы для выполнения функциональных обязанностей и которые заявлены в обосновании необходимости подключения;

- запрещается использовать ресурсы ИВС ОП в личных целях.

25. По мере накопления статистических данных об использовании ресурсов ИВС политика безопасности может быть дополнена.

III. Условия и порядок доступа к информационно-вычислительным ресурсам

международной ассоциации сети "Интернет" должностных лиц центрального

аппарата ФТС России и ГНИВЦа ФТС России

26. Должностным лицам центрального аппарата ФТС России и ГНИВЦа ФТС России доступ к информационно-вычислительным ресурсам международной ассоциации сети "Интернет" предоставляется через АП ИВС ОП ГНИВЦа ФТС России.

27. АП ИВС ОП ГНИВЦа ФТС России (рис.1) представляет собой комплекс средств автоматизации со средствами связи, позволяющие осуществлять доступ к ИВС ОП.

АП ИВС ОП ГНИВЦа ФТС России

28. Для контроля работы пользователей с ресурсами ИВС ОП используются средства контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB).

29. Администрирование средств контроля вэб-трафика WEBsweeper (MIMEsweeper for WEB) осуществляет администратор безопасности АП ИВС ОП ГНИВЦа ФТС России, назначаемый приказом директора ГНИВЦа ФТС России из числа должностных лиц отдела информационной безопасности ГНИВЦа ФТС России.

30. Решение о предоставлении должностным лицам центрального аппарата ФТС России к ИВС ОП принимает начальник ГУИТ на основании заявки, представляемой начальником структурного подразделения ФТС России, согласованной с заместителем руководителя ФТС России, курирующим данное подразделение.

31. В заявке указываются:

- задачи, которые планируется решать с использованием ресурсов ИВС ОП;

- количество пользователей с указанием фамилии, имени, отчества и должностей.

32. В зависимости от технических возможностей доступ должностным лицам центрального аппарата ФТС России к ресурсам ИВС ОП предоставляется с использованием:

- автономной рабочей станции, подключенной к АП ИВС ОП ГНИВЦ ФТС России через модемный пул;

- рабочей станции, подключенной к выделенному сегменту АП ИВС ОП ГНИВЦ ФТС России и не имеющей логических или физических связей с сегментами ЛВС структурных подразделений ФТС России.

33. Решение о предоставлении должностным лицам ГНИВЦа ФТС России доступа к ИВС ОП принимает директор ГНИВЦа ФТС России на основании заявки, представляемой начальником подразделения. Заявка должна быть согласована с отделом информационной безопасности ГНИВЦа ФТС России.

34. На основании принятых решений администратор безопасности АП ИВС ОП ГНИВЦа ФТС России назначает персональные идентификаторы и доводит их пользователям.

35. Сведения о персональных идентификаторах пользователей АП ИВС ОП ГНИВЦа ФТС России сообщаются в ГУИТ ФТС России.

IV. Условия и порядок использования АСВД

36. Автоматизированная система внешнего доступа предназначена для создания условий для декларирования товаров путем заявления таможенному органу в таможенной декларации или иным способом, предусмотренным Таможенным кодексом Российской Федерации, в электронной форме сведений о товарах, о таможенном режиме и других сведений, необходимых для таможенных целей.

37. Типовая схема сегмента АСВД (рис. 2) представляет собой комплекс средств автоматизации, предоставляющий возможность двустороннего информационного взаимодействия между Единой автоматизированной информационной системой таможенных органов и информационными системами участников внешнеэкономической деятельности с использованием в качестве транспортной сети ИВС ОП.

38. Создание АСВД в таможенных органах осуществляется на основании отдельного приказа ФТС России.

________________

* Электронное декларирование.

** Система обнаружения атак Центра мониторинга Центра безопасности связи ФСБ России.

V. Заключительные положения

39. При использовании ИВС ОП запрещается:

- подключать к АП ИВС ОП или АСВД иные средства вычислительной техники и автоматизированные системы;

- изменять состав и конфигурацию программных и технических средств АП ИВС ОП или АСВД;

- использовать информационные ресурсы ИВС ОП, не предназначенные для исполнения функциональных обязанностей должностными лицами, допущенными к работе в ИВС ОП;

- обрабатывать на АП ИВС ОП информацию ограниченного доступа.

40. Ответственность за выполнение мероприятий по обеспечению безопасности информации при использовании ИВС ОП несут должностные лица, осуществляющие эксплуатацию и использование АП ИВС ОП или АСВД.

41. Контроль выполнения мероприятий по обеспечению безопасности информации таможенных органов при использовании ИВС ОП возлагается на:

- начальников структурных подразделений ФТС России;

- начальника таможенного органа или организаций и учреждений, находящихся в ведении ФТС России;

- штатных должностных лиц, ответственных за информационную безопасность и техническую защиту информации в таможенном органе;

- ответственных должностных лиц по защите информации в структурных подразделениях ФТС России.

Начальник Главного управления

информационных технологий

А.Е.Шашаев

Приложение N 1

к Положению по обеспечению безопасности

информации при использовании

информационно-вычислительных сетей

общего пользования в таможенных органах

Российской Федерации

Форма ИВС ОП-1. Решение о создании АП ИВС ОП

|

УТВЕРЖДАЮ | ||||||||||

|

|

|

|

|

инициалы, фамилия | ||||||

|

|

|

|

(подпись) |

| ||||||

|

|

" |

|

" |

|

200 |

|

г. | |||

|

|

РЕШЕНИЕ N |

|

| |||||||||||||||

|

| ||||||||||||||||||

|

|

от " |

|

" |

|

200 |

|

г. |

| ||||||||||

|

| ||||||||||||||||||

|

|

действительно до " |

|

" |

|

200 |

|

г. |

| ||||||||||

|

По заявке таможенного органа (от --.--.200- N ---) на создание АП ИВС ОП принято решение: | |||||

|

1. Разрешить оборудовать АП ИВС ОП по адресу: индекс, город, улица, дом, кабинет. | |||||

|

2. Наименование ИВС ОП, к которой осуществляется подключение, и реквизиты ее | |||||

|

провайдера: |

| ||||

|

|

| ||||

|

| |||||

|

4. Перечень ресурсов ИВС ОП, необходимых для выполнения задач: |

| ||||

|

| |||||

|

| |||||

|

| |||||

|

| |||||

|

| |||||

|

|

| ||||

|

|

| ||||

|

| |||||

|

N |

Тип |

Наименование (производитель, модель) |

Заводской номер (серийный номер) |

Программное обеспечение |

Примечание |

|

|

|

|

|

|

|

10. Средства защиты информации:

|

N |

Наименование (производитель, модель) |

Заводской номер (серийный номер или номер лицензии) |

Сведения о сертификации |

Примечание |

|

|

|

|

|

|

|

11. Структура, топология и размещение АП ИВС ОП: | ||

|

12. Контроль за работой АП ИВС ОП осуществлять |

| |

|

|

| |

14. Запрещается:

- подключать к АП ИВС ОП иные средства вычислительной техники и автоматизированные системы;

- изменять состав и конфигурацию программных и технических средств АП ИВС ОП;

- использовать информационные ресурсы ИВС ОП, не предназначенные для исполнения функциональных обязанностей должностными лицами, допущенными к работе на АП ИВС ОП;

- обрабатывать на АП ИВС ОП информацию ограниченного доступа.

15. Расходы, связанные с оборудованием и эксплуатацией АП ИВС ОП, осуществляются в пределах выделяемых лимитов бюджетных обязательств.

|

Начальник отдела информационной | ||

|

специальное звание |

|

инициалы, фамилия |

|

|

|

|

Приложение N 2

к Положению по обеспечению безопасности

информации при использовании

информационно-вычислительных

сетей общего пользования в таможенных

органах Российской Федерации

Форма ИВС ОП-2. Заявка на создание АП ИВС ОП

|

УТВЕРЖДАЮ | ||||||||||

|

|

|

|

|

инициалы, фамилия | ||||||

|

|

|

|

(подпись) |

| ||||||

|

|

" |

|

" |

|

200 |

|

г. | |||

ЗАЯВКА

на создание АП ИВС ОП

|

1. |

Наименование и реквизиты таможенного органа: |

| |||||

|

|

| ||||||

|

2. |

Сведения о помещении: индекс, город, улица, дом, номер кабинета, категория | ||||||

|

помещения. | |||||||

|

3. |

Наименование ИВС ОП, к которой осуществляется подключение, и реквизиты ее | ||||||

|

провайдера: |

| ||||||

|

|

| ||||||

|

4. |

Задачи, которые планируется решать с использованием ресурсов, ИВС ОП: |

| |||||

|

|

| ||||||

|

|

| ||||||

|

5. |

Перечень ресурсов ИВС ОП, необходимых для выполнения задач: |

| |||||

|

| |||||||

|

|

| ||||||

|

6. |

Режим подключения к ИВС ОП (постоянный, в т.ч. круглосуточный, временный): | ||||||

|

| |||||||

|

|

| ||||||

|

7. |

Используемые прикладные сервисы ИВС ОП (E-Mail, FTP, Telnet, HTTP и т.п.): | ||||||

|

| |||||||

|

|

| ||||||

|

8. |

Тип (коммутированный, выделенный) и номера каналов связи |

| |||||

|

|

| ||||||

|

9. |

Количество пользователей АП ИВС ОП |

| |||||

10. Состав оборудования АП ИВС ОП:

|

N |

Тип устройства |

Наименование (производитель, модель) |

Заводской номер (серийный номер) |

Программное обеспечение |

Примечание |

|

|

|

|

|

|

|

11. Средства защиты информации:

|

N |

Наименование (производитель, модель) |

Заводской номер (серийный номер) |

Сведения о сертификации |

Примечание |

|

|

|

|

|

|

|

12. Структура, топология и размещение АП ИВС ОП: | |

|

13. Сведения о штатном подразделении по защите информации: штатная и | |

|

фактическая численность |

|

|

Ответственный за эксплуатацию АП ИВС ОП |

|

инициалы, фамилия |

|

|

|

|

|

собственной безопасности |

|

инициалы, фамилия |

|

|

|

|

|

информационной безопасности и |

|

|

|

технической защиты информации |

|

инициалы, фамилия |

Приложение N 2

к приказу ФТС России

от 30 октября 2006 года N 1062

ПОЛОЖЕНИЕ

по обеспечению безопасности информации при подключении

сторонних организаций к ведомственной интегрированной телекоммуникационной

сети таможенных органов Российской Федерации

(Положение ОБИ СО)

(с изменениями на 15 июня 2007 года)

I. Общие положения

1. Настоящее Положение по обеспечению безопасности информации при подключении сторонних организаций к ведомственной интегрированной телекоммуникационной сети таможенных органов Российской Федерации (далее - Положение ОБИ СО) устанавливает условия и единый в ФТС России, таможенных органах, организациях и учреждениях, находящихся в ведении ФТС России (далее - таможенные органы), порядок подключения автоматизированных информационных систем сторонних организаций к ведомственной интегрированной телекоммуникационной сети (далее - ВИТС) или локальным вычислительным сетям (далее - ЛВС) Единой автоматизированной информационной сети (далее - ЕАИС) таможенных органов Российской Федерации.

2. Требования Положения ОБИ СО обязательны для всех должностных специалистов таможенных органов.

3. Положение ОБИ СО разработано на основе:

- Федерального закона от 27 июля 2006 года N 149-ФЗ "Об информации, информационных технологиях и о защите информации" (Собрание законодательства Российской Федерации, 2006, N 31 (ч.1), ст.3448);

- Федеральный закон от 7 июля 2003 года N 126-ФЗ "О связи" (Собрание законодательства Российской Федерации, 2003, N 28, ст.2895; 2004 N 35, ст.3607, N 45, ст.4377; 2005, N 19, ст.1752; 2006, N 6, ст.636, N 10, ст.1069, N 31 (ч.1), ст.3452);

- Указа Президента Российской Федерации от 12 мая 2004 года N 611 "О мерах по обеспечению информационной безопасности Российской Федерации в сфере международного информационного обмена" (Собрание законодательства Российской Федерации, 2004, N 20, ст.1938; 2005, N 13, ст.1137; 2006, N 10, ст.1090);

- Нормативно-методического документа "Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)", утвержденного приказом Гостехкомиссии России от 30 августа 2002 года N 282;

- временной типовой схемы обеспечения безопасности информации при представлении информации для декларирования товаров и грузов в электронной форме, согласованной с Центром безопасности связи ФСБ России и утвержденной начальником Главного управления информационной технологии 18 октября 2005 года.

4. Сторонними организациями являются организации независимо от формы собственности, не являющиеся подведомственными ФТС России и осуществляющие информационное взаимодействие с таможенными органами.

5. Положение ОБИ СО не распространяется на организацию информационного взаимодействия с федеральными органами исполнительной власти Российской Федерации и с таможенными службами иностранных государств.

6. Основной целью подключения автоматизированных информационных систем сторонних организаций к ВИТС или ЛВС таможенных органов является создание условий для предварительного информирования о товарах и транспортных средствах, декларирования товаров путем заявления таможенному органу в таможенной декларации или иным способом, предусмотренным Таможенным кодексом Российской Федерации, в электронной форме сведений о товарах, о таможенном режиме и других сведений, необходимых для таможенных целей (пункт в редакции приказа ФТС России от 15 июня 2007 года N 736 - см. предыдущую редакцию).

7. Основными угрозами безопасности информации при подключении автоматизированных информационных систем сторонних организаций к ВИТС или ЛВС таможенных органов являются:

- заражение информационно-вычислительных ресурсов таможенных органов программными вирусами;

- несанкционированный доступ внешних пользователей к информационно-вычислительным ресурсам таможенных органов (в т.ч. сетевые атаки);

- внедрение в автоматизированные информационные системы таможенных органов программных закладок;

- несанкционированная передача служебной информации ограниченного доступа должностными лицами таможенных органов в стороннюю организацию.

8. Основными методами обеспечения безопасности информации при подключении автоматизированных информационных систем сторонних организаций к ВИТС или ЛВС таможенных органов для предотвращения указанных угроз являются:

- межсетевое экранирование с целью управления доступом, фильтрации сетевых пакетов и трансляции сетевых адресов;

- использование сертифицированных средств защиты информации, обеспечивающих целостность и доступность, в том числе криптографических;

- использование сертифицированных средств антивирусной защиты информации с актуальными базами антивирусных сигнатур;

- мониторинг вторжений (атак) со стороны сторонней организации, нарушающих или создающих предпосылки к нарушению установленных требований по защите информации, и анализ защищенности, предполагающий применение специализированных программных средств (сканеров безопасности);

- использование смарт-карт, электронных замков и других носителей информации для надежной идентификации, аутентификации и разграничения доступа должностных лиц таможенных органов и сторонних организаций;

- контроль информации, передаваемой между таможенным органом и сторонней организацией;

- шифрование информации при ее передаче за пределы контролируемой зоны, а также использование электронно-цифровой подписи для контроля целостности и подтверждения подлинности отправителя и/или получателя информации;

- сбор статистических данных об информационном взаимодействии со сторонней организацией.

9. Подключение сторонних организаций к ВИТС или ЛВС таможенных органов осуществляется через абонентский пункт сторонней организации (далее - АП СО), представляющий собой комплекс средств автоматизации со средствами связи, позволяющий осуществить доступ к ВИТС или ЛВС таможенных органов.

10. В состав АП СО могут входить как автономные рабочие станции, так и выделенные автономные ЛВС сторонней организации, не имеющие подключения к сетям общего пользования, информационным сетям других организаций или другим сегментам ЛВС сторонней организации.

11. Подключение сторонних организаций к ВИТС и ЛВС осуществляется в зависимости от территориального расположения сторонней организации и пропускной способности каналов связи преимущественно через узлы связи и телекоммуникаций ближайшего таможенного органа.

12. Основные виды подключения АП СО:

- при расположении АП СО и таможенного органа в пределах одной контролируемой зоны подключение может осуществляется по прямому кабелю (Ethernet);

- на территориально разнесенных площадках вне пределов одной контролируемой зоны подключение может осуществляться по прямому оптоволоконному кабелю либо по выделенному или коммутируемому каналу связи с применением сертифицированных криптографических средств защиты информации, рекомендованных к применению в таможенных органах.

II. Порядок подключения сторонних организаций

13. Подключение сторонней организации осуществляется на основании ее заявки на подключение к ВИТС или ЛВС таможенных органов.

Заявка на подключение, оформленная сторонней организацией, должна содержать:

- наименование сторонней организации;

- юридические реквизиты сторонней организации;

- наименование таможенного органа, через который предполагается обеспечить подключение сторонней организации;

- обоснование необходимости подключения сторонней организации к ВИТС или ЛВС таможенных органов;

- характеристику предполагаемого информационного взаимодействия и перечень объектов ВИТС таможенных органов, к которым предполагается доступ;

- характеристику предполагаемого канала связи;

- состав и технические характеристики оборудования (в том числе средств защиты информации), с помощью которого предполагается обеспечить подключение;

- сведения о сотрудниках сторонней организации, для которых запрашивается право работы на АП СО.

14. Заявка, подписанная уполномоченным должностным лицом сторонней организации, поступает в адрес таможенного органа, через который сторонняя организация предполагает подключение к ВИТС или ЛВС таможенных органов.

15. В случае положительного заключения по результатам рассмотрения заявки информационно-технической службой и ее согласования со службами собственной безопасности и организации таможенного контроля таможенного органа сторонняя организация, подавшая заявку, и таможенный орган должны подготовить на основании заявки на подключение проект соглашения об информационном взаимодействии (далее - проект Соглашения).

16. В проекте Соглашения должны быть отражены следующие сведения:

- предмет соглашения;

- описание информационного обмена;

- обязательства сторон;

- права сторон;

- ответственность сторон;

- действие форс-мажорных обстоятельств;

- порядок разрешения споров;

- порядок изменения и расторжения Соглашения;

- прочие условия;

- юридические адреса и банковские реквизиты сторон.

17. К проекту Соглашения в рамках описания информационного обмена в обязательном порядке должны быть приложены следующие документы:

- схема подключения сторонней организации к ВИТС или ЛВС таможенных органов;

- технические условия на подключение сторонней организации;

- схема технологии информационного обмена между сторонней организацией и таможенным органом;

- пояснительная записка к схеме технологии информационного обмена между сторонней организацией и таможенным органом.

18. На схеме подключения сторонней организации к ВИТС или ЛВС таможенных органов должны быть указаны:

- месторасположение АП СО и таможенного органа, через который осуществляется подключение к ВИТС или ЛВС таможенных органов, с четким обозначением территориальных границ и их адреса;

- модель, марка телекоммуникационного и каналообразующего оборудования;

- используемые линии передачи (среда передачи, тип, категория, марка кабеля и т.д.), пропускная способность каналов передачи;

- интерфейсы взаимодействия сетевого оборудования;

- IP-адреса всех телекоммуникационных элементов схемы;

- типы каналов передачи данных и их полосы пропускания;

- расположение сертифицированного межсетевого экрана на территории, контролируемой таможенным органом;

- условные обозначения (при необходимости) изображенных на схеме элементов.

Кроме того, на схеме необходимо указать то, что АП СО представлен автономной рабочей станцией или автономной локальной ЛВС сторонней организации, не имеет выхода в сети общего пользования, информационные сети других организаций, а также не входит в состав средств международного информационного обмена (в том числе в сети "Интернет").

Технические условия должны содержать конкретный способ подключения, места размещения оборудования (в том числе средств защиты информации), абонентских устройств, технические параметры в точках соединения, информацию об обеспечении телекоммуникационного оборудования бесперебойным питанием.

19. Информационно-технические подразделения таможенного органа, осуществляющего подключение сторонней организации, разрабатывают проект Соглашения, в котором технические условия на подключение сторонней организации разрабатываются в соответствии с требованиями Федерального закона от 7 июля 2003 года N 126-ФЗ "О связи". Срок разработки и выдачи технических условий сторонней организации не должен превышать 30 дней со дня получения заявки. Срок действия технических условий - от 3 месяцев до 1 года в зависимости от объема строительно-монтажных работ.

20. Схема подключения сторонней организации к ВИТС или ЛВС таможенных органов, копия технических условий на подключение сторонней организации, схема технологии информационного обмена между сторонней организацией и таможенным органом с пояснительной запиской для всех таможен, за исключением таможен, непосредственно подчиненных ФТС России, должны быть согласованы начальником таможенного органа, осуществляющего подключение сторонней организации, и представлены вместе с копиями заявки на подключение и проекта Соглашения в соответствующее региональное таможенное управление для согласования и утверждения.

В таможнях, непосредственно подчиненных ФТС России, данные документы утверждает начальник таможни.

21. Если АП СО организовывается для целей применения электронной формы декларирования, то в составе пакета документов для включения таможенного органа в Перечень таможенных органов, имеющих достаточную техническую оснащенность для применения электронной формы декларирования, необходимо представить сведения о назначении штатных должностных лиц, ответственных за информационную безопасность и техническую защиту информации в таможенном органе.

22. Оснащение, монтаж, установку, инсталляцию и настройку программно-аппаратных средств, необходимых для подключения АП СО, после принятия решения о подключении производит сторонняя организация.

23. После завершения работ по монтажу, установке, инсталляции и настройке программно-аппаратных средств АП СО, приказом таможенного органа создается комиссия для его подключения к ВИТС или ЛВС таможенных органов. В состав комиссии в обязательном порядке должно быть включено должностное лицо подразделения информационной безопасности и технической защиты информации таможенного органа. Результаты работы комиссии оформляются актом (Форма АП СО-1) (приложение к настоящему Положению) и после утверждения начальником таможенного органа направляются в соответствующее региональное таможенное управление и в Главное управление информационных технологий ФТС России. В Главное управление информационных технологий ФТС России также направляется копия утвержденной схемы подключения сторонней организации к ВИТС и технические условия на подключение.

24. Дальнейший информационный обмен и взаимодействие между сторонней организацией и таможенным органом, через который организовано подключение, производится в соответствии с утвержденным проектом Соглашения между таможенным органом и сторонней организацией.

25. Срок действия соглашения составляет не более одного года.

III. Условия подключения АП СО

26. Условия подключения АП СО к ВИТС и ЛВС таможенных органов включают в себя:

- требования, предъявляемые к АП СО;

- требования, предъявляемые к подключению АП СО.

27. Требования, предъявляемые к АП СО:

- комплекс средств автоматизации АП СО размещается в помещении, доступ в которое ограничен;

- комплекс средств автоматизации АП СО не должен иметь логических и физических связей с другими техническими средствами сторонней организации;

- на средства вычислительной техники АП СО в обязательном порядке должны быть установлены лицензионные операционные системы, сертифицированные по требованиям безопасности информации;

- на средства вычислительной техники АП СО в обязательном порядке должны быть установлены лицензионные средства антивирусной защиты информации, сертифицированные по требованиям безопасности информации;

- на средства вычислительной техники АП СО должно быть установлено только программное обеспечение, заявленное при обосновании необходимости подключения;

- должно быть обеспечено разграничение и контроль доступа сотрудников сторонней организации к АП СО.

28. Требования, предъявляемые к подключению АП СО в таможенном органе:

- подключение АП СО должно осуществляться только через сертифицированный межсетевой экран, рекомендованный к применению в таможенных органах;

- при использовании выделенного или коммутируемого канала связи необходимо применять сертифицированные криптографические средства защиты информации, рекомендованные к применению в таможенных органах;

- правила фильтрации потоков, передаваемых через точку подключения при информационном взаимодействии, должны быть документально оформлены и подписаны ответственным за защиту информации в таможенном органе, представителем службы собственной безопасности таможенного органа и утверждены начальником таможенного органа;

- запрещается изменять правила фильтрации потоков без документального оформления внесенных изменений.

29. При эксплуатации АП СО категорически запрещается подключать к нему другие средства вычислительной техники.

IV. Заключительные положения

30. Контроль обеспечения безопасности информации при информационном взаимодействии АП СО и ВИТС (ЛВС) таможенного органа осуществляется ответственным за защиту информации в таможенном органе, а также комиссиями вышестоящих таможенных органов в соответствии с установленным порядком.

31. Начальник таможенного органа имеет право на приостановление или отказ в выдаче разрешения на подключение в случае невыполнения сторонней организацией условий соглашения об информационном взаимодействии.

32. О необходимости отключения АП сторонней организации от ВИТС и ЛВС начальник таможенного органа извещает руководство соответствующей сторонней организации не позднее двух недель до даты отключения.

33. Отключение сторонней организации от ВИТС при нарушении последней требований технических условий осуществляется в трехдневный срок со дня письменного уведомления, при этом демонтаж оборудования и абонентских устройств осуществляется в срок не более трех месяцев.

34. В случае нарушения или изменения сторонней организацией утвержденной схемы подключения АП СО отключение осуществляется незамедлительно и без письменного уведомления. Восстановление подключения осуществляется после приведения телекоммуникаций в соответствие с утвержденной схемой с обязательным составлением акта.

Начальник Главного управления

информационных технологий

А.Е.Шашаев

Приложение

к Положению по обеспечению

безопасности информации при

подключении сторонних организаций к

ведомственной интегрированной

телекоммуникационной сети таможенных

органов Российской Федерации

Форма АП СО-1. Акт ввода в эксплуатацию АП сторонней организации

|

УТВЕРЖДАЮ | ||||||||||

|

|

|

|

|

инициалы, фамилия | ||||||

|

|

|

|

(подпись) |

| ||||||

|

|

" |

|

" |

|

200 |

|

г. | |||

АКТ

ввода в эксплуатацию АП сторонней организации

|

" |

|

" |

|

200 |

|

г. |

|

N |

|

|

Основание: |

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

| ||||

Состав средств защиты:

|

N |

Средство защиты (тип, модель) |

Заводской или серийный номер |

Сведения о сертификате |

Примечание |

|

1. |

|

|

|

|

Состав средств телекоммуникаций и связи:

|

N |

Техническое средство (тип, модель) |

Заводской или серийный номер |

Сведения о сертификате |

Примечание |

|

1. |

|

|

|

|

|

Результаты ввода в эксплуатацию: |

|

|

| |

|

Приложение: упомянутое по тексту, на |

|

л., в |

|

экз. |

|

Заместитель начальника |

| |

|

специальное звание |

|

инициалы, фамилия |

|

|

| |

|

специальное звание |

|

инициалы, фамилия |

|

|

| |

|

специальное звание |

инициалы, фамилия | |

|

|

| |

|

специальное звание |

инициалы, фамилия | |

|

|

| |

|

специальное звание |

инициалы, фамилия | |