ГОСТ Р ИСО/МЭК МФС 10611-1-95

Группа П85

ГОСУДАРСТВЕННЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

Функциональный стандарт

ПРОФИЛИ AMH1n. СИСТЕМЫ ОБРАБОТКИ СООБЩЕНИЙ.

УНИФИЦИРОВАННЫЙ ОБМЕН СООБЩЕНИЯМИ

Часть 1. Обеспечение услуг систем обработки сообщений

Information technology. International standardized profiles АМН1n.

Message handling systems.

Common messaging.

Part 1. MHS service support

ОКС 35.100*

ОКСТУ 4002

_____________________

* В указателе "Государственные стандарты" 2003 г. ОКС 35.100.05. -

Примечание .

Дата введения 1996-07-01

Предисловие

1 РАЗРАБОТАН Комитетом при Президенте Российской Федерации по политике информатизации и ВНЕСЕН НА УТВЕРЖДЕНИЕ Техническим комитетом по стандартизации ТК 22 "Информационная технология"

2 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Госстандарта России от 24.10.95 N 549

Настоящий стандарт содержит полный аутентичный текст международного стандарта ИСО/МЭК МФС 10611-1-94 "Информационная технология. Международный функциональный стандарт. Профили АМН1n. Системы обработки сообщений. Унифицированный обмен сообщениями. Часть 1. Обеспечение услуг систем обработки сообщений"

3 ВВЕДЕН ВПЕРВЫЕ

Введение

Настоящий стандарт определен как функциональный стандарт в соответствии с принципами, установленными ГОСТ Р ИСО/МЭК ТО 10000-1. Функциональная стандартизация - это одна из частей общей сферы деятельности в области информационной технологии (ИТ), охватывающей базовые стандарты, профили и механизмы регистрации. Профиль представляет собой комбинацию базовых стандартов, которые в совокупности выполняют конкретную функцию ИТ. Профили стандартизуют использование факультативных возможностей и других вариантов в базовых стандартах и создают основу для разработки унифицированных международно признанных системных тестов.

Одна из наиболее важных задач международного функционального стандарта (МФС) заключается в том, чтобы быть основой разработки (организациями, кроме ИСО и МЭК) международно признанных тестов и центров тестирования. МФС разрабатывают не просто для "узаконивания" конкретного набора базовых стандартов и факультативных возможностей, но и для того, чтобы способствовать взаимодействию открытых систем. Разработка широко приемлемых тестов, основанных на настоящем и других МФС, очень важна для успешного достижения этой цели.

ГОСТ Р ИСО/МЭК МФС 10611 состоит из нескольких частей. Настоящий стандарт является первой частью. В ней определено обеспечение услуг системы обработки сообщений. Во второй части определены требования к сервисным элементам удаленных операций, надежной передачи, управления ассоциацией (СЭУО, СЭНП, СЭУА) и протоколам уровня представления и сеансового уровня для использования системами обработки сообщений. В третьей части определен профиль АМН11(Р1), в четвертой части - профиль АМН12(Р3) и в пятой части - профиль АМН13(Р7).

1 ОБЛАСТЬ ПРИМЕНЕНИЯ

1.1 Общие положения

Настоящий стандарт содержит общие требования к обеспечению элементов услуг системы обработки сообщений (СОС) и устанавливает соответствующие функциональные возможности, которые обычно несвойственно обсуждать исключительно из-за простого вида протокола СОС. Эти требования составляют часть прикладных функций унифицированного обмена сообщениями, как определено в настоящем функциональном стандарте (ФС), который формирует общую основу для содержимого типозависимых ФС на СОС, планируемых к разработке. Такие требования во многих случаях применимы более чем к одному протоколу СОС или могут быть отнесены к функциональным возможностям компонента, который, несмотря на то, что может быть проверен через протокол, как раз не относится к обеспечению протокола. На них, следовательно, должны быть даны ссылки в прикладных профилях унифицированного обмена сообщениями СОС, стандартизованных в частях 3-5 настоящего ФС, которые устанавливают конкретные протоколы СОС и соответствующие функциональные возможности.

Требования в настоящем стандарте охватывают положения о функциональных возможностях, относящихся к услугам передачи сообщений (как определено в разделе 8 ИСО/МЭК 10021-1), и об использовании этих возможностей наряду с возможностями, относящимися к взаимодействию с услугами физической доставки (УФД) (как определено в разделе 10 ИСО/МЭК 10021-1). Рассмотрены также функциональные возможности, относящиеся к хранилищам сообщений (ХС) и агенту пользователя (АП), которые охватывают типонезависимое содержимое. Функциональные возможности, специфичные для конкретного типа содержимого (включая обеспечение услуг агентом пользователя, для пользователя СОС), предусматриваются в отдельных ФС по профилям типозависимого содержимого.

Требования в настоящем стандарте делятся на базовые требования, которые должны обеспечиваться всеми реализациями СОС, и на множество факультативных функциональных групп, которые охватывают существенные области дискретных значений соответствующих функциональных возможностей, которые не обязательно должны обеспечиваться всеми реализациями.

В приложении Е приведены общие сведения о назначении и применимости набора профилей АМН1n, а также сведения о структуре ГОСТ Р ИСО/МЭК МФС 10611.

1.2 Место в таксономии

Настоящая часть ГОСТ Р ИСО/МЭК МФС 10611 является первой частью ФС, идентифицированного в ГОСТ Р ИСО/МЭК ТО 10000-2 как "АМН1. Системы обработки сообщений. Унифицированный обмен данными" (см. также ГОСТ Р ИСО/МЭК ТО 10000-1, подраздел 8.2, в котором определены многочастевые ФС).

Настоящая часть ГОСТ Р ИСО/МЭК МФС 10611 сама по себе не определяет каких-либо профилей.

2 НОРМАТИВНЫЕ ССЫЛКИ

Изменения и технические поправки в базовых стандартах, на которые сделаны ссылки, перечислены в приложении В.

Примечание - Ссылки в основной части настоящего стандарта на конкретные разделы стандартов ИСО/МЭК следует рассматривать как ссылки на соответствующие разделы эквивалентных рекомендаций МККТТ (указанных ниже), если не оговорено иное.

В настоящем стандарте использованы ссылки на следующие стандарты:

ГОСТ Р ИСО/МЭК 8824-93 Системы обработки информации. Взаимосвязь открытых систем. Спецификация абстрактной синтаксической нотации один (АСН.1)

ГОСТ Р ИСО/МЭК ТО 10000-1-93 Информационная технология. Основы и таксономия функциональных профилей. Часть 1. Основы.

ГОСТ Р ИСО/МЭК ТО 10000-2-93 Информационная технология. Основы и таксономия функциональных профилей. Часть 2. Таксономия профилей

ГОСТ Р ИСО/МЭК МФС 10611-3-95 Информационная технология. Функциональный стандарт. Профили AMH1n. Системы обработки сообщений. Унифицированный обмен сообщениями. Часть 3. Профиль АМН11. Передача сообщений (с использованием протокола P1)

ИСО 7498-2-90 Системы обработки информации. Взаимосвязь открытых систем. Часть 2. Архитектура защиты информации

Системы обработки информации. Взаимосвязь открытых систем. Часть 2. Архитектура защиты информации

ИСО/МЭК 9594-8-90 Информационная технология. Справочник. Часть 8. Основы аутентификации [См. также Рекомендацию Х.509 МККТТ (1988)]

Информационная технология. Справочник. Часть 8. Основы аутентификации [См. также Рекомендацию Х.509 МККТТ (1988)]

ИСО/МЭК 10021-1-90 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения. Часть 1. Общее описание услуг [См. также Рекомендацию Х.400 МККТТ (1988)]

Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения. Часть 1. Общее описание услуг [См. также Рекомендацию Х.400 МККТТ (1988)]

ИСО/МЭК 10021-2-90 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения. Часть 2. Общая архитектура [См. также Рекомендацию Х.402 МККТТ (1988)]

Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения. Часть 2. Общая архитектура [См. также Рекомендацию Х.402 МККТТ (1988)]

ИСО/МЭК 10021-4-90 Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 4. Система передачи сообщений. Определение абстрактных услуг и процедуры [См. также Рекомендацию Х.411 МККТТ (1988)]

Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 4. Система передачи сообщений. Определение абстрактных услуг и процедуры [См. также Рекомендацию Х.411 МККТТ (1988)]

ИСО/МЭК 10021-5-90 Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 5. Хранилище сообщений. Определение абстрактных услуг [См. также Рекомендацию Х.413 МККТТ (1988)]

Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 5. Хранилище сообщений. Определение абстрактных услуг [См. также Рекомендацию Х.413 МККТТ (1988)]

ИСО/МЭК 10021-6-90 Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 6. Спецификации протокола [См. также Рекомендацию Х.419 МККТТ (1988)]

Информационная технология. Передача текста. Системы передачи текста, ориентированные на сообщения. Часть 6. Спецификации протокола [См. также Рекомендацию Х.419 МККТТ (1988)]

_________________

До прямого применения данного документа в качестве государственного стандарта распространение его осуществляет секретариат ТК 22 "Информационная технология".

До прямого применения данного документа в качестве государственного стандарта распространение его осуществляет секретариат ТК 22 "Информационная технология".

Рекомендация Х.400 МККТТ (1988) Общее описание системы и службы обработки сообщений

Рекомендация Х.402 МККТТ (1988) Системы обработки сообщений. Общая архитектура

Рекомендация Х.411 МККТТ (1988) Системы обработки сообщений. Система передачи данных. Определение абстрактных услуг и процедуры

Рекомендация Х.413 МККТТ (1988) Системы обработки сообщений. Хранилище сообщений. Определение абстрактных услуг

Рекомендация Х.509 МККТТ (1988) Справочник. Основы аутентификации

Руководство для разработчика СОС, версия 8, март 1992 (Специальная согласительная группа МККТТ по системам обработки сообщений и СРГ по обмену сообщениями ИСО/МЭК СТК1/ПК18/РГ4)

3 ОПРЕДЕЛЕНИЯ

В настоящем стандарте использованы приведенные ниже определения.

В настоящем стандарте использованы термины, определенные в базовых стандартах, на которые сделаны ссылки. Дополнительно определены термины, приведенные ниже.

3.1 Общие понятия

Базовое требование - элемент услуг, элемент протокола, элемент процедуры или любая другая идентифицируемая характеристика, определенная в базовых стандартах, которые должны обеспечиваться всеми реализациями СОС.

Функциональная группа - один или несколько элементов услуг, элементов протокола, элементов процедуры или других идентифицируемых характеристик, определенных в базовых стандартах, которые в совокупности определяют важную область факультативных возможностей СОС.

Примечание - Функциональная группа может охватывать любую комбинацию характеристик СОС, определенных в базовых стандартах, для которой результат реализации может быть определен как стандартизованный внешний интерфейс, т.е. через стандартный протокол обмена данными ВОС (другие виды упомянутого интерфейса, такие как стандартный программный интерфейс, не входят в предмет рассмотрения данной версии настоящего ФС).

3.2 Классификация видов обеспечения

Степень обеспечения элементов услуг в настоящем стандарте определяют приведенные ниже термины.

Обязательное обеспечение (О):

при отправке: поставщик услуг должен быть способен обеспечить элемент услуг доступным для пользователя услуг в роли отправителя; пользователь услуг должен быть способен использовать элемент услуг в роли отправителя;

при обработке: поставщик услуг должен реализовать все процедуры, определенные в базовых стандартах, которые относятся к обеспечению элемента услуг (т.е. способны обеспечить полные возможности элемента услуг);

при получении: поставщик услуг должен быть способен обеспечить элемент услуг доступным для пользователя услуг в роли получателя; пользователь услуг должен быть способен использовать элемент услуг в роли получателя;

факультативное обеспечение (Ф): реализация не обязательно должна обеспечивать данный элемент услуг. Если обеспечение заявлено, данный элемент услуг должен рассматриваться так, как если бы для него было определено обязательное обеспечение;

условное обеспечение (У): элемент услуг должен быть обеспечен при некоторых условиях, определенных в настоящем стандарте. Если эти условия удовлетворяются, то элемент услуг должен рассматриваться так, как если бы для него было определено обязательное обеспечение. Если условия не удовлетворяются, то элемент услуг должен рассматриваться так, как если бы для него было определено факультативное обеспечение (если не указано иное);

не входит в предмет рассмотрения (Н/Р): элемент услуг не входит в предмет рассмотрения настоящего стандарта, т.е. он не может быть объектом тестирования на соответствие международному функциональному стандарту. Тем не менее обработка соответствующих элементов протокола может быть определена в последующих частях настоящего ФС;

не используется (-): элемент услуг не применяется в конкретном контексте, в котором используется эта классификация.

3.3 Объектные идентификаторы профилей

В таблице 1 приведены объектные идентификаторы профилей, которые определены в ГОСТ Р ИСО/МЭК МФС 10611.

Примечание - Данные объектные идентификаторы введены для формальных целей, и любое их использование не определяется. Они не имеют отношений к каким-либо реализациям систем обработки сообщений и не встречаются в протоколах, определенных в настоящем ФС.

Таблица 1 - Объектные идентификаторы профилей

|

Профиль |

Объектный идентификатор |

|

АМН111 |

{iso(1)standard(0)common-messaging(10611)message-transfer(3)normal-mode(1)} |

|

АМН112 |

{iso(1)standard(0)common-messaging(10611)message-transfer(3)x410-mode(2)} |

|

АМН12 |

{iso(1)standard(0)common-messaging(10611)mts-access(4)} |

|

AМН13 |

{iso(1)standard(0) common-messaging(10611)mts-access(4)} |

4 СОКРАЩЕНИЯ

|

OMO84 |

- обеспечение межсетевого обмена 84; |

|

ОСПУ |

- обработка сообщений прикладного уровня; |

|

АСН.1 |

- абстрактная синтаксическая нотация один; |

|

ЗК |

- защита компьютера; |

|

ЗС |

- защита связи; |

|

ЗСРП |

- заявка о соответствии реализации протоколу; |

|

ПР |

- преобразование; |

|

ИС |

- использование справочника; |

|

СР |

- список распределения; |

|

АССк |

- агент систем справочника; |

|

АПСк |

- агент пользователя справочника; |

|

ЭУ |

- элемент услуг; |

|

ФГ |

- функциональная группа; |

|

ФС |

- функциональный стандарт; |

|

СПД |

- самая последняя доставка; |

|

СОС |

- системы обработки сообщений; |

|

МУЗ |

- многоуровневая защита; |

|

ХС |

- хранилище сообщений; |

|

ПС |

- передача сообщений; |

|

АПС |

- агент передачи сообщений; |

|

СПС |

- система передачи сообщений; |

|

ВОС |

- взаимосвязь открытых систем; |

|

ФД |

- физическая доставка; |

|

МДФД |

- модуль доступа физической доставки; |

|

ПА |

- переадресация; |

|

ВС |

- возврат содержимого; |

|

ЗЩ |

- защита; |

|

АП |

- агент пользователя. |

|

Уровень обеспечения элементов услуг (см. 3.2): | |

|

О |

- обязательное обеспечение; |

|

Ф |

- факультативное обеспечение; |

|

У |

- условное обеспечение; |

|

Н/Р |

- не входит в предмет рассмотрения; |

|

- |

- не используется. |

5 СООТВЕТСТВИЕ

Требования соответствия не определены в этой части настоящего ФС.

Примечание - Настоящая часть ФС представляет собой ссылки на базовые требования и функциональные группы, охватываемые набором профилей АМН1n, и дополнительные специфичные для протоколов требования, определяемые в последующих частях настоящего ФС. Хотя настоящая часть ФС содержит обязательные требования, однако требований к соответствию настоящей части нет (т.е. они не идентифицированы в таксономии СОС в ГОСТ Р ИСО/МЭК ТО 10000-2), поскольку такие требования существенны только тогда, когда на них ссылаются в контексте конкретного протокола.

Требования соответствия определяются протоколом для каждого компонента СОС в последующих частях настоящего ФС со ссылкой на требования настоящей части ФС. Обеспечение функциональных возможностей, как определено в настоящем стандарте, может быть верифицировано только в том случае, когда действия реализации могут быть определены на стандартном внешнем интерфейсе, т.е. через стандартный протокол обмена данными ВОС. Кроме того, обеспечение элементов услуг и других функциональных возможностей на интерфейсе услуг не обязательно должно быть верифицируемо, если только такой интерфейс не реализован в форме стандартного протокола обмена данными ВОС. Могут быть обеспечены и другие формы упомянутого интерфейса (такие, как пользовательский интерфейс человека-оператора или стандартный программный интерфейс), однако они не требуются для оценки соответствия этой версии настоящего ФС.

6 БАЗОВЫЕ ТРЕБОВАНИЯ

В приложении А определены базовые требования к обеспечению элементов услуг (ЭУ) для соответствия настоящему стандарту. Базовые требования определяют уровень обеспечения, требуемый всеми реализациями СОС, как свойственно каждому типу компонента СОС, т.е. АПС, ХС или АП (выполняющим роль пользователя АПС или пользователя ХС в зависимости от ситуации).

Примечание - Настоящий стандарт определяет только обеспечение услуг агентом передачи сообщения и хранилищем сообщения и использование таких услуг пользователем СПС и пользователем ХС. Стандарт не определяет обеспечение таких услуг агентами пользователей СОС, которые определяются в профилях, специфичных для типа содержимого.

6.1 Содержимое и типы кодированной информации

В заявке о соответствии реализации протоколу (ЗСРП) должно быть указано, какой тип содержимого и какие значения типа кодированной информации обеспечиваются.

6.2 Длина сообщения

Если реализация налагает любые ограничения на размер содержимого сообщения или конверта, то все такие ограничения должны быть указаны в ЗСРП.

Примечание - Реализаторы советуют избегать ограничений размера сообщений, поскольку это возможно. Например, любое ограничение, которое предотвращает передачу сообщения размером 2 мегаоктета, может быть причиной проблем при взаимодействии с системами 1984. Требования должны меняться с учетом приложения и функциональной среды и могут быть гораздо выше 2 мегаоктетов.

6.3 Количество получателей

В ЗСРП должно быть установлено количество получателей, если имеется ограничение на количество получателей, которое может быть определено в конверте сообщения.

7 ФУНКЦИОНАЛЬНЫЕ ГРУППЫ

В приложении A определены также любые дополнительные требования к обеспечению элементов услуг СОС, если заявлено обеспечение факультативной функциональной группы (ФГ), что свойственно каждому типу компонента СОС. В последующих разделах обобщены функциональные возможности, обеспечиваемые каждой из факультативных ФГ, и идентифицированы все конкретные требования и те положения, относящиеся к реализации, которые не входят в предмет рассмотрения формального соответствия ГОСТ Р ИСО/МЭК МФС 10611. Сводка функциональных групп, идентификация которых может обеспечена (Д), и тех, которые не относятся (Н) к каждому типу компонента СОС (т.е. АПС, ХС или АП независимо от того, выступают ли они в роли пользователя СПС или пользователя ХС), приведена в таблице 2.

Таблица 2 - Сводный перечень факультативных функциональных групп АМН1n

|

Функциональная группа |

АПС |

ХС |

АП |

|

Преобразование (ПР) |

Д |

Н |

Н |

|

Список распределения (СР) |

Д |

Н |

Н |

|

Физическая доставка (ФД) |

Д |

Н |

Д |

|

Переадресация (ПА) |

Д |

Н |

Н |

|

Последняя доставка (ПД) |

Д |

Н |

Д |

|

Возврат содержимого (ВС) |

Д |

Н |

Д |

|

Защита (ЗЩ) |

Д |

Д |

Д |

|

Использование справочника (ИС) |

Д |

Н |

Д |

|

Обеспечение межсетевого обмена 84 (ОМО84) |

Д |

Н |

Н |

|

__________ | |||

Требования соответствия к обеспечению различных функциональных групп охватывают обеспечение дополнительных элементов протокола и(или) процедур и определены в 3, 4, 5-й частях настоящего ФС соответственно в протоколе(ах), относящихся к каждой функциональной группе.

7.1 Преобразование (ПР)

ФГ "преобразование" охватывает обеспечение тех элементов услуг, которые поддерживают функциональные возможности, необходимые для выполнения функции преобразования типа кодированной информации. Обеспечение ФГ ПР используется только в АПС.

Примечание - Обеспечение ЭУ, связанное с запрещением преобразования, является базовым требованием, но это не предполагает способности к выполнению преобразования.

Должно обеспечиваться либо явное преобразование, либо неявное преобразование, либо то и другое. Аттестуемая реализация должна удовлетворять правилам, определенным в 14.3.5 и 14.3.9 ИСО/МЭК 10021-4.

Соответствие ГОСТ Р ИСО/МЭК МФС 10611 не требует функциональной возможности выполнения каких-либо конкретных преобразований. В дальнейшем специфические требования могут быть включены в функциональные стандарты типозависимого содержимого для СОС, которые запланированы к разработке или могут быть определены отдельно иным образом.

В ЗСРП должно констатироваться, какой из типов преобразований может выполнить реализация из тех типов преобразования (т.е. явного или неявного), для которых заявлено обеспечение. ЗСРП должна также устанавливать условия, при которых определяется потеря информации (если таковая имеется) для каждого преобразования типа кодированной информации, обеспечение которого заявлено.

Примечание - Не всегда можно проверить обеспечение преобразования при отсутствии дополнительной спецификации, которая связана с одним или несколькими идентифицируемыми типами содержимого.

7.2 Список распределения (СР)

ФГ "список распределения" охватывает все вопросы, относящиеся к расширению списка распределения (СР). Обеспечение ФГ СР относится только к АПС.

Примечание - Другие аспекты, имеющие отношение к использованию СР (например, способность предоставлять сообщение, определяющее получателя, которым является СР), рассматриваются как базовое требование. Точно так же базовым требованием является способность АПС принимать и правильно обрабатывать сообщение, которое отражает расширение предшествующего СР.

Для соответствия ГОСТ Р ИСО/МЭК МФС 10611 не требуется никаких функциональных возможностей административного управления СР, кроме тех, которые определены в 14.3.10 ИСО/МЭК 10021-4. Любые последующие требования могут зависеть от реализации.

7.3 Физическая доставка (ФД)

ФГ "физическая доставка" касается доступа к услугам физической доставки (т.е. почтовая, курьерская связь и т.п.). ФГ ФД охватывает две отдельные и различные части:

- обеспечение ЭУ ФД при предоставлении;

- обеспечение соразмещенного модуля доступа физической доставки (МДФД).

Обеспечение ЭУ ФД при предоставлении используется в АПС и в АП. Если АПС обеспечивает МДФД и также обеспечивает предоставление сообщения, он должен обеспечивать и ЭУ ФД при предоставлении.

Обеспечение ФГ ФД также требует обеспечения соответствующих атрибутов расширения адресов отправителя/ получателя (О/П).

Если МДФД генерирует какую-либо ошибку в экспорте, АПС должен генерировать отчет о недоставке или реагировать другим соответствующим действием (например, обработкой альтернативного получателя). Все другие виды обработки, касающиеся фактического физического изображения и доставки сообщения, не входят в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611.

7.4 Переадресация (ПА)

ФГ "переадресация" охватывает обеспечение тех ЭУ, которые обеспечивают функциональные возможности, необходимые для выполнения действий, связанных с доставкой сообщения к получателю, отличных от действий, первоначально определенных отправителем. Обеспечение ФГ ПА относится только к АПС.

Примечание - Обеспечение ЭУ, связанного с запретом переадресации, является базовым требованием, но это не предполагает возможности выполнения переадресации. Точно так же обеспечение ЭУ "разрешается альтернативный получатель" является базовым требованием, но это не означает возможности назначения альтернативного получателя.

Аттестуемая реализация должна удовлетворять правилам, определенным в 14.3 ИСО/МЭК 10021-4.

Средства, которыми достигается ЭУ "назначение альтернативного получателя", не входят в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611.

7.5 Последняя доставка (ПД)

ФГ "последняя доставка" охватывает обеспечение ЭУ "последняя доставка", т.е. функциональные возможности, необходимые по причине случившейся недоставки, если время последней доставки, определенное отправителем, истекло. Обеспечение ФГ ПД относится к АПС или АП. Если АПС обеспечивает ФГ ПД и также обеспечивает предоставление сообщения, он должен обеспечивать и предоставление ЭУ ПД.

Примечание - Указание последней доставки гарантируется только в том случае, если она обеспечивается, по крайней мере, доставляющим АПС.

7.6 Возврат содержимого (ВС)

ФГ "возврат содержимого" охватывает обеспечение ЭУ "возврат содержимого", т.е. функциональные возможности, необходимые по причине возвращения содержимого предоставленного сообщения с любым уведомлением о недоставке, если так требует отправитель. Обеспечение ФГ ВС относится к АПС или АП. Если АПС обеспечивает ФГ ВС и также обеспечивает предоставление сообщения, он должен обеспечивать и предоставление ЭУ ВС.

Примечание - Возврат содержимого гарантируется только в том случае, если он обеспечивается всеми АПС, через которые могло проходить сообщение.

7.7 Защита (ЗЩ)

7.7.1 Общие понятия

ФГ "защита" охватывает обеспечение защиты обмена сообщениями и определяет три класса защиты, которые являются нарастающими подмножествами характеристик защиты, установленных в базовых стандартах СОС:

|

S0. |

Этот класс защиты требует только те функции защиты, которые используются между пользователями СПС. Следовательно, механизмы защиты реализуются в пределах пользователя СПС. АПС должен обеспечить только синтаксис услуг защиты при предоставлении и доставке (обеспечение синтаксиса при ретрансляции является базовым требованием). Не предполагается, что АПС должен понимать семантику услуг защиты. |

|

S1. |

Этот класс защиты требует обеспечения функциональных возможностей защиты как пользователем СПС, так и СПС. Функциональные возможности СПС требуются только для обеспечения административного управления защищенным доступом. Как и в случае S0, большинство механизмов защиты реализуется пользователем АПС. S1 обеспечивает в основном целостность информации и аутентификацию пользователей АПС. Однако предполагается, что АПС должен обеспечивать цифровые сигнатуры аутентификации равноправных партнеров, метки защиты и контексты защиты. |

|

S2. |

Этот класс защиты дополняет функции защиты, выполняемые АПС и СПС. Основная функция защиты, дополняемая в этом классе, представляет собой аутентификацию СПС и, следовательно, может быть обеспечена также функция "безотказность". |

Помимо этого, каждый из трех классов защиты имеет свой вариант (поименованные соответственно как S0C, S1C и S2C), которые требуют обеспечения сквозной конфиденциальности содержимого.

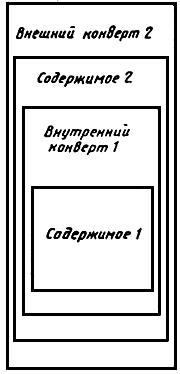

С каждым классом защиты может быть использован двойной конверт как факультативное расширение, однако эта возможность выходит за рамки соответствия ГОСТ Р ИСО/МЭК МФС 10611 и должна быть предметом двустороннего соглашения.

Обеспечение ФГ ЗЩ относится к АПС, ХС или АП (выполняющим роль либо пользователя СПС, либо пользователя ХС) и требует как минимум обеспечения класса защиты S0.

Если не указано иное, могут быть использованы симметричные или асимметричные методы (либо их комбинация) в пределах каждого класса защиты, идентифицированные идентификатором зарегистрированного алгоритма.

С каждым классом защиты могут быть использованы различные степени гарантии в доверительной функциональной возможности ЗК, но этот вопрос не входит в предмет рассмотрения настоящего ФС.

В пределах каждого класса защиты могут быть использованы различные уровни гарантии, возложенные на функциональные возможности, но этот вопрос не входит в предмет рассмотрения настоящего ФС.

Полные логические обоснования для каждого из классов защиты и более подробные сведения о защите приведены в приложении С.

В таблице 3 обобщены требования классов защиты у пользователя СПС и у АПС.

Таблица 3 - Сводное описание классов защиты ЗЩ

|

Класс защиты |

Пользователь СПС |

АПС |

|

Базовый |

Обеспечение ретрансляции элемента услуг "защита" | |

|

S0 |

Целостность содержимого |

Обеспечение предоставления и доставка элемента услуг "защита" |

|

Проверка доставки |

||

|

Аутентификация отправителя (сквозная) |

||

|

S1 |

Дополнительно к S0: |

Дополнительно к S0: |

|

Присвоение метки защиты сообщения |

Аутентификация равноправных логических объектов | |

|

Контекст защиты |

Разметка защиты сообщения | |

|

Административное управление защитой |

Контекст защиты | |

|

S2 |

Дополнительно к S1: |

Дополнительно к S1: |

|

Проверка подлинности отправителя |

Проверка подлинности отправителя | |

|

Проверка предоставления |

Проверка предоставления | |

|

SnC |

Дополнительно к Sn: |

Как Sn |

|

Конфиденциальность содержимого |

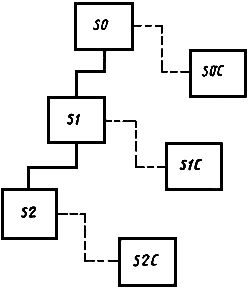

Нарастающие функциональные возможности классов защиты могут быть представлены в виде диаграммы, как показано на рисунке 1.

Рисунок 1 - Нарастающие функциональные возможности классов защиты ЗЩ

7.7.2 Защита обеспечения межсетевого обмена

Обеспечение межсетевого обмена между реализациями, поддерживающими различные классы защиты, может достигаться с точки зрения любого общего используемого класса или классов защиты. Как установлено в базовых стандартах, реализация, которая обеспечивает административное управление защитой доступа, должна проверять метку сообщения, зонд или отчет относительно контекста защиты. При установлении соединения согласование класса защиты не производится.

Действующий класс защиты идентифицируется с использованием идентификатора стратегии защиты, как определено в таблице 4. Такие родовые идентификаторы стратегии защиты подразумевают только обеспечение услуг защиты СОС, как определено для этих классов защиты в настоящем стандарте. При использовании таких идентификаторов стратегии защиты не предполагается никаких других функциональных возможностей ЗК или ЗС. Более конкретные стратегии защиты могут быть основаны на одном или нескольких классах защиты, как определено в данном разделе, но для этого может потребоваться использование зарегистрированных идентификаторов стратегий защиты для частной защиты обеспечения межсетевого обмена.

Таблица 4 - Идентификаторы меток защиты

|

Идентификатор |

Значение |

|

ид-защита СОС |

{ИСО(1) идентифицированная организация(3) ewos(16) eg(2) сос(4) защита (4)} |

|

ид-идентификатор-стратегии |

{ид-защита сос 1} |

|

Идентификаторы-стратегии защиты: |

|

|

Класс-защиты S0 |

{ид-идентификатор-стратегии 00} |

|

Класс-защиты S0C |

{ид-идентификатор-стратегии 01} |

|

Класс-защиты S1 |

{ид-идентификатор-стратегии 10} |

|

Класс-защиты S1C |

{ид-идентификатор-стратегии 11} |

|

Класс-защиты S2 |

{ид-идентификатор-стратегии 20} |

|

Класс-защиты S2C |

{ид-идентификатор-стратегии 21} |

|

ид-идентификатор-категории |

{ид-защита сос 2} |

|

Категория защиты: |

|

|

Частная |

{ид-идентификатор-категории 0} |

|

Конфиденциальная |

{ид-идентификатор-категории 1} |

|

Коммерческая-конфиденциальность |

{ид-идентификатор-категории 2} |

|

Конфиденциальность |

{ид-идентификатор-категории 3} |

|

Личная-конфиденциальность |

{ид-идентификатор-категории 4} |

Метка защиты может дополнительно содержать одну или несколько классификаций защиты, категорий защиты и метку собственности. В таблице 3 определен минимальный набор значений для категорий защиты. Опять-таки дополнительные значения могут быть зарегистрированы для частной защиты обеспечения межсетевого обмена. Тем не менее, во всех случаях точная семантика категорий защиты не входит в предмет рассмотрения настоящего ФС и может потребовать двустороннего соглашения.

Услуга защиты "контекст защиты" гарантирует, что метка защиты соответствует, по крайней мере, одной из набора меток, определенных в контексте защиты, установленной между взаимодействующими объектами. Реализация, которая обеспечивает эту услугу, должна как минимум обеспечивать точное соответствие в отношении равенства идентификатора стратегии защиты, классификации защиты и элементов категорий защиты метки.

Примечание - Требования базового обеспечения состоят в том, что отсутствие элемента не должно трактоваться как "любое значение", т.е. все допустимые комбинации событий и значения элементов разметки защиты сообщений должны быть детально проработаны в контексте защиты (см. также приложение С).

7.7.3 Описание классов защиты

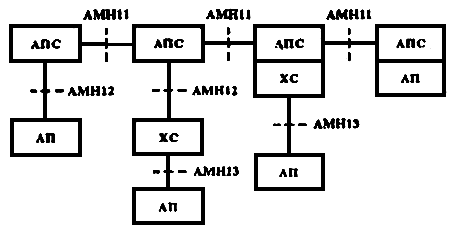

В последующих таблицах идентифицированы услуги защиты, охватываемые каждым из классов защиты в пределах ФГ ЗЩ. Там, где классификация услуг защиты не меняется для более высоких классов защиты, услуга защиты не повторяется в таблицах для этих старших классов защиты. На рисунке 2 пояснены заголовки колонок, используемые в таблицах 5, 6, 7, 8, которые идентифицируют те компоненты СОС, которые привлечены для обеспечения и использования каждой услуги защиты.

Рисунок 2 - Использование условных обозначений в таблицах классов защиты

7.7.3.1 Класс защиты S0

Таблица 5 - Класс защиты S0

|

Услуга защиты |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

|

АП/АП |

АП/ХС |

ХС/АПС |

АП/АПС |

АПС/АПС |

АПС/АП |

АПС/ХС |

АП/ХС |

ХС/АП |

|

АУТЕНТИФИКАЦИЯ ОТПРАВИТЕЛЯ |

|||||||||

|

Аутентификация отправителя сообщения |

О |

Н/Р |

- |

Н/Р |

- |

- |

- |

- |

- |

|

Аутентификация отправителя зонда |

- |

Н/Р |

- |

Н/Р |

- |

- |

- |

- |

- |

|

Аутентификация отправителя отчета |

- |

- |

- |

- |

Н/Р |

Н/Р |

Н/Р |

- |

- |

|

Подтверждение предоставления |

- |

- |

- |

- |

- |

Н/Р |

- |

- |

- |

|

Подтверждение доставки |

O |

- |

- |

- |

- |

- |

- |

О |

- |

|

АДМИНИСТРА- |

|||||||||

|

Аутентификация равноправных логических объектов |

- |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

- |

Ф |

|

Контекст защиты |

- |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

- |

Ф |

|

КОНФИДЕНЦИАЛЬ- |

|||||||||

|

Конфиденциаль- |

- |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

- |

Н/Р |

|

Конфиденциаль- |

Ф |

- |

- |

- |

- |

- |

- |

- |

- |

|

Конфиденциаль- |

Н/Р |

- |

- |

- |

- |

- |

- |

- |

- |

|

ЦЕЛОСТНОСТЬ ДАННЫХ |

|||||||||

|

Целостность соединения |

- |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

- |

Н/Р |

|

Целостность содержимого |

О |

- |

- |

- |

- |

- |

- |

- |

- |

|

Целостность последовательности сообщения |

Ф |

- |

- |

- |

- |

- |

- |

- |

- |

|

БЕЗОТКАЗНОСТЬ |

|||||||||

|

Безотказность отправителя |

Ф |

- |

- |

Н/Р |

- |

- |

- |

- |

- |

|

Безотказность предоставления |

- |

- |

- |

- |

- |

Н/Р |

- |

- |

- |

|

Безотказность доставки |

Ф |

- |

- |

- |

- |

- |

- |

Ф |

- |

|

Разметка защиты сообщения |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

Ф |

|

АДМИНИСТРАТИВ- |

|||||||||

|

Изменение удостоверения |

- |

Ф |

- |

Ф |

Н/Р |

Ф |

Ф |

- |

- |

|

Регистр |

- |

Ф |

- |

Ф |

Н/Р |

- |

- |

- |

- |

|

Регистр ХС |

- |

Ф |

- |

- |

- |

- |

- |

- |

- |

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

7.7.3.2 Класс защиты S1

Таблица 6 - Класс защиты S1

|

Услуга защиты |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

Как и для S0, плюс: |

АП/АП |

АП/ХС |

ХС/АПС |

АП/АПС |

АПС/АПС |

АПС/АП |

АПС/ХС |

АП/ХС |

ХС/АП |

|

АУТЕНТИФИКАЦИЯ ОТПРАВИТЕЛЯ |

|||||||||

|

Аутентификация отправителя сообщения |

О |

Н/Р |

- |

Н/Р |

- |

- |

- |

- |

- |

|

АДМИНИСТРА- |

|||||||||

|

Аутентификация равноправных логических объектов |

- |

О |

О |

О |

О |

О |

О |

- |

О |

|

Контекст защиты |

- |

О |

О |

О |

О |

О |

О |

- |

О |

|

КОНФИДЕНЦИАЛЬ- |

|||||||||

|

Конфиденциаль- |

- |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

- |

Н/Р |

|

ЦЕЛОСТНОСТЬ ДАННЫХ |

|||||||||

|

Целостность соединения |

- |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

- |

Н/Р |

|

Целостность содержимого |

О |

- |

- |

- |

- |

- |

- |

- |

- |

|

Разметка защиты сообщения |

О |

О |

О |

О |

О |

О |

О |

О |

О |

|

АДМИНИСТРАТИВ- |

|||||||||

|

Изменение удостоверения |

- |

О |

- |

О |

Н/Р |

О |

О |

- |

- |

|

Регистр |

- |

О |

- |

О |

Н/Р |

- |

- |

- |

- |

|

Регистр ХС |

- |

О |

- |

- |

- |

- |

- |

- |

- |

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

7.7.3.3 Класс защиты S2

Таблица 7 - Класс защиты S2

|

Услуга защиты |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

Как и для S1, плюс: |

АП/АП |

АП/ХС |

ХС/АПС |

АП/АПС |

АПС/АПС |

АПС/АП |

АПС/ХС |

АП/ХС |

ХС/АП |

|

АУТЕНТИФИКАЦИЯ ОТПРАВИТЕЛЯ |

|||||||||

|

Аутентификация отправителя сообщения |

О |

О |

- |

О |

- |

- |

- |

- |

- |

|

Аутентификация отправителя зонда |

- |

О |

- |

О |

- |

- |

- |

- |

- |

|

Аутентификация отправителя отчета |

- |

- |

- |

- |

О |

О |

О |

- |

- |

|

Подтверждение предоставления |

- |

- |

- |

- |

- |

О |

- |

- |

- |

|

БЕЗОТКАЗНОСТЬ |

|||||||||

|

Безотказность отправителя |

О |

- |

- |

О |

- |

- |

- |

- |

- |

|

Безотказность предоставления |

- |

- |

- |

- |

- |

О |

- |

- |

- |

|

Безотказность доставки |

О |

- |

- |

- |

- |

- |

- |

О |

- |

|

| |||||||||

|

| |||||||||

|

| |||||||||

|

| |||||||||

7.7.3.4 Варианты классов защиты конфиденциальности SnC

Таблица 8 - Варианты классов защиты конфиденциальности SnC

|

Услуга защиты |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

Как и для Sn, плюс: |

АП/АП |

АП/ХС |

ХС/АПС |

АП/АПС |

АПС/АПС |

АПС/АП |

АПС/ХС |

АП/ХС |

ХС/АП |

|

КОНФИДЕНЦИАЛЬ- |

|||||||||

|

Конфиденциаль- |

О |

- |

- |

- |

- |

- |

- |

- |

- |

7.8 Использование справочника (ИС)

ФГ "использование справочника" охватывает обеспечение элемента услуг "назначение получателя по имени справочника" следующим образом:

- обеспечение спецификации получателя посредством имени справочника пользователем СПС или АПС при предоставлении;

- обеспечение доступа к услугам справочника агентом передачи сообщения (АПС), чтобы получить один или несколько адресов О/П (или при предоставлении, или впоследствии, если отсутствует адрес О/П или он определен недействительным и присутствует имя справочника).

Примечание - Справочник может также применяться непосредственно пользователями СОС для получения информации, чтобы содействовать в предоставлении сообщений. Однако такое использование не требует особой СОС и это, следовательно, не входит в предмет рассмотрения настоящего стандарта.

Для АП обеспечение ФГ ИС требует только способности предоставления сообщений с одним или несколькими именами О/П, определенными с использованием имени справочника в соответствии с 8.5.5 ИСО/МЭК 10021-4. Так или иначе, АП также должен обладать способностью непосредственного доступа к справочнику, что не входит в предмет рассмотрения настоящего ФС.

АПС может обращаться к услугам справочника, используя "агента пользователя справочника" (АПСПР). Вопрос об интерфейсе между АПС и АПСПР является локальным вопросом и не входит в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611. Точно так же взаимосвязь между АПСПР и одним или несколькими агентами системы справочника, предусматривающая услугу справочника, не входит в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611. Единственной информацией, которая, предположительно, может быть предоставлена справочной службой по данной версии ГОСТ Р ИСО/МЭК МФС 10611, является атрибут, содержащий один или несколько адресов О/П.

Примечание - СПС может использовать также службу справочника для получения информации, которая может быть использована, например в маршрутизации сообщений. Однако такое использование службы справочника не определяется базовыми стандартами СОС и, следовательно, не входит в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611.

7.9 Обеспечение межсетевого обмена 84 (ОМО84)

ФГ "обеспечение межсетевого обмена 84" охватывает обеспечение взаимодействия между реализациями, соответствующими ГОСТ Р ИСО/МЭК МФС 10611 (называемыми "системами 1988"), и реализациями, соответствующими Рекомендации Х.400 МККТТ (1984) (называемыми "системами 1984"). Обеспечение ФГ ОМ084 относится только к АПС и не используется, если только АПС не обеспечивает прикладной контекст протокола передачи СОС Р1 1984 (см. ГОСТ Р ИСО/МЭК МФС 10611-3).

Обеспечение ФГ ОМО84 требует соблюдения правил межсетевого обмена, определенных в приложении 8 ИСО/МЭК 10021-6. Дополнительные практические рекомендации по обеспечению межсетевого, обмена с системами 1984 описаны в приложении D.

8 ПРИСВОЕНИЕ ИМЕН И АДРЕСАЦИЯ

8.1 Кодирование атрибутов адресов О/П

Основные правила, регулирующие различные способы кодирования (в допустимых случаях) атрибутов адресов О/П, определены в 18.2 ИСО/МЭК 10021-2.

Примечание - Рекомендуется использовать форму альфа-2 атрибута имя-страны. Для атрибутов имя-административного-региона и имя-частного-региона рекомендуется использовать форму распечатываемой строки.

АПС должен быть способен воспринимать предоставляемые сообщения, содержащие атрибуты адресов О/П в любом действительном коде, в целях их передачи и доставки (согласно обеспечиваемым портам). Никаких ограничений на репертуар символов не налагается, т.е. должны обеспечиваться все репертуары, определенные в ГОСТ Р ИСО/МЭК 8824 для телетексной строки.

АП должен быть способен предоставлять и воспринимать доставленные сообщения, содержащие атрибуты адресов О/П с любыми допустимыми кодами в пределах мнемонической формы. Однако обеспечение конкретного репертуара символов, а также методы включения таких значений на передающей стороне и методы обеспечения к ним доступа со стороны пользователя СОС на принимающей стороне не входят в предмет рассмотрения настоящего ФС.

8.2 Эквивалентность атрибута адреса О/П

В операциях сравнения предоставленного адреса О/П с набором известных адресов О/П применяются следующие правила эквивалентности для определения доставки, которые дополняют правила, определенные в 18.4 ИСО/МЭК 10021-2:

Если предоставленный адрес О/П может быть определен как недвусмысленный "подспецифицированный" известный адрес О/П, то адреса О/П эквивалентны.

Примечание 1 - "Подспецифицированный" означает, что некоторые атрибуты (или компоненты структурированных атрибутов) присутствуют в известном адресе О/П, но отсутствуют в предоставленном адресе О/П." "Подспецификация" не означает эквивалентности частичного значения (например, подстроки), когда одни и те же атрибуты присутствуют в обоих адресах О/П.

- "Надспецифицированные" адреса О/П не являются эквивалентными.

Примечание 2 - "Надспецификация" означает, что в предоставленном адресе О/П имеется больше атрибутов (или компонентов структурированных атрибутов), чем в известном адресе О/П. Тем не менее, в зависимости от локальной стратегии региона получателя неопознанные определяемые регионом атрибуты могут быть проигнорированы, если определена "надспецификация".

- Атрибуты, которые присутствуют в закодированных строках телетекста и в распечатываемых строках в том же самом адресе О/П, могут рассматриваться эквивалентными с точки зрения их регистрации для того же АП. Агенты ПС не несут ответственности за верификацию эквивалентности различных кодировок одного и того же атрибута. Каждая кодировка атрибута может быть использована для целей маршрутизации и доставки.

Дополнительные требования к правилам согласования конкретных репертуаров не входят в предмет рассмотрения ГОСТ Р ИСО/МЭК МФС 10611.

8.3 Способность маршрутизации

Способность АПС определять маршрут к другому АПС или место назначения пользователя СПС описана в разделе 19 ИСО/МЭК 10021-2. ГОСТ Р ИСО/МЭК МФС 10611 не устанавливают каких-либо требований относительно атрибутов адреса О/П, которые можно использовать в целях определения маршрута.

Для любого АПС, который обеспечивает передачу сообщений, в ЗСРП должно быть указано, какой из атрибутов адреса О/П можно использовать для определения дальнейшего маршрута, и должны быть перечислены любые ограничения (например, может ли маршрутизация основываться на конкретных значениях атрибута или только на наличии атрибута, любые ограничения на диапазоны значений, репертуары символов и т.д.).

Для любого АПС, который обеспечивает передачу сообщения, в ЗСРП должно быть указано: обеспечена ли перемаршрутизация.

8.4 Проверка адресов О/П

Как установлено в 14.6.1.4 ИСО/МЭК 10021-4, АПС должен проверять при предоставлении соответствие адресов О/П форматам, определенным в ИСО/МЭК 10021-2.

9 ОБРАБОТКА ОШИБОК И ОСОБЫХ СЛУЧАЕВ

Верхние границы, определенные в приложении В ИСО/МЭК 10021-4 и в приложении Е ИСО/МЭК 10021-5, являются обязательными для настоящего ФС.

Реализация не должна порождать элементов, которые превышают такие границы.

Реализация, обнаруживающая нарушение этих границ, может генерировать "нарушение предельных размеров", но это не является обязательным требованием.

От реализации не требуется способность принимать элементы вплоть до таких границ в тех случаях, когда в базовых стандартах определена индикация соответствующей ошибки (например, слишком длинное содержимое, слишком много получателей).

Обработка других нарушений протокола должна быть вопросом локальной политики. Реализации не требуют подтверждения правильности выполнения протокола, за исключением тех случаев, когда требуется выполнить действие, основанное на элементах такого протокола.

ПРИЛОЖЕНИЕ А

(обязательное)

ЭЛЕМЕНТЫ УСЛУГ

В случае выявления противоречий между текстом основной части настоящего стандарта и таблицами данного приложения предпочтение следует отдать таблицам приложения.

А.1 Элементы услуг ПС

В таблицах А.1-А.4 колонка "Базовое требование" отражает базовые требования к соответствию ГОСТ Р ИСО/МЭК МФС 10611, т.е. минимальный уровень обеспечения, требуемый от всех реализаций СОС (см. раздел 6). Колонка "Функциональная группа" (приведено ее сокращенное наименование - ФГ) определяет любые требования, обеспечиваемые дополнительно, если заявлено обеспечение факультативной функциональной группы (см. раздел 7). Каждая из указанных колонок разделена на несколько других колонок, отражающих обеспечение при отправке ("Отправ."), при обработке ("Обраб.") и при получении ("Получ."), как определено в 3.2. Колонки отправителя и получателя, в свою очередь, разделены, чтобы отличить обеспечение, требуемое для АПС, от обеспечения, требуемого для пользователя СПС (последнее отражает только использование услуг ПС, а не их доступность пользователям СОС и может быть классифицировано далее в профиле типозависимого содержимого).

Таблица А.1 - Элементы услуг, относящиеся к базовым услугам ПС

|

Базовое требование |

Функциональная группа | ||||||||||

|

Элемент услуг |

Отправ. |

Получ. |

Отправ. |

Получ. | |||||||

|

|

Поль- |

АПС |

Об- |

АПС |

Поль- |

ФГ |

Поль- |

АПС |

Об- |

АПС |

Поль- |

|

Административное управление доступом |

О |

О |

О |

О |

О |

||||||

|

Индикация типа содержимого |

О |

О |

О |

О |

О |

. | |||||

|

Преобразованная индикация |

- |

- |

О |

О |

О |

||||||

|

Указание времени доставки |

- |

- |

О |

О |

О |

||||||

|

Идентификация сообщения |

О |

О |

О |

О |

О |

||||||

|

Уведомление о недоставке |

О |

О |

О |

- |

- |

||||||

|

Индикация типов исходной кодированной информации |

О |

О |

О |

О |

О |

||||||

|

Индикация времени предоставления |

О |

О |

О |

О |

О |

||||||

|

Регистрация характеристик пользователь/АП |

- |

- |

О |

О |

О |

||||||

|

| |||||||||||

Таблица А.2 - Факультативные средства пользователя службы ПС

|

Базовое требование |

Функциональная группа | ||||||||||

|

Элемент услуг |

Отправ. |

Получ. |

Отправ. |

Получ. | |||||||

|

|

Поль- |

АПС |

Об- |

АПС |

Поль- |

ФГ |

Поль- |

АПС |

Об- |

АПС |

Поль- |

|

Разрешен альтернативный получатель |

Ф |

О |

У |

У |

- |

ПА |

О |

О |

|||

|

Назначение альтернативного получателя |

- |

- |

Ф |

- |

- |

ПА |

О |

||||

|

Конфиденциаль- |

Ф |

Ф |

- |

Ф |

Ф |

ЗЩ |

|||||

|

Целостность содержимого |

Ф |

Ф |

- |

Ф |

Ф |

ЗЩ |

|||||

|

Запрет преобразования |

О |

О |

У |

О |

О |

ПР |

О |

||||

|

Запрет преобразования из-за потери информации |

Ф |

О |

У |

О |

Ф |

ПР |

О |

||||

|

Задержанная доставка |

Ф |

О |

О |

- |

- |

||||||

|

Аннулирование задержанной доставки |

Ф |

О |

О |

- |

- |

||||||

|

Уведомление о доставке |

О |

О |

О |

- |

- |

||||||

|

Обеспечение получателя справочным именем |

Ф |

Ф |

Ф |

- |

- |

ИС |

О |

О |

О |

||

|

Раскрытие других получателей |

Ф |

О |

О |

О |

О |

||||||

|

Указание предыстории расширения СР |

- |

- |

У |

О |

Ф |

СР |

О |

||||

|

Запрет расширения СР |

О |

О |

У |

- |

- |

СР |

О |

||||

|

Явное преобразование |

Ф |

О |

Ф |

- |

- |

ПР |

У |

||||

|

Степень выбора доставки |

О |

О |

О |

О |

О |

||||||

|

Удержание для доставки |

- |

- |

У |

У |

Ф |

||||||

|

Неявное преобразование |

- |

- |

Ф |

- |

- |

ПР |

У |

||||

|

Обозначение последней доставки |

Ф |

Ф |

Ф |

- |

- |

ПД |

О |

О |

О |

||

|

Конфиденциаль- |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

||||||

|

Аутентификация отправителя сообщения |

Ф |

Ф |

Н/Р |

Ф |

Ф |

ЗЩ |

|||||

|

Разметка защиты сообщения |

Ф |

Ф |

Ф |

Ф |

Ф |

ЗЩ |

|||||

|

Целостность последовательности сообщений |

Ф |

Ф |

- |

Ф |

Ф |

ЗЩ |

|||||

|

Многоадресная доставка |

О |

О |

О |

- |

- |

||||||

|

Безотказность доставки |

Ф |

Ф |

Ф |

Ф |

Ф |

ЗЩ |

|||||

|

Безотказность отправителя |

Ф |

Ф |

Ф |

Ф |

Ф |

ЗЩ |

|||||

|

Безотказность предоставления |

Н/Р |

Н/Р |

Н/Р |

- |

- |

ЗЩ |

|||||

|

Альтернативный получатель, запрошенный отправителем |

Ф |

Ф |

Ф |

- |

- |

ПА |

О |

О |

|||

|

Запрет уведомления о недоставке |

Ф |

О |

О |

- |

- |

||||||

|

Зонд |

Ф |

О |

О |

- |

- |

||||||

|

Аутентификация отправителя зонда |

Н/Р |

Н/Р |

Н/Р |

- |

- |

ЗЩ |

|||||

|

Подтверждение доставки |

Ф |

Ф |

- |

Ф |

Ф |

ЗЩ |

|||||

|

Подтверждение предоставления |

Н/Р |

Н/Р |

Н/Р |

- |

- |

ЗЩ |

|||||

|

Переадресация запрещена отправителем |

О |

О |

У |

- |

- |

ПА |

О |

||||

|

Переадресация поступающих сообщений |

- |

- |

Ф |

Ф |

Ф |

ПА |

О |

О |

|||

|

Аутентификация отправителя отчета |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

ЗЩ |

|||||

|

Запрошенный метод доставки |

Ф |

Ф |

Ф |

Ф |

- |

||||||

|

Ограниченная |

- |

- |

Н/Р |

Н/Р |

Н/Р |

||||||

|

Возврат содержимого |

Ф |

Ф |

Ф |

- |

- |

ВС |

О |

О |

О |

||

|

Управление защитой доступа |

Ф |

Ф |

Ф |

Ф |

Ф |

ЗЩ |

|||||

|

Использование списка распределения |

О |

О |

Ф |

- |

- |

СР |

О |

||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

|

| |||||||||||

Таблица А.3 - Элементы услуг, относящиеся к взаимосвязи базовой услуги ОС/ФД

|

Базовое требование |

Функциональная группа | ||||||||||

|

Элемент услуг |

Отправ. |

Получ. |

Отправ. |

Получ. | |||||||

|

|

Поль- |

АПС |

Об- |

АПС |

Поль- |

ФГ |

Поль- |

АПС |

Об- |

АПС |

Поль- |

|

Базовое физическое изображение |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

|

Обычная почта |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

|

Физическое продвижение разрешено |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

|

Недоставляемая почта с возвратом физического сообщения |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

Таблица А.4 - Факультативные средства пользователя для взаимосвязи услуг ОС/ФД

|

Базовое требование |

Функциональная группа | ||||||||||

|

Элемент услуг |

Отправ. |

Получ. |

Отправ. |

Получ. | |||||||

|

|

Поль- |

АПС |

Об- |

АПС |

Поль- |

ФГ |

Поль- |

АПС |

Об- |

АПС |

Поль- |

|

Дополнительное физическое преобразование |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Доставка через почтовое окошко |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

|

Доставка через почтовое окошко с извещением |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Доставка через бюрофаксную службу |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Служба экспресс-почты |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

У |

О |

У |

У | |

|

Уведомление СОС о физической доставке |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Уведомление СФД о физической доставке |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Физическое продвижение запрещено |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

О |

О |

О | |

|

Регистрируемая почта |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Регистрируемая почта "лично - адресату" |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

О |

||||

|

Запрос адреса продвижения |

Ф |

Ф |

- |

Ф |

ФД |

0 |

|||||

|

Специальная доставка |

Ф |

Ф |

- |

Ф |

Ф |

ФД |

У |

О |

У |

У | |

|

| |||||||||||

|

| |||||||||||

Таблица А.5 - Услуги защиты

|

Элемент услуг |

Класс защиты | |||||

|

|

S0 |

S1 |

S2 | |||

|

|

Поль- |

АПС |

Поль- |

АПС |

Поль- |

АПС |

|

Конфиденциальность содержимого |

У |

О |

У |

О |

У |

О |

|

Целостность содержимого |

О |

О |

О |

О |

О |

О |

|

Аутентификация отправителя сообщения |

О |

О |

О |

О |

О |

О |

|

Разметка защиты сообщения |

Ф |

О |

О |

О |

О |

О |

|

Целостность последовательности сообщений |

Ф |

О |

Ф |

О |

Ф |

О |

|

Безотказность доставки |

Ф |

О |

Ф |

О |

О |

О |

|

Безотказность отправителя |

Ф |

О |

Ф |

О |

О |

О |

|

Безотказность предоставления |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

О |

О |

|

Аутентификация отправителя зонда |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

О |

О |

|

Подтверждение доставки |

О |

О |

О |

О |

О |

О |

|

Подтверждение предоставления |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

О |

О |

|

Аутентификация отправителя отчета |

Н/Р |

Н/Р |

Н/Р |

Н/Р |

О |

О |

|

Административное управление защитой доступа |

Ф |

Ф |

О |

О |

О |

О |

|

| ||||||

|

| ||||||

|

| ||||||

|

| ||||||

A.2 Элементы услуг ХС

В таблицах А.6 и А.7 колонка "Базовое требование" отражает базовые требования к соответствию ГОСТ Р ИСО/МЭК МФС 10611, т.е. минимальный уровень обеспечения, требуемый от всех реализаций СОС (см. раздел 6). Колонка "Функциональная группа" (приведено ее сокращенное наименование - ФГ) определяет любые требования, обеспечиваемые дополнительно, если заявлено обеспечение факультативной функциональной группы (см. раздел 7). Каждая из указанных колонок, в свою очередь, разделена на несколько других колонок, чтобы отличить обеспечение, требуемое для ХС, от обеспечения, требуемого для пользователя ХС, т.е. АП (последнее отражает только использование услуг ХС, а не их доступность пользователю СОС и может быть классифицировано далее в профиле типозависимого содержимого).

Таблица А.6 - Хранилище базовых сообщений

|

Элемент услуг |

Базовое требование |

Функциональная группа | |||

|

|

АП |

ХС |

ФГ |

АП |

ХС |

|

Регистр ХС |

Ф |

О |

|||

|

Аннулирование хранимого сообщения |

О |

О |

|||

|

Извлечение хранимого сообщения |

О |

О |

|||

|

Листинг хранимого сообщения |

Ф |

О |

|||

|

Сводный перечень хранимых сообщений |

Ф |

О |

|||

Таблица А.7 - Факультативные средства пользователя ХС

|

Элемент услуг |

Базовое требование |

Функциональная группа | |||

|

|

АП |

ХС |

ФГ |

АП |

ХС |

|

Состояние готовности хранимого сообщения |

Ф |

Ф |

|||

|

Автопродвижение хранимого сообщения |

Ф |

Ф |

|||

ПРИЛОЖЕНИЕ В

(обязательное)

ИЗМЕНЕНИЯ И ТЕХНИЧЕСКИЕ ПОПРАВКИ

Международные стандарты постоянно подвергаются пересмотрам и изменениям со стороны заинтересованных технических комитетов ИСО/МЭК. Приведенные ниже изменения и технические поправки одобрены СТК1 ИСО/МЭК и рассматриваются в настоящем ФС как нормативные ссылки.

Примечание - Соответствующие технические поправки эквивалентных рекомендаций МККТТ содержатся в совместном документе МККТТ/ИСО "Руководство для разработчика СОС" (версия 11).

|

ИСО/МЭК 10021-1/Тп.1:1991 |

ИСО/МЭК 10021-4/Тп.8:1994 |

|

ИСО/МЭК 10021-1/Тп.2:1991 |

ИСО/МЭК 10021-5/Тп.1:1991 |

|

ИСО/МЭК 10021-1/Тп.3:1992 |

ИСО/МЭК 10021-5/Тп.2:1991 |

|

ИСО/МЭК 10021-1/Тп.4:1992 |

ИСО/МЭК 10021-5/Тп.3:1992 |

|

ИСО/МЭК 10021-1/Тп.5:1992 |

ИСО/МЭК 10021-5/Тп.4:1992 |

|

ИСО/МЭК 10021-1/Тп.6:1994 |

ИСО/МЭК 10021-5/Тп.5:1992 |

|

ИСО/МЭК 10021-2/Тп.1:1991 |

ИСО/МЭК 10021-5/Тп.6:1993 |

|

ИСО/МЭК 10021-2/Тп.2:1991 |

ИСО/МЭК 10021-5/Тп.7:1994 |

|

ИСО/МЭК 10021-2/Тп.3:1992 |

ИСО/МЭК 10021-6/Тп.1:1991 |

|

ИСО/МЭК 10021-2/Тп.4:1992 |

ИСО/МЭК 10021-6/Тп.2:1991 |

|

ИСО/МЭК 10021-2/Тп.5:1993 |

ИСО/МЭК 10021 6/Тп.3:1992 |

|

ИСО/МЭК 10021-2/Тп.6:1994 |

ИСО/МЭК 10021-6/Тп.4:1992 |

|

ИСО/МЭК 10021-2/Тп.7:1994 |

ИСО/МЭК 10021-6/Тп.5:1992 |

|

ИСО/МЭК 10021-4/Тп.1:1991 |

ИСО/МЭК 10021-6/Тп.6:1993 |

|

ИСО/МЭК 10021-4/Тп.2:1991 |

ИСО/МЭК 10021-6/Тп.7:1994 |

|

ИСО/МЭК 10021-4/Тп.3:1992 |

|

|

ИСО/МЭК 10021-4/Тп.4:1992 |

ИСО/МЭК 10021-1/Изм.2:1994 |

|

ИСО/МЭК 10021-4/Тп.5:1992 |

ИСО/МЭК 10021-2/Изм.1:1993 |

|

ИСО/МЭК 10021-4/Тп.6:1993 |

ИСО/МЭК 10021-2/Изм.2:1994 |

|

ИСО/МЭК 10021-4/Тп.7:1994 |

ИСО/МЭК 10021-4/Изм.1:1994 |

ПРИЛОЖЕНИЕ С

(информационное)

ЗАЩИТА ОБМЕНА СООБЩЕНИЯМИ - РЕАЛИЗАЦИЯ И ЛОГИЧЕСКОЕ ОБОСНОВАНИЕ

C.1 Введение

Цель функциональной группы "защита" (ЗЩ) состоит в том, чтобы определить принципы обеспечения защиты обмена сообщениями в системах обработки сообщений (СОС) в рамках общей структуры функциональных профилей в области СОС.

С.2 Уязвимость обработки сообщений

Уязвимость обработки сообщений (угрозы), которая может быть предупреждена с использованием ЗК и ЗС, определена в приложении D ИСО/МЭК 10021-2:

- маскирование;

- нарушение последовательности сообщений;

- модификация информации;

- отклонение услуги;

- отказ;

- утечка информации.

Существуют другие специфические угрозы, если имеются ошибки в обеспечении разделения информации, в том числе:

- манипулирование;

- неправильный маршрут;

- внутренние угрозы;

- внешние угрозы.

Некоторые из этих угроз определены в ИСО 7498-2, в котором определены также другие угрозы, не относящиеся к СОС.

Приложение D ИСО/МЭК 10021-2 также содержит рекомендуемые услуги защиты СОС, которые могут быть использованы для защиты от таких угроз. Некоторые угрозы СОС не могут быть легко предотвращены: одни просто обнаруживаются, другие не подходят для стандартизации.

С.3 Общие принципы

С.3.1 Стратегия защиты

Общая стратегия защиты организации должна быть обусловлена рассмотрением уязвимости со стороны угроз и способов отражения угроз (т.е. процедурно, физически, персоналом, документацией и мероприятиями по защите информационной технологии). Такая стратегия защиты может быть выражена в виде набора законов, правил и накопленного опыта, определяющих способы, с помощью которых организация управляет, защищает и распределяет чувствительную информацию. Эта стратегия защиты определяет общие принципы организации защиты и должна учитывать все аспекты защиты.

Защита в пределах организации касается не только СОС и должна рассматриваться в более глобальном и общем смысле. Обширные аспекты стратегии защиты должны поэтому включать в себя вопросы, связанные с кадровым составом (такие, как проверка и состояние конфиденциальности среди персонала), управлением доступом конечного пользователя, физической, процедурной и документальной защитой. В этом приложении, тем не менее, рассматривается только защита в информационной технологии, особенно в области связи (ЗС) и вычислительных машин (ЗК), как относящаяся к стандартизации защиты СОС, работающей в функциональной среде запоминания с последующей передачей.

С.3.2 Классы защиты

В базовых стандартах СОС некоторые угрозы отражаются мерами защиты с использованием средств информационной технологии. Эти меры реализуются предоставлением услуг защиты и выполняются с использованием элементов защиты.

Эта группа ФС СОС вместе с возможностями защиты (услуги и элементы), определенными в базовых стандартах, составляют нарастающий набор классов защиты. Класс защиты обычно не должен полностью реализовать стратегию защиты, он лишь рассматривается как общий компонент, который может содействовать реализации такой стратегии защиты.

Класс защиты S0 требует только обеспечение услуг сквозной защиты между АП (целостность содержимого, аутентификация отправителя сообщения, подтверждение доставки) и, следовательно, может быть использован для обеспечения некоторых видов защиты даже в случае транзита через промежуточную СПС, которая может оказаться без должного уровня доверия.

Класс защиты S1 дополнительно требует обеспечение и использование административного управления защитой доступа в пределах СПС, с тем чтобы позволить реализовать стратегию защиты, основанную на разметке, и доверительный межсетевой обмен между регионами защиты.

Класс защиты S2 дополнительно требует обеспечение и использование контроля аутентификации отправителя в пределах СПС для подтверждения подлинности отправителя сообщений, зондов и отчетов и тем самым для подтверждения бесспорности услуги в пределах СПС.

Каждый из классов защиты имеет также вариант (SnC), требующий обеспечить сквозную конфиденциальность содержимого (логическим обоснованием таких вариантов является исключение затрат на реализацию и накладных расходов, вызванных шифрованием всего содержимого сообщения, если только это не является определяющим требованием).

Каждый класс защиты содержит набор обязательных и факультативных услуг защиты. В пределах класса защиты обязательные услуги защиты могут быть выбраны абонентом или пользователем как на основе сообщения, так и на согласованный договорный период времени. Хотя возможности и механизмы выполнения обязательных услуг защиты должны быть обеспечены всегда, однако вопрос о том, предлагается ли такая услуга защиты по выбору пользователя или она вызывается постоянно, является локальным вопросом. В то же время использование некоторых услуг защиты требуется всегда для отдельных классов защиты. Это проявляется в настоящем стандарте введением динамических требований дополнительно к определенным в базовых стандартах СОС при гарантии того, что соответствующие элементы протокола всегда присутствуют. Точно так же использование некоторых услуг защиты запрещено для отдельных классов защиты. Это проявляется в настоящем стандарте введением динамических требований дополнительно к определенным в базовых стандартах СОС при гарантии того, что данный элемент протокола всегда отсутствует.

С.3.4 Методы шифрования

Возможности защиты обмена сообщениями, определенные в базовых стандартах СОС, должны быть обеспечены путем использования трех базовых методов защиты, а именно:

- симметричного шифрования;

- асимметричного шифрования;

- функций доверительности (т.е. мер ЗК).

Стандарты СОС позволяют использовать эти методы на индивидуальной основе, для обеспечения услуг защиты или в комбинации в соответствии со стратегией защиты. Настоящий стандарт объединяет методы с целью установить исчерпывающий набор возможностей защиты, которые предназначены для отражения угроз службе обмена сообщениями. В некоторых случаях услуги защиты, определенные в стандартах СОС, могут быть реализованы только путем использования одного из упомянутых методов, а именно асимметричного шифрования. Однако фактически реализуемый метод должен зависеть от алгоритмов, которые должны быть зарегистрированы полномочным органом защиты данного региона.

Цель настоящего стандарта состоит в том, чтобы не ограничивать реализации одними асимметричными методами. Там, где возможно, услуги защиты могут быть реализованы с использованием доверительных функциональных возможностей в сочетании с симметричным, асимметричным методами или одновременным использованием этих методов шифрования. В частности, настоящий стандарт допускает использование либо асимметричного, либо симметричного методов как для обозначаемых, так и для зашифрованных данных в пределах полномочий сообщения.

Фактически реализуемый метод зависит от используемого алгоритма. Предполагается, что алгоритмы согласованы на двусторонней основе и зарегистрированы полномочным органом регистрации. Тем не менее идентификатор алгоритма должен быть уникальным и однозначно идентифицировать алгоритм.

Рекомендуется, чтобы соответствующая СТРОКА БИТОВ АСН.1 обычно использовалась для размещения шифрованных данных (генерируемых путем использования макрокоманды ENCRYPTED) и тем самым для вставки нулевых битов заполнителей, которые могут потребоваться для правильного функционирования некоторых алгоритмов. Как вариант реализация должна явно использовать такое действие

Рекомендуется, чтобы при отсутствии какого-либо требования к обеспечению других специфических алгоритмов реализации поддерживали алгоритмы, идентифицированные в ИСО/МЭК 9594-8. Также настоятельно рекомендуется, чтобы реализации были способны использовать любые методы шифрования путем "разъемных соединений" или на модульной основе.

В случае верификации SIGNATURE (например, подтверждение доставки, проверка аутентификации отправителя) реализации должны предусматривать, чтобы все данные, относящиеся к таким объектам, как сообщение, зонд или отчет, были включены в подпись.

С.3.5 Вопросы реализации

С.3.5.1 Аутентификация равноправных объектов

Аутентификация равноправных объектов достигается с помощью определенных механизмов аутентификации в различных операциях Bind (Связка), основанных на асимметричном или симметричном методе. Информация управления ключом, необходимая при симметричной "аутентификации равноправных объектов", не входит в предмет рассмотрения настоящего стандарта.

С.3.5.2 Конфиденциальность

Конфиденциальность соединения, которая основана на использовании нижерасположенных уровней ВОС, не входит в предмет рассмотрения настоящего ФС. Механизмы достижения конфиденциальности соединения являются предметом двустороннего соглашения между равноправными партнерами (т.е. конфиденциальность соединения может быть достигнута созданием доверительного соединения ВОС между равноправными партнерами).

Конфиденциальность соединения может быть достигнута симметричным или асимметричным методом шифрования.

Примечание - Шифрование асимметричным методом предотвращает предоставление сообщении многочисленным получателям, но не позволяет использовать тот же самый секретный шифр.

С.3.5.3 Целостность

Целостность соединения, которая основана на использовании нижерасположенных уровней ВОС, не входит в предмет рассмотрения настоящего ФС. Механизмы достижения целостности соединения являются предметом двустороннего соглашения между равноправными партнерами. Следует отметить, что целостность "соединения" может быть повышена с использованием СЭНП.

"Целостность содержимого" достигается вычислительными методами проверки целостности содержимого в качестве функции целостности содержимого сообщения. В том случае, когда для вычисления проверки целостности содержимого используется симметричный метод, требуется секретный шифр. Этот шифр целостности содержимого может быть конфиденциально переслан получателю сообщения с использованием элемента защиты "конфиденциальность аргумента сообщения", т.е. средствами шифрования данных в полномочии сообщения (здесь могут быть другие шифры или части шифра, не посланные отправителем с сообщением, но управление такими внешними шифрами не входит в предмет рассмотрения настоящего стандарта). Следует отметить, что включение проверки целостности содержимого в шифрованные данные полномочного сообщения должно быть снабжено дополнительно защитой против угроз маскирования.

Примечание - Функция целостности содержимого может также включать в себя целостности уведомлений получения-неполучения и может способствовать "бесспорности получения", поскольку бесспорность доставки может оказаться недостаточной в случае доставки в хранилище сообщений.

С.3.5 4 Аутентификация отправителя сообщения

Сквозная (т.е. от АП до АП) аутентификация отправителя сообщения (с использованием элемента защиты "целостность аргумента сообщения") обеспечивается автоматически целостностью содержимого. Класс защиты S2 гарантирует дополнительную защиту (т.е. целостность разметки) благодаря требованию к обеспечению проверки подлинности отправителя в пределах СПС.

С.3.5.5 Доказательство/Безотказность