- USD ЦБ 03.12 30.8099 -0.0387

- EUR ЦБ 03.12 41.4824 -0.0244

|

Краснодар:

|

погода |

Курсы

Индексы

- DJIA 03.12 12019.4 -0.01

- NASD 03.12 2626.93 0.03

- RTS 03.12 1545.57 -0.07

Министерство транспорта Российской Федерации

ДЕПАРТАМЕНТ ВОЗДУШНОГО ТРАНСПОРТА

Приказ

|

30.08.1994 г |

Москва |

№ ДВ-92 |

О введении в действие Положения о системе защиты информации в

Департаменте воздушного транспорта, учреждениях, организациях

и на предприятиях гражданской авиации Российской Федерации

В соответствии с постановлением Совета Министров - Правительства Российской Федерации от 16 сентября 1993 г. № 912-51 и решением Гостехкомиссии России от 16 ноября 1993 г. № 6 разработано Положение о системе защиты информации в департаменте воздушного транспорта, учреждениях, организациях и на предприятиях гражданской авиации Российской Федерации

ПРИКАЗЫВАЮ:

1. Ввести в действие с 1 октября 1994 г. Положение о системе защиты информации в Департаменте воздушного транспорта, учреждениях, организациях и на предприятиях гражданской авиации Российской Федерации.

2. Начальникам отделов Департамента воздушного транспорта, начальникам региональных управлений, учреждений, организаций и руководителям предприятий гражданской авиации организовать изучение Положения и руководствоваться им в практической деятельности.

3. Контроль за выполнением приказа возложить на заместителя директора Департамента воздушного транспорта по авиационной безопасности.

4. Приказ Министра гражданской авиации от 23.08.88 № 19с считать утратившим силу.

|

Директор Департамента |

В.В. Замотин |

|

СОГЛАСОВАНО |

УТВЕРЖДАЮ |

ПОЛОЖЕНИЕ

о системе защиты информации в Департаменте воздушного

транспорта, учреждениях, организациях и на предприятиях

гражданской авиации Российской Федерации

1. Общие положения

1. Настоящее Положение разработано на основании постановления Совета Министров - Правительства Российской Федерации от 15 сентября 1993 г. № 912-51 и определяет порядок организации и проведения мероприятий по защите информации, содержащей охраняемые сведения, от ее утечки по техническим каналам при проведении научно-исследовательских и опытно-конструкторских работ, при разработке, производстве и эксплуатации автоматизированных систем управления и электронно-вычислительных машин (далее ЭВТ), технических средств приема, передачи и обработки информации и других технических систем и средств.

2. Положение является документом, обязательным для исполнения в Департаменте воздушного транспорта, региональных управлениях (далее - аппарат управления), на предприятиях, в учреждениях, производственных объединениях, научно-исследовательских, проектных институтах и других организациях гражданской авиации (далее - предприятия), независимо от их организационно-правовой формы и формы собственности, при выполнении ими работ по защите информации.

3. Мероприятия по защите информации являются составной частью управленческой, научной и производственной деятельности и осуществляются во взаимосвязи с другими мерами по обеспечению установленного режима секретности проводимых работ.

4. Защита информации осуществляется путем выполнения комплекса мероприятий по предотвращению утечки информации по техническим каналам, несанкционированного доступа к ней, предупреждения преднамеренных программно-технических воздействий с целью разрушения (уничтожения) или искажения информации в процессе ее обработки, передачи и хранения.

5. Главными направлениями работ по защите информации являются:

определение цели защиты и охраняемых сведений;

анализ демаскирующих признаков, раскрывающих эти сведения;

оценка возможностей технических разведок и реальной опасности утечки информации или несанкционированного доступа к ней, выявление возможных технических каналов утечки информации;

разработка и осуществление технически и экономически обоснованных организационно-технических мероприятий по защите информации;

организация и проведения контроля за состоянием защиты информации.

6. Организационно-технические мероприятия по защите информации.

Организационные:

введение территориальных, пространственных, энергетических, временных ограничений в режимах использования технических средств, подлежащих защите:

категорирование объектов защиты по степени важности защиты информации,

аттестование объектов по выполнению требований обеспечения защиты информации при проведении работ с охраняемыми сведениями;

оповещение о времени возможного ведения технической разведки объектов защиты.

Технические:

разработка и внедрение технических решений и элементов защиты информации при проектировании, строительстве (реконструкции) и эксплуатации объектов, систем и средств информации и связи;

создание и применение на объектах защиты технических средств в защищенном исполнении;

применение на объектах защиты специальных методов, технических мер и средств защиты, исключающих перехват информации;

разработка средств защиты информации и контроля за ее эффективностью и их использование.

7. Финансирование мероприятий по защите информации, содержащей сведения, отнесенные к государственной или служебной тайне, а также подразделений по защите информации в Департаменте воздушного транспорта и на предприятиях гражданской авиации предусматривается в счетах расходов на их содержание.

Финансирование мероприятий по защите информации, содержащей сведение, составляющие коммерческую тайну, осуществляется за счет средств предприятия-владельца этой тайны.

Создание технических средств защита информации, не требующее капитальных вложений, осуществляется в пределах средств, выделяемых заказчикам на научно исследовательские и опытно-конструкторские работы. Расходы по разработке технических средств защиты включаются в стоимость разработки образца продукции.

Создание технических средств защиты информации требующее капитальных вложений, осуществляется в пределах средств, выделяемых заказчикам на строительство (реконструкцию) сооружений или объектов.

8. Проведение любых мероприятий и работ с использованием охраняемых сведений без принятия необходимых мер по защите информации не допускается.

II. Основные термины и определения

9. Охраняемые сведения - не разрешенные к бесконтрольному распространению сведения, которые могут быть добыты с помощью технических средств разведки из-за пределов контролируемой территории объектов защиты.

К охраняемым сведениям могут относиться не только сведения, имеющие гриф секретности, но и сведения, составляющие служебную и коммерческую тайны.

Служебная тайна - сведения служебного характера, не имеющие гриф секретности, но распространение которых по тем или иным причинам нежелательно.

Коммерческая тайна - сведения, не имеющие гриф секретности, связанные с производством, технологической информацией, управлением, финансами и другой деятельностью конкретного предприятия, разглашение которых может нанести ущерб интересам данного предприятия.

Если коммерческая тайна затрагивает интересы других предприятий или Департамента воздушного транспорта, то она переходит в разряд служебной тайны.

10. Контролируемая территория - территория, на которой исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового пропуска.

Контролируемая территория может ограничиваться:

периметром охраняемое территории предприятия или конкретного объекта защиты;

периметром здания или части здания (комнаты, кабинеты, цеха, залы заседаний и совещаний, в которых проводятся закрытые мероприятия).

Примечание. При организации защиты информации на предприятиях, где работают иностранные специалисты или представители других организаций (или при посещении ими объектов защиты) должна учитываться возможность ведения разведки с помощью технических средств непосредственно с территории предприятия.

11. Закрытые мероприятия - мероприятия, связанные с проведением работ, содержащих охраняемые сведения, а также с передачей и обработкой закрытой информации.

12. Закрытая информация - информация, содержащая охраняемые введения.

13. Демаскирующие признаки - измеряемые (фиксируемые) техническими средствами разведки параметры физических полей и сигналов, .раскрывающие охраняемые сведение.

14. Технический канал утечки информации - совокупность объекта разведки, физической среды и средства технической разведки, которыми добываются разведывательные данные.

Выявление возможных технических каналов утечки охраняемых сведений строится на сопоставлении демаскирующих признаков и возможностей технических средств разведки в конкретных условиях проведения работ.

15. Под объектами защиты понимаются;

научно-исследовательские и опытно-конструкторские работы (НИРиОКР) и другие работы, содержащие охраняемые сведения;

средства ЭВТ, связаннее с обработкой закрытой информации;

технические средства передачи, приема, обработки, хранения и отображения закрытой информации (далее ТСПИ)

помещения, в которых циркулирует речевая закрытая информация или расположены технические средства ее обработки.

III. Организация работ по защите информации

в Департаменте воздушного транспорта и

на предприятиях гражданской авиации

16. Общее руководство работами по защите информации в Департаменте воздушного транспорта осуществляет заместитель директора Департамента по авиационной безопасности.

Его указания по вопросам защиты информации являются обязательными для всех региональных управлений и предприятий гражданской авиации.

Непосредственная организация и координация работ по защите информации в Департаменте возлагается на подотдел противодействия иностранным техническим разведкам (ПДИТР) отдела авиационной безопасности.

В целях обеспечения принципа коллегиальности при рассмотрении и решении важнейших вопросов защиты информации в Департаменте воздушного транспорта создается техническая комиссия по проблеме защиты информации.

В своей работе техническая комиссия руководствуется постановлениями и решениями Правительства Российской Федерации, Положением о государственной системе защиты информации в Российской Федерации от иностранных технических разведок, решениями Гостехкомиссии России, приказами и указаниями Департамента.

Техническую комиссию по проблеме защиты информации возглавляет заместитель директора Департамента по авиационной безопасности.

Заместителем председателя технической комиссии является начальник подотдела ПДИТР отдела авиационной безопасности Департамента.

В состав технической комиссии входят руководители структурных подразделений Департамента, начальник подотдела режима и спецсвязи.

К участию в работе технической комиссии по решению председателя привлекаются руководители и специалисты предприятия, имеющие непосредственное отношение к рассматриваемым вопросам.

Решения технической комиссии по проблеме являются обязательными для региональных управлений и предприятий гражданской авиации.

Техническая комиссия по проблеме защиты информации:

определяет основные направления исследований и разработок по защите информации;

рассматривает предложения и принимает решения по реализации результатов выполнение НИРиОКР по вопросам защиты информации;

рассматривает и координирует ход выполнения постановлений и решений Правительства Российской Федерации, решений Гостехкомиссии России, приказов и указании Департамента по вопросам защиты информации;

рассматривает и оценивает разработанные и внедренные на предприятиях гражданской авиации мероприятия по защита информации;

рассматривает и проводит анализ состояния работ по защите информации и контроля за ее эффективностью в структурных подразделениях Департамента и на предприятиях, заслушивает их руководителей по вопросам защиты;

заслушивает руководителя головной научно-исследовательской организации по проблеме защиты информации - ГосНИИ ГА о результатах научных и методических проработок и путях их реализации;

рассматривает и представляет на утверждение председателю технической комиссии по проблеме годовые отчеты об итогах работы по защите информации.

По решению председателя технической комиссии могут рассматриваться и другие вопросы, возникшие в ходе работ по защите информации.

Техническая комиссия по проблеме защиты работает в соответствии с планами, утвержденными председателем технической комиссии.

Решения технической комиссии по защите считаются принятыми, если они поддержаны большинством присутствующих членов технической комиссии.

17. В региональных управлениях и предприятиях гражданской авиации работу по защите информации, проверке соблюдения и выполнения требования настоящего положения, а также других требований по защите информация организуют их руководители.

Ответственность за обеспечение защиты возлагается непосредственно на пользователя (потребителя) информации.

В зависимости от объема работ по защите информации руководителем регионального управления (предприятия) создается структурное подразделение по защите информации, либо назначаются штатные специалисты по этим вопросам.

Примечание. В отдельных случаях (в зависимости от объема и содержания информации, подлежащей защите) на предприятиях допускается, по согласованию с региональным управлением, назначение нештатного специалиста по защите информации.

Подразделения по защите информации (штатные или нештатные специалисты) на предприятиях участвуют в согласовании технических заданий на проведение всех работ (научно-исследовательских, опытно-конструкторских, производственных, эксплуатационных и пр.) проводимых на предприятии, определяют необходимость защиты информации, дают заключение о возможности проведения работ с информацией, содержащей охраняемые сведения, определяют основные направления комплексной защиты этой информации, осуществляют мероприятия по ее защите и контроль их эффективности.

Указанные подразделения (штатные или нештатные специалисты) подчиняются непосредственно руководителю предприятия или его заместителю. Оперативное и методическое руководство подразделением (штатным или нештатным специалистом) предприятия осуществляет подотдел ПДИТР отдела авиационной безопасности Департамента. Работники этих подразделений (штатные или нештатные специалисты) приравниваются по оплате труда к Соответствующим категориям работников основных структурных подразделений.

В своей работе подразделения по защите информации (штатные или нештатные специалисты) руководствуются требованиями настоящего Положения, нормативно-техническими документами, приказами и указаниями Департамента и другими руководящими документами по защите информации.

Назначение на должность и освобождение от должности руководителей подразделений (штатных или нештатных специалистов) по защите информации производится:

в региональных управлениях и на предприятиях центрального подчинения - по согласованию с отделом авиационной безопасности Департамента;

на других предприятиях - по согласованию с региональным управлением.

Для проведения работ по защите информации могут привлекаться на договорной основе только специализированные предприятия, имеющие лицензии на право проведения работ в области защиты информации. Вопрос о проведении таких работ должен быть согласован с региональным управлением или с отделом авиационной безопасности Департамента воздушного транспорта.

18. Для организации защиты информации в соответствие с задачами, возложенными на подразделение по защите информации (штатного или нештатного специалиста) необходимо:

определить предприятия, имеющиеся на них объекты защиты, а также сведения о них, подлежащие защите;

определить опасные виды и средства технической разведки, оценить разведдоступность объектов защиты и реальную опасность несанкционированного доступа к защищаемой информации;

определить возможные демаскирующие признаки и технические каналы утечки охраняемых сведений;

разработать и внедрить к практическому применению технические и организационные мероприятия по защите информации;

организовать, и проводить контроль. за соблюдением разработанных мер защиты информации и их эффективностью.

19. Для выполнения практических мероприятий по защите информации и контроля их эффективности на предприятиях гражданской авиации, а такие для разработки (совместно с подотделом ПДИТР ОАЗ ДВТ) мероприятий защиты при ГосНИИ ГА должно быть создано подразделение (лаборатория) по защите информации и контролю.

На лабораторию возлагается:

разработка предложений по плану контроля за состоянием защиты информации;

осуществление контроля за состоянием защиты информации;

контроль за устранением выявленных нарушений и недостатков в организации защиты информации;

учет, обобщение и анализ вскрытых недостатков, разработка отчетов по результатам контроля;

разработка предложений по совершенствованию мер защиты информации, средств и методов контроля и оказание методической помощи подразделениям по защите информации (штатным или нештатным специалистам) предприятий.

Свою работу лаборатория проводит по плану Департамента, утвержденному заместителем Директора Департамента по авиационной безопасности.

Оперативное и методическое руководство лабораторией осуществляет подотдел ПДИТР отдела авиационной безопасности Департамента воздушного транспорта;

20. Работа по защите информации в Департаменте проводится в соответствии с годовым планом.

Годовой план основных работ по защите информации в Департаменте разрабатывается подотделом ПДИТР отдела авиационной безопасности на основании решений и планов Гостехкомиссии России, общего плана мероприятий Департамента и с учетом предложений предприятий гражданской авиации.

Проект плана представляется на утверждение заместителю директора Департамента по авиационной безопасности в срок до 31 декабря года, предшествующего планируемому.

Выписки из утвержденного плана направляются предприятиям в части их касающейся. Один экземпляр утвержденного плана представляется в Гостехкомиссию России в срок до 15 января планируемого года.

21. Итоговый годовой отчет о выполнении работ по защите информации в Департаменте разрабатывается подотделом ПДИТР отдела авиационной безопасности, утверждается заместителем директора Департамента и представляется в Гостехкомиссии России к 15 февраля года, следующего за отчетным.

22. Основным документом, определяющим порядок организации, осуществления и содержание мероприятий по защите информации на предприятии является приказ руководителя предприятия об организации защиты информации, который должен отражать результаты анализа состояния защиты информации, проведенный подразделением по защите информации (штатным или нештатным специалистом) предприятия.

В приказе указываются объекты защиты, охраняемые сведения о них, опасные виды и средства технической разведки демаскирующие признаки и технические каналы утечки охраняемых сведений, реальная опасность несанкционированного доступа к защищаемой информации, мероприятия по защите информации и контролю за их выполнением и эффективностью.

Приказ определяет лиц, на которых возлагается организация защиты информации, и их обязанности.

В приложении к приказу дастся схема или описание организации связи, сигнализации, радиотрансляции, электропитания на предприятии применительно к объектам защиты и вопросам защиты информации, перечень руководящих, нормативно-технических и методических документов, по которым осуществляются мероприятия по защите информации на предприятии.

23. Организационной основой для выполнения работ по защите информации на объектах защиты является годовой план.

План работ по защите информации разрабатывается подразделением по защите информации (штатным или нештатным специалистом), утверждается руководителем предприятия и к 1 декабря года, предшествующего планируемому, представляется в отдел авиационной безопасности Департамента ВТ.

План должен содержать работы, выполняемые как подразделением по защите информации (штатные или нештатным специалистом), так и научными, производственными и другими подразделениями предприятия.

В план включаются:

мероприятия по выполнению планов и решений Гостехкомиссии России, приказов и директив директора Департамента, его заместителей по вопросам защиты информации;

мероприятия по защите охраняемых сведений объектов защиты предприятия;

мероприятия по контролю за выполнением установленных мер по защите информации и их эффективности;

вопросы организационно-методического обеспечения работ по защите информации и контролю.

План должен содержать перечень конкретных работ с указанием сроков их проведения, ответственных за выполнение каждого мероприятия лиц, порядка необходимого материально-технического обеспечения.

24. Ежегодно к 15 января подразделение по защите информации (штатный или нештатный специалист) предприятия представляет в отдел авиационной безопасности Департамента отчет о проделанной работе по защите информации за истекший год.

Отчет должен содержать:

анализ выполнения плана работ за истекший год, основные результаты проведенных мероприятий по защите информации и контролю за их эффективностью;

состояние защиты охраняемых сведений;

состояние работ по выполнению планов и решений Гостехкомиссии России, приказов и директив Департамента и руководителя предприятия, а также работ по устранению выявленных при контроле за эффективностью мер защиты недостатков;

предложения по совершенствованию мер защиты информации;

сведения об обеспечении подразделения по защите информации (штатного или нештатного специалиста) помещениями, связью, специальными устройствами защиты, необходимыми приборами, материалами и т.п.

IV. Защита информации от различных видов

технический разведки

25. Для добывания сведений, составляющих государственную, служебную и коммерческую тайну используются различные виды и средства технической разведки. Из них наибольшую опасности для Департамента воздушного транспорта и предприятий гражданской авиации представляют следующие:

фотографическая и визуально-оптическая разведка (наземная). Может вестись из-за пределов контролируемой территории с помощью длиннофокусных фотоаппаратов, биноклей и других наблюдательных приборов, а также простым наблюдением. Дальность возможного ведения разведки - несколько сот метров;

акустическая разведка (наземная) с помощью направленных микрофонов или обычным прослушиванием. Может вестись из соседние зданий, из мест расположенных вблизи автомобильных стоянок, из смежных помещений, сдаваемых в аренду другим организациям. Дальность возможного ведения разведки - сотни метров;

лазерная разведка речевой информации (наземная) - путем приема волн, отраженных от стекол помещений, где ведутся закрытые разговоры. Может вестись из расположенных напротив зданий на расстоянии нескольких сотен метров;

радио- и радиотехническая разведка (наземная, воздушная, космическая) осуществляется путем приема и анализа радиосигналов средств радиосвязи и специальных радиотехнических средств;

разведка технических каналов передачи информации, побочных электромагнитных излучений (ПЭМИ) и наводок (наземная). Осуществляется путем перехвата техническими средствами информации, передаваемой по каналам связи, приема и анализа побочных электромагнитных излучений, возникающих при работе средств ЭВТ и ТСПИ, а также наводок от них. и сигналов, возникающих при акустическом воздействии на различные устройства вспомогательных технических средств и систем в проводных линиях, выводящих за пределы контролируемой .территории. Может вестись из-за пределов контролируемой территории с помощью стационарной аппаратуры из расположенных вблизи зданий, подвижной (возимой и носимой, аппаратуры, а также автономных закамуфлированных приборов.

26. Защите от визуально-оптической и фотографической разведок подлежат закрытые работы, производимые на территория предприятия, а также документы, содержащие охраняемые сведения, при работе с ними в служебных помещениях. Защита достигается сокрытием объектов защиты и их элементов (проведение закрытых работ внутри помещений или за ограждением, исключающим наблюдение и фотографирование, зашторивание окон в служебных помещениях и т.п.).

Защите от акустической разведки подлежат служебные помещения при ведении в них закрытых разговоров. Это достигается применением оконных рам с двойным и тройным остеклением, закрытием окон и форточек, зашториванием окон материалом из плотной, звукопоглощающей ткани или другого материала и т.п.

Мерами защиты речевой информации от лазерной разведки являются применений оконных рам с двойным и тройным остеклением или со специальными стеклами, проектирование расположения оконных рам под углом, исключающим прием отраженных волн, использование звукопоглощающих штор, использование аппаратуры зашумления.

Защите от радио- и радиотехнической разведки подлежат работы, связанные с излучениями радио- и радиотехнических средств, прием и анализ которых позволит получить охраняемые сведения об объектах защиты. Защита, целью которой является исключение возможности обнаружения излучений из-за пределов контролируемой территории, достигается ограничением мощности излучения, применением различного вида поглощающих устройств, ослабляющих уровень излучения, ограничением (запрещением) работы на излучение во время, когда возможно ведение радио- и радиотехнической разведки.

27. Защита информации от утечки по техническим каналам, от разведки ПЭМИ и наводок при работе средств ЭВТ, ТСПИ и вспомогательных технических средств, а также от несанкционированного доступа к средствам информации и программно-технических воздействий на них является наиболее общей и распространенной задачей в системе защиты информации в Департаменте и на предприятиях гражданской авиации.

Защите подлежат:

а) технические средства ЭВТ, используемые для обработки закрытой информации, и ТСПИ.

К ним относятся:

автоматизированные системы управления (АСУ), электронно-вычислительные машины (ЭВМ) и их элементы, средства и системы связи звукоусиления, звукозаписи и звуковоспроизведения, переговорные и телевизионные устройства, устройства изготовления и размножения документов, кинопроекционная аппаратура, аппаратура звукового сопровождения кинофильмов и другие средства и системы.

б) вспомогательные технические средства и системы (ВТСС) не используемые для обработки закрытой информации, но находящиеся в помещениях, где размещается ТСПИ или допускается ведение закрытых переговоров (выделенные помещения).

К ВТСС относятся:

средства и системы телефонии, радиотрансляции, электрочасофикации, пожарной и охранной сигнализации и другие средства и системы, которые могут служить каналами утечки речевой закрытой информации за счет электроакустических преобразований в их устройствах, либо каналом утечки информации, циркулирующей в ТСПИ за счет наводок от оборудования и линий связи ТСПИ на эти средства и системы.

Защита информации осуществляется путем:

а) предотвращения перехвата техническими средствами информации, передаваемой по техническим каналам. Достигается использованием защищенных средств ЭВТ, ТСПИ (имеющих соответствующий сертификат по требованиям защиты информации) и каналов передачи информации;

б) предотвращения утечки обрабатываемой информации за счет побочных электромагнитных излучений и наводок, создаваемых ТСПИ и средствами ЭВТ, а также за счет электроакустических преобразований в ВТСС. Достигается применением организационных и технических мероприятий защиты.

Организационные мероприятия могут включать определение выделенных помещений, необходимого размера контролируемой территории, установление различных ограничений в работе защищаемых средств (по времени, режимам, территории), временное или постоянное отключение различных устройств ВТСС, изъятие из выделенных помещений незащищенных ВТСС, запрещение использования незащищенных ТСПИ, а также технических средств иностранного производства, не проведших специальную проверку на наличие закладных излучающих устройств, демонтаж отдельных кабелей и проводов и другие мероприятия.

Технические мероприятия могут состоять в использовании защищенных средств ЭВТ, ТСПИ и ВТСС, применение специальных технических средств защиты ВТСС, аппаратуры зашумления, экранирования помещений, прокладка экранированных кабельных сетей, использование специальных фильтров и развязывающих устройств в цепях электропитания и т.д.;

в) исключения несанкционированного доступа к обрабатываемой информации, предотвращения специальных программно-технических воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств информатизации достигается применением специальных программно-технических средств защиты, использованием криптографических способов защиты, а также организацией системы контроля безопасности программного обеспечения.

Необходимые мероприятия по защите информации при использовании технических средств ЭВТ, ТСПИ и ВТСС включаются в приказ руководителя предприятия об организации защиты информации, а также в техническую документацию на проектирование, строительство и эксплуатацию зданий и сооружений.

28. Применение технических средств передачи и обработки информации производства иностранных государств для работы с закрытой информацией, а также их установка в выделенных помещениях допускается (по согласовании с отделом авиационной безопасности Департамента) только в случаях, когда:

имеется заключение об отсутствии аналогичных по назначению и близких по характеристикам (параметрам) технических средств отечественного производства;

проведены специальные исследования указанных средств и выполнены работы по их защите в соответствии с действующими нормативно-методическими документами для аналогичных технических средств отечественного производства;

проведена проверка этих средств на отсутствие в них закладных излучающих устройств и имеются соответствующие заключения;

Фирме-поставщику не сообщаются данные о конкретных местах установки технических средств, и она не участвует в их монтаже, наладке и обслуживании;

проверка должна, проводиться силами организаций, имеющих лицензии ФАПСИ на проведение таких работ.

29. Порядок организации и осуществления мероприятий по защите от конкретных видов и средств технической разведки и контроля за их эффективностью определяется нормативно-методическими документами, утвержденными Гостехкомиссией России (согласованных с ней), а также документами Департамента по этим вопросам.

Необходимые из этих документов высылаются отделом авиационной безопасности на предприятия и в региональные управления по их заявке после определения ими опасных для них видов и средств технической разведки и реальной опасности несанкционированного доступа к защищаемой информации.

Учитывая общую для всех предприятий гражданской авиации задачу защиты от утечки речевой закрытой информации, направляется (в виде приложения к данному Положению "Руководство по защите технических средств от утечки речевой закрытой информации за счет побочных электромагнитных излучений, наводок и акустического воздействия".

V Контроль состояния защиты информация

30. Контроль состояния защиты информации (далее - контроль) осуществляется с целью своевременного выявления и предотвращения утечки информации по техническим каналам несанкционированного доступа к ней, преднамеренных программно-технических воздействий на информацию и оценки защиты ее от технических разведок.

Контроль заключается в проверке выполнения актов законодательства Российской Федерации по вопросам защиты информации, решений Государственной технической комиссии Российской Федерации и Департамента воздушного транспорта по этим вопросам, а также в оценке обоснованности и эффективности принятых мер защиты, для обеспечения выполнения утвержденных требований и норм по защите информации.

31. При проведении контроля состояния защиты информации проверяются:

соответствие принятых мер установленным нормам по защите информации;

своевременность и полнота выполнения решений Гостехкомиссии России, требований настоящего Положения, приказов, директив и указаний Департамента воздушного транспорта, руководств, инструкций и других документов по защите информации, а также выполнение мероприятий по устранению ранее выявленных недостатков;

полнота выявления демаскирующих признаков объектов защиты и возможных технических каналов утечки охраняемых сведений;

эффективность принимаемых организационных и технических мер по защите информации;

наличие необходимых документов по защите информации и знание соответствующими должностными лицами их требований.

32. Контроль по своему характеру может быть общим, техническим и комплексным.

Общий контроль состоит в проверке правильности организации защиты информации в Департаменте, на предприятиях как в целом, так и по отдельным вопросам (направлениям работ).

Технический контроль заключается в проверке выполнения нори и требований защиты информации путем проведения соответствующих измерений с помощью аппаратуры контроля.

Комплексный контроль включает в себя в необходимом объеме элементы общего и технического контроля.

33. Контроль эффективности защиты информации на предприятиях гражданской авиации осуществляют:

инспекция Гостехкомиссии России - по планам, утвержденным председателем Гостехкомиссии России;

подотдел ПДИТР отдела авиационной безопасности ДВТ - по годовым планам комплексного контроля и эффективности защиты информация на предприятиях;

ведомственное подразделение (лаборатория) по защите информации и контролю Департамента - по годовым планам комплексного контроля эффективности защиты информации на предприятиях;

подразделения по защите информации (ответственные лица) региональных управлений (предприятий) на подведомственных (своих) предприятиях по годовым планам работ по защите информации, а также, при необходимости, вне планов.

34. Предписания на право проведения проверок Департамента по организации защиты информации выдаются председателем (заместителем председателя) Гостехкомиссии России.

Предписание на право проверки эффективности защиты информации в управлениях, на предприятиях гражданской авиации, проводимой подотделом ПДИТР отдела авиационной безопасности и ведомственным подразделением (лабораторией) по защите информации, выдается .заместителем директора Департамента по авиационной безопасности.

Предписания на право проведения проверок эффективности защиты информации являются основанием для допуска проверяющих в Департамент управления, на предприятия и допуска к работам и документам, необходимым для проверки и оценки эффективности мер по защите информации.

Контроль проводится как с уведомлением руководства проверяемых, так и без уведомления.

35. Результаты контроля оформляются актом (справкой). Акты (справки) должны содержать: состав комиссии, сроки и цель проверки, краткую характеристику и оценку общего состояния работ по защите информации; выявленные недостатки и их причины; выводы и рекомендации по результатам проверки.

Акт подписывается всеми членами комиссии, производившими проверку. Руководитель предприятия расписывается в ознакомлении с материалами акта.

Один экземпляр акта (справки) высылается в Департамент в адрес заместителя по авиационной безопасности. Другой экземпляр высылается в региональное управление и после утверждения заместителем по авиационной безопасности возвращается на предприятие.

36. Несоответствие мер по защите информации установленным требованиям или нормам является нарушением.

Нарушения по степени важности делятся на три категории:

первая - невыполнение требований или норм по защите информации, в результате чего имелась или имеется реальная возможность ее утечки по технических каналам;

вторая - невыполнение требований по защите информации, в результате чего создаются предпосылки к ее утечке по техническим каналам;

третья - невыполнение других требований по защите информации.

37. При обнаружении нарушений первой категории руководители предприятий обязаны:

немедленно прекратить работы на участке (рабочем месте), где обнаружены нарушения и принять меры по их устранению;

организовать в установленном порядке расследование причин и условий появления нарушений с целью недопущения их в дальнейшем и привлечения к ответственности виновных лиц;

сообщить в Гостехкомиссию России в отдел авиационной безопасности ДВТ и региональное управление о вскрытых нарушениях и принятых мерах.

Возобновление работ разрешается после устранения нарушений и проверки достаточности и эффективности принятых, мер, проводимой Гостехкомиссией России или по ее получению подотделом ПДИТР отдела авиационной безопасности Департамента воздушного транспорта.

38. При обнаружении нарушений второй и третьей, категории руководители региональных управлений (предприятий) обязаны принять необходимые меры по их устранению в сроки, согласованнее с органом, проводившим проверку. Контроль за устранением этих нарушений осуществляется подотделом ПДИТР отдела авиационной безопасности Департамента и подразделениями по защите информации региональных управлений и предприятий.

Приложение № 1

к "Положению о системе защиты

информации в Департаменте

воздушного транспорта, учреждениях,

организациях и на предприятиях

гражданской авиации Российской

Федерации"

РУКОВОДСТВО

по защите технических средств от утечки

речевой закрытой информации за счет побочных

электромагнитных излучений, наводок и

акустического воздействия

1. Термины и определения

1.1. Технические средства передачи закрытой информации (ТСПИ) - технические средства, предназначенные для передачи, обработки и хранения закрытой информации

К ТСПИ относятся:

системы внутренней телефонной связи, по которым допускается ведение закрытых разговоров;

системы звукоусиления, используемые при проведении закрытых мероприятий в залах заседаний, конференц-залах и системы звукового сопровождения закрытых кинофильмов;

системы звукозаписи и звуковоспроизведения (магнитофоны, диктофоны), используемые для работы с закрытой информацией.

1.2. Вспомогательные технические средства и системы (ВТСС) - технические средства и системы, не предназначенные для передачи, обработки и хранении закрытой информации на которые могут воздействовать электрические, магнитные и акустические поля сигналов, несущих закрытую информации.

К ВТСС относится:

системы всех видов телефонной и громкоговорящей связи, не предназначенные для ведения закрытых разговоров;

системы звукоусиления, предназначенные для обслуживания незакрытых мероприятий;

системы проводной радиотрансляционной сети;

системы звукозаписи и звуковоспроизведения незакрытой речевой информации;

системы электрочасофикации;

системы охранной, пожарной и звонковой сигнализации'

электрооборудование и оргтехника (радиоприемники, телевизоры, множительные и машинописные устройства, вычислительная техника, машины для измельчения бумаги, вентиляторы, кондиционеры, холодильники, электрические часы (не вторичные), микрокалькуляторы, электрокодовые устройства и т.п.).

1.3. Закрытые мероприятия (работы) - мероприятия и работы, связанные с обсуждением закрытых вопросов, а также с передачей и обработкой речевой закрытой информации.

К ним относятся совещания, беседы, переговоры по закрытым вопросам, обсуждение закрытых вопросов в процессе производственной деятельности, запись воспроизведение речевой закрытой информации, демонстрация закрытых кинофильмов и т.п.

1.4. Контролируемая территория - территория, на которой исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового пропуска.

Контролируемая территория может ограничиваться:

периметром охраняемой территории предприятия или конкретного объекта защиты;

периметром здания или части здания (комнаты, кабинеты, цеха, залы заседаний и совещаний, в которых проводятся закрытые мероприятия).

1.5. Выделенные помещения - помещения, подлежащие защите от утечки речевой закрытой информации.

Выделенные помещения подразделяются на два типа:

категорированные помещения - помещения (кабинеты, рабочие комнаты, залы заседаний, лаборатории др.), в которых допускается проведение закрытых мероприятий;

аппаратные помещения - помещения, не предназначенные для проведения закрытых мероприятий, но в которых устанавливается аппаратура и коммутационное, оборудование ТСПИ и ВТСС (стативы, кроссы, распределительные шкафы и т.п.) c оконечными устройствами в категорированных помещениях.

1.6. Система - комплекс, включающий в себя;

оконечное и станционное оборудование технических средств;

кабельные сети и провода, связывающие, оборудование;

коммутационные, устройства (кроссовое оборудование боксы, платы и т.п.);

элементы электропитания, заземления оборудования .

Примерами систем является система внутренней телефонной связи; часофикаци, звонковой и пожарной сигнализации.

1.7. Линии и, выходящие за пределы контролируемой территории - провода и кабели, непосредственно выходящие за пределы контролируемой территории, или имеющие электромагнитную связь с проводами и кабелями, выходящими за пределы контролируемой территории при совместном параллельном пробеге с ними, превышающим допустимую величину.

1.8. Совместный параллельный пробег линий - прокладка проводов и кабелей параллельно и вблизи друг друга на расстоянии не более 10 см.

1.9. Допустимый параллельный пробег линий технических средств - допустимая величина совместного параллельного пробега проводов и кабелей данных технических средств, при котором исключена взаимная наводка сигналов максимально допустимой величины (с точки зрения возможности их обнаружения) за счет электромагнитной связи между ними.

Допустимая величина совместного параллельного пробега линий различных технических средств:

для линий телефонных аппаратов и вторичных электрических часов - 500 м;

для линий громкоговорителей - 150 м.

1.10. Аттестация выделенных помещений - первичная проверка выделенных помещений и находящихся в них технических средств на соответствие требованиям защиты.

Аттестационная проверки - периодическая проверка в целях регистрации возможных изменений в составе технических средств в выделенных помещениях, а также контроля за выполнением мер защиты и исправностью технических средств защиты.

Аттестационный паспорт - документ, в котором регистрируются результаты аттестации и аттестационных проверок.

2. Общие положения

2.1. Настоящее Руководство предназначено для объектов защиты аппарата управления и предприятий гражданской авиации.

2.2. Руководство определяет порядок организации и проведения работ по защите технических средств от утечки речевой закрытой информации за счет побочных электромагнитных излучений, наводок и акустического воздействия на ТСПИ и ВТСС, расположенные в выделенных помещениях.

3.3. Работы по защите технических средств от утечки речевой закрытой информации заключается в организации и проведении организационных и технических мероприятий по защите и мероприятий по контролю за выполнением мер защиты и их эффективности.

2.4. Организационные мероприятия по защите от утечки речевой закрытой информации - мероприятия, основанные на применении ограничительных и регламентирующих мер при использовании технических средств, установленных в выделенных помещениях.

Организационные мероприятия нацелены на оперативное решение вопросов защиты и применяются, в основном, в случае невозможности использования в данный период технических мероприятий.

В отдельных случаях организационные мероприятия могут быть основными мероприятиями по защите.

2.5. Технические мероприятия по защите от утечки речевой закрытой информации - мероприятия, заключающиеся в блокировании каналов возможной утечки информации путем применения специальных технических средств защиты.

Технические мероприятия подразделяются на основные и вспомогательные.

Основные технические мероприятия предполагают установку серийно (промышленно) выпускаемых штатных устройств защиту и замену незащищенных ВТСС и ТСПИ защищенными.

Вспомогательные технические мероприятия заключаются в блокировании каналов возможной утечки информации путем установки простейших средств защиты, изготавливаемых силами и средствами самого предприятия, а также монтажа (перемонтажа) отдельных систем и их коммуникаций с целью исключения съёма информации за проделами контролируемой территории.

Вспомогательные технические мероприятия применяются в случаях, когда:

применение в данный период основных технических мероприятий невозможно (в этом случае вспомогательные технические мероприятие являются первым этапом работ по защите от утечки речевой закрытой информации);

применение основных технических мероприятий нецелесообразно.

2.6. Целесообразность применения тех или иных мероприятий по защите от утечки определяется в соответствии с рекомендациями, изложенными в раздела 4 данного Руководства, а также дополнительными рекомендациями подотдела ПДИТР отдела авиационной безопасности ДВТ.

2.7. Ответственность за проведение работ по защите от утечки закрытой информации, за техническое состояние и сохранность средств защиты, устанавливаемых в выделенных помещениях, должна быть возложена на должностных лиц, отвечающих за эксплуатации технических средств, расположенных в этих помещениях (начальника связи, главного энергетика, начальника хозяйственного отдела и т.д.), а также на лиц, назначенных ответственными за выделенные помещения,

2.8. Организация мероприятий по защите от утечки речевой закрытой информации, а также контроль за правильным и своевременным выполнением этих мероприятий должны осуществляться структурным подразделением (штатным или нештатным специалистом) по защите информации на предприятии (в региональном управлении).

3. Порядок организации и проведение работ по защите

от утечки речевой закрытой информации в аппарате

управления и на предприятиях гражданской авиации

3.1. Работы по защите предприятия (регионального управления) от утечки речевой закрытой информации подразделяются на следующие этапы:

обследование помещений предприятия (регионального управления);

проведение комплекса работ по внедрению мероприятий по защите от утечки речевой закрытой информации в соответствии с разделом 4 данного Руководства;

приемка проведенных работ по защите (аттестация выделенных помещений);

проведение периодического контроля за выполнением мероприятий по защите и их эффективностью.

3.2. Обследование помещений предприятия (регионального управления)

3.2.1. Обследование помещений проводится с целью определения выделенных помещений, оценки их защищенности от утечки речевой закрытой информации и подготовки предложений по проведению защитных мероприятий.

З.2.2. Для проведения обследования приказом руководителя предприятия (регионального управления) назначается комиссия в составе:

|

председатель комиссии |

- руководитель подразделения (штатный или нештатный специалист по защите информации |

|

члены комиссии |

- начальник (заместитель начальника) режимно-секретного подразделения |

|

|

- начальник связи или лицо, отвечающее за вопросы связи на предприятии (в региональном управлении) |

|

|

- специалист по усмотрению руководителя предприятия (регионального управления) |

3.2.3. В ходе обследования необходимо:

определить состав выделенных помещений) (категорированных и аппаратных);

определить состав ТСПИ и ВТСС, расположенных в выделенных помещениях;

выявить технические средства, применение которых в выделенных помещениях не обосновано служебной необходимостью;

выявить наличие и назначение проводов и кабелей, проложенных в выделенных помещениях;

определить состав, содержание и сроки проведения мероприятий по защите от утечки речевой закрытой информации.

3.2.4. На основании результатов обследования составляется Акт обследования помещений, утверждаемый руководителем предприятия (регионального управления).

Акт обследования должен содержать в виде приложений следующие документы:

план (описание) контролируемой территории, в котором должны быть указаны границы контролируемой территории, здания (объекты защиты), находящиеся на контролируемой территории, расположение выделенных помещений, трансформаторной подстанции, от которой питаются технические средства, расположение близлежащих зданий вне контролируемой территории и, при необходимости, другие данные;

перечень выделенных помещений и элементов технических средств, размещенных в них;

схемы (описание схем) прокладки кабелей и проводных линий выходящих из выделенных помещений. В них должны быть указаны кроссы, распределительные коробки, кабельные колодцы, линии, непосредственно выходящие за пределы контролируемой территории, их назначение, количество, места подключения внутри контролируемой территории. Должны быть показаны схемы (дано описание) прокладки линий внутренней связи, часофикации, радиотрансляции и других линий, выходящих из выделенных помещений, их совместный параллельный пробег (длина пробега и расстояние между линиями при параллельном пробеге) с линиями, непосредственно выходящими за пределы контролируемой территории;

план проведения мероприятий по защите выделенных помещений от утечки закрытой информации.

Формы перечня выделенных помещений и элементов технических средств размещенных в них, и плана проведения мероприятий по защите выделенных помещений приведены в приложениях 1,2.

4. Мероприятия по защите от утечки речевой

закрытой информации

4.1. Общие требования по защите

4.1.1. Проведение закрытых мероприятий допускается только в выделенных категорированных помещениях, прошедших аттестацию.

4.1.2. Аппаратура и коммутационное оборудование ТСПИ и ВТСС (стативы, кроссы, распределительные шкафы и т.д.) с оконечными устройствами в категорированных помещениях должны размещаться в выделенных аппаратных помещениях.

4.1.3. Выделенные помещения (категорированные и аппаратные) должны находиться в пределах контролируемой территории.

Организация режима и охраны должна исключать неконтролируемое пребывание посторонних лиц в пределах контролируемой территории.

4.1.4 Из выделенных помещений должны быть изъяты незадействованные провода и кабели, а также технические средства, использование которых не обусловлено служебной необходимостью.

4.1.5. Все технические средства, размещенные и используемые в выделенных помещениях должны быть защищены в соответствии с требованиями, изложенными ниже.

1.2. Мероприятия по защите ТСПИ

Защита достигается использованием защищенных ТСПИ и каналов передачи информации.

Вопрос о возможности применения ТСПИ и необходимых мероприятиях по их защите должен быть в каждом конкретном случае согласован с отделом безопасности ДВТ с учетом вида и типа используемого или планируемого к использованию ТСПИ.

Использование TCПИ для обработки закрытой информации без согласования с отделом авиационной безопасности запрещается.

4.3. Мероприятия по защите линий телефонных аппаратов

4.3.1. Защита линий телефонных аппаратов городской

телефонной связи

Основные технические мероприятия:

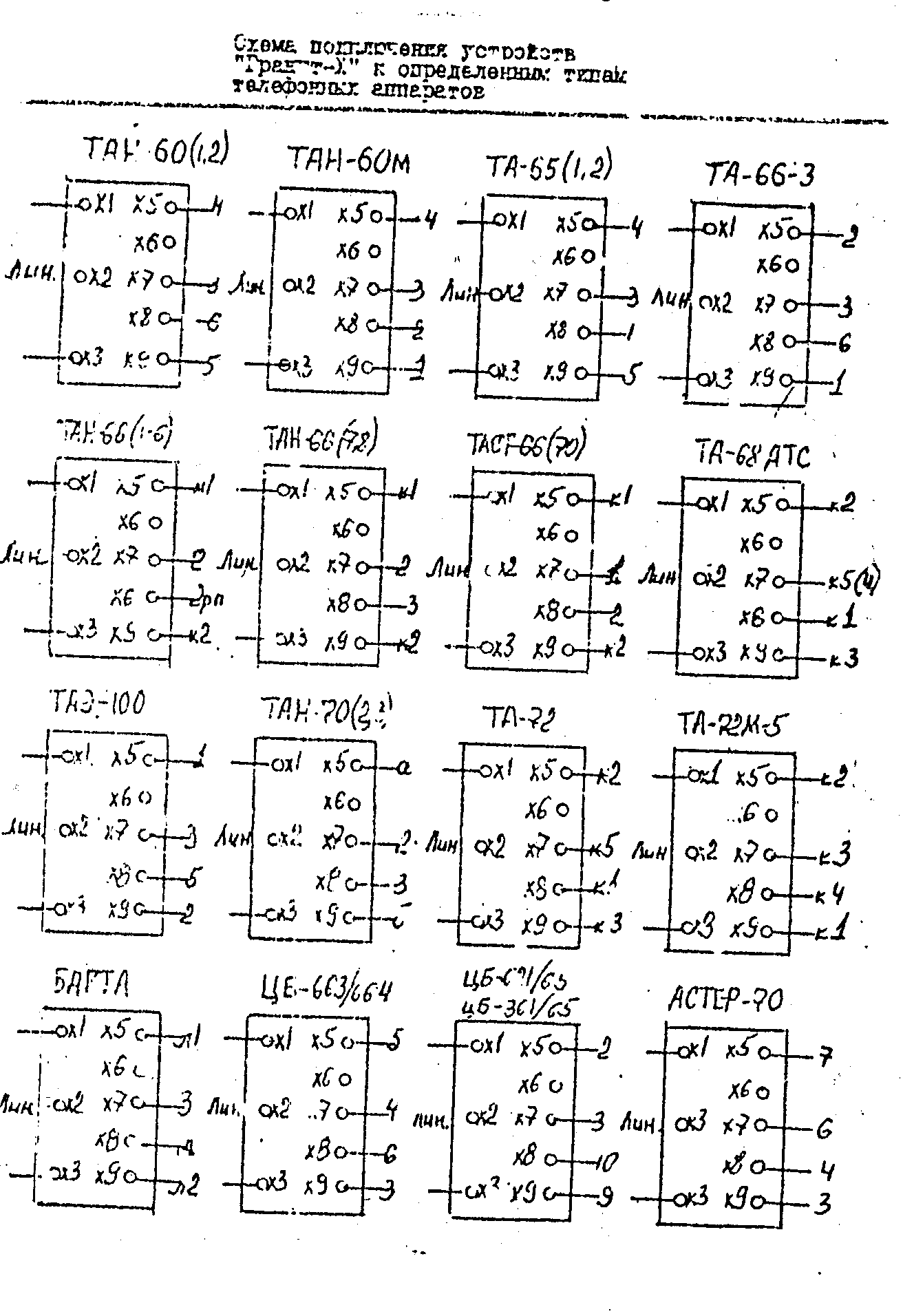

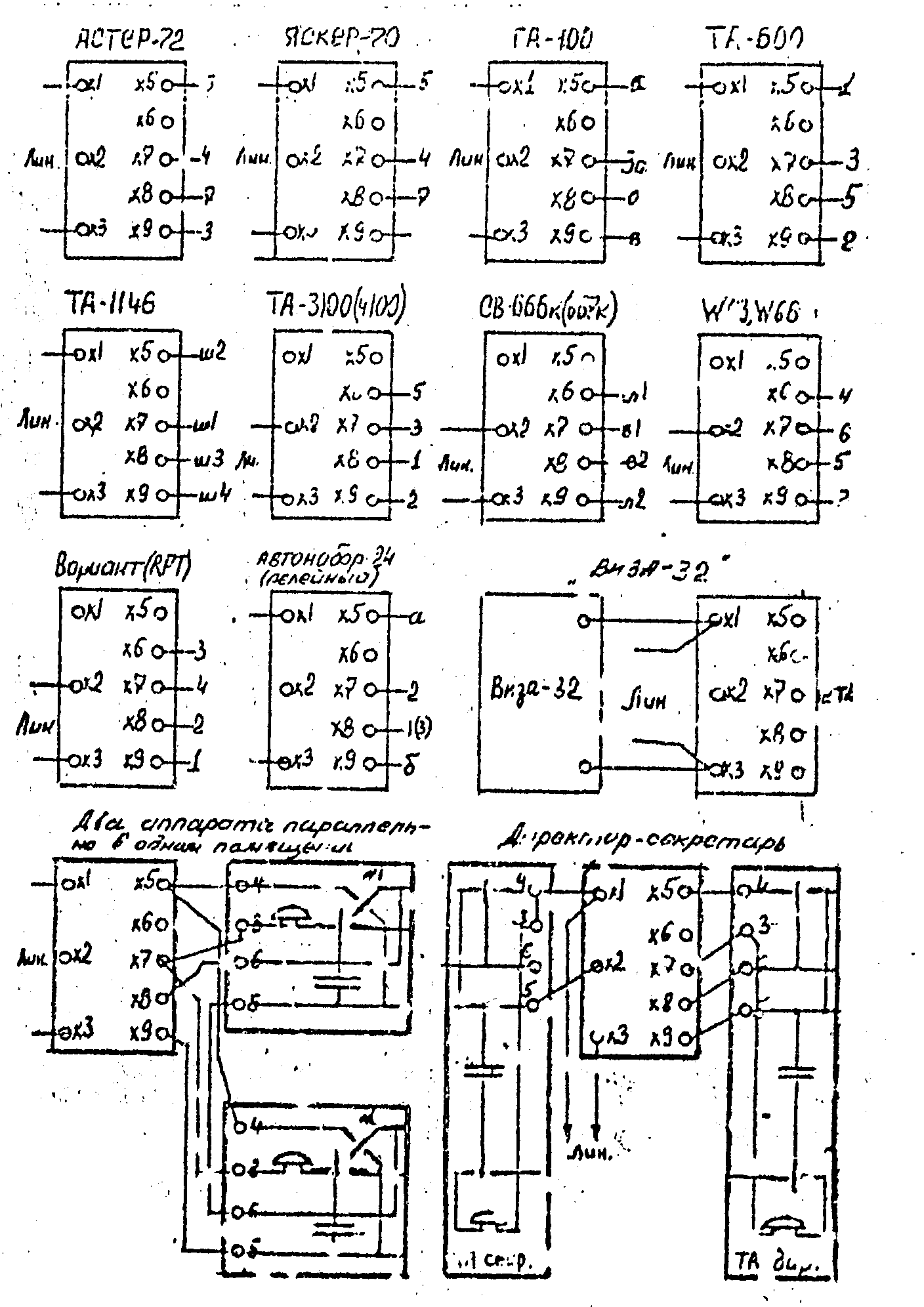

установка в категорированных выделенных помещениях на линиях городской телефонной связи у розетки {вместо розетки) телефонного аппарата устройства защиты "Гранит-Х", либо "Гранит-VIII" ("Обрыв') или

установка в кроссе, расположенном в выделенном аппаратном помещении, в линии всех абонентов городской телефонной связи (данного предприятия), выходящих за пределы контролируемой территории, устройств защиты "Гранит-VIII" ("Обрыв") или

установка в категорированных выделенных помещениях специальных защищенных аппаратов типа ТА-2, ГА-4, ТА-66 Э, СТА-4, Союз-4, П-171 Д (учитывая малую серийность этих телефонных аппаратов, заказ и установка их производится в исключительных случаях).

Примечания.

1. Порядок установки и подключения устройств защиты типа ''Гранит" ("Обрыв") приведен в приложении № 3.

2. Вышеуказанные защищенные телефонные аппараты, также как и защита телефонных линий устройствами защиты, обеспечивают защиту от утечки информации за счет акустического воздействия на защищаемый аппарат при положенной на рычаги телефонной трубке и не обеспечивают защиту при ведении закрытых разговорив по ленному аппарату.

Вспомогательные технические мероприятия:

Установка схемы защиты в цепь звонка телефонного аппарата в соответствии со схемой рис. 1

включение в микротелефонной трубке параллельно микрофонному капсюлю конденсатора типа КМ-4, КМ-5 емкостью 0,047 МКФ на рабочее напряжение порядка 30 В.

Примечание. Оба вышеуказанных вспомогательных технических мероприятия должны быть выполнены одновременно.

Защита линий телефонных аппаратов, у которых выход в городскую АТС осуществляется через соединительные линии (путем предварительного набора определенной цифры), расположенные на внутренней АТС или кроссе, не требуется за исключением случаев, когда: .

линии телефонных аппаратов имеют величину совместного параллельного пробега с линиями других технических средств, выходящими за пределы контролируемой территории, более допустимой;

линии между телефонном аппаратом и аппаратным выделенным помещением; в котором находятся соединительные линии, проложены вне контролируемой территории.

В случае необходимости, защите линии этих телефонных аппаратов осуществляется в соответствии с рекомендациями указанными выше.

4.3.2. Защита линий телефонных аппаратов системы

внутренней телефонной связи

Система внутренней телефонной связи - система связи, обеспечивающая телефонную связь между абонентами внутри предприятия (регионального управления) за счет своей внутренней АТС или через средства оперативной (административной, директорской, диспетчерской) связи,

Защита линий телефонных аппаратов системы внутренней связи не требуется за исключением случаев, когда:

линии телефонных аппаратов имеют величину совместного параллельного пробега с линиями других технических средств, выходящими за пределы контролируемой территории, более допустимой;

линии телефонных аппаратов проложены вне контролируемой территории.

В этих случаях защита линий телефонных аппаратов системы внутренней связи осуществляется в соответствии с рекомендациями, указанными в подразделе 4.3.1. данного Руководства.

4.4. Мероприятия по защите систем оперативной

(административной, директорской, диспетчерской)

связи

4.4.1. Защита линий телефонных аппаратов системы оперативной связи осуществляется в соответствии с рекомендациями п.4.3.2 данного Руководства.

4.4.2. Защита пультов и стативов систем оперативной связи.

Организационные мероприятия:

Защита средств (систем) оперативной связи осуществляется путем отключения пульта, размещенного в категорированном помещении, на период проведения закрытых мероприятий от статива по всем проводам.

Для этого рекомендуется устанавливать специальные тумблеры, позволяющие удобно и оперативно осуществлять такое выключение.

На видном месте в данном помещении должна находиться памятка, напоминающая о необходимости такого выключения.

Технические мероприятия;

Защита систем оперативной связи должна осуществляться в соответствии с дополнительными рекомендациями, выдаваемыми подотделом ПДИТР отдела авиационной безопасности Департамента (по запросу предприятия, регионального управления) на конкретный тип системы оперативной связи, предполагаемый к установке (или уже установленный) в категорированном помещении.

Если пульт и статив системы оперативной связи расположены в одном выделенном категорированном помещении или в соседнем с ним помещении (приемная, комната секретаря, комната отдыха и т.п.), в котором исключен нeкoнтpoлиpveмый доступ посторонних лиц, защита пульта и статива не требуется за исключением систем громкоговорящей связи большой мощности.

4.5. Мероприятия по защите систем радиотрансляции

4.5.1. Технические мероприятия

Основные технические мероприятия:

установка в выделенных категорированных помещениях в линии громкоговорителей однопрограммной радиотрансляции и оповещения устройств защиты "Гранит-VII" или "Гранит-IX",

применение в линиях 3-программнои радиотрансляции и оповещения защищенных громкоговорителей типа "Сирена".

Вспомогательные технические мероприятия:

заведение городской радиотрансляционной сети на общий для контролируемой территории усилитель, размещаемый в аппаратном выделенном помещении;

размещение внутренней абонентской сети в пределах контролируемой территории, общей с усилителем;

прокладка линии абонентской сети радиотрансляции таким образом, чтобы их совместный параллельный пробег с линиями других технических систем, выходящих за пределы контролируемой территории, не превышал допустимую величину.

Защита обеспечивается лишь при одновременном выполнении всех перечисленных вспомогательных мероприятий.

Организационные мероприятия:

изъятие из выделенных категорированных помещений громкоговорителей системы радиотрансляции, если их использование не вызвано служебной необходимостью, или

отключение громкоговорителя от радиотрансляционной сети при проведении закрытых мероприятий (в этом случае в выделенном помещении на видном месте должна находиться соответствующая памятка).

4.6. Мероприятия по защите элементов оргтехники

4.6.1. Мероприятия по защите при использовании

телевизоров, радиоприемников, радиол:

установка в категорированных помещениях защищенной телевизионной и радиоприемной аппаратуры (данный вопрос должен быть согласован с отделом авиационной безопасности Департамента) или

изъятие из выделенных помещений теле- и радиоприемных устройств, если их использование не обусловлено служебной необходимостью или

отключение телевизоров и радиоприемнике в от цепей питания на период проведения закрытых мероприятий (этот метод защиты применяется в случае, когда применение двух других методов невозможно или нецелесообразно).

В помещении на видном месте долина быть соответствующая памятка,

4.6.2. Мероприятия по защите других средств оргтехники

подключение цепей их питания к трансформаторной подстанции, расположенной в пределах контролируемой территории или

установка в линию питания (параллельно силовой розетке, от которой питается защищаемое устройство) конденсатора емкостью 2,0 мкф на рабочее напряжение 400 В типа КБГ, МБГТ, К 401-B, МПГО и им аналогичные и резистора типа МЛТ-0,5 на 500 кОм (резистор рекомендуется включать для образования разрядной цепи конденсатора при выключении сетевого шнура из розетки) или

изъятие из выделенных помещений, устройств оргтехники, использование которых не обусловлено служебной необходимостью или

отключение устройств оргтехники от сети электропитания на период проведения закрытых мероприятий (в этом случае в выделение помещении на видном месте должна находиться соответствуем памятка).

4.7. Мероприятия по защите систем электрочасофикации

4.7.1. Технические мероприятия

Основные технические мероприятия:

Установка в категорированных выделенных помещениях в линии вторичных электрочасов устройств защиты "Гранит-VI" ("Гранит-VIII")

Вспомогательные технические мероприятия:

размещение элементов системы часофикации (первичные, вторичные электрические (электронные) часы и кабельная проводка) в общей с выделенными помещениями контролируемой территории. При этом линии системы часофикации должны иметь величину совместного параллельного пробега с линиями других технических средств, выходящими за пределы контролируемой территории не более допустимой.

4.7.2. Организационные мероприятия:

изъятие из выделенных категорированных помещений вторичных электрических (электронных) часов.

4.8. Мероприятия по защите аппаратуры звукозаписи, звуковоспроизведения

и звукоусиление (не предназначенной для обработки закрытой информации):

отключение от цепей питания на период проведения закрытых мероприятий в выделенных помещениях (служебных помещениях, конференц-залах, актовых залах) звукозаписывающих и звукопроизводящих устройств, усилителей систем звукоусиления переговоров (выступлений и звукового сопровождения кинофильмов, а такие отключение их цепей, выходящих за пределы контролируемой территории (в помещении при этом должна быть соответствующая памятка) или

изъятие из выделенных категорированных помещений вышеперечисленных технических устройств временно (на период проведения закрытых мероприятий или постоянно.

4.9. Защита от утечки информации по цепям систем пожарной, охранной и звонковой сигнализации осуществляется путем установки в выделенных помещениях датчиков данных систем типа СИ-1, ДТЛ, Ки-1, ИДФ-1, КИЛР, РИД-1, Кристалл-2, Барьер, ТСП-8012, ДМК. ДУЗ-1М, ДУЗ-4, УВД-1М, тепловой пожарный извещатель "Пост-1", а также других датчиков подобного типа, не преобразующих механические колебания в электрические и не обладающих микрофонным эффектом.

5. Приемка работ по защите от утечки речевой

закрытой информации

5.1. После завершения основных мероприятий по защите, предусмотренных планом проведения мероприятий по защите выделенных помещений от утечки закрытой информации, проводится приемка работ по защите (аттестация выделенных помещений).

Для проведения приемки работ (аттестации) приказом руководителя предприятия (регионального управления) назначается комиссия в составе, указанном в п.3.2.2 Руководства.

К работе комиссии привлекаются лица, назначенные ответственными за выделенные помещения.

6.2. Результаты приемки отражаются в Акте приемки работ по защите предприятия (регионального управления) от утечки речевой закрытой информации.

Примерное содержание и порядок оформления Акта приведены в приложении № 4.

По результатам аттестации на каждое выделенное помещение оформляется аттестационный паспорт (приложение № 5).

5.3. Проведение закрытых мероприятий в помещениях, не прошедших аттестации и не имеющих аттестационных паспортов, не допускается.

5.4. При значительных изменениях в составе выделенных помещений, технических средств в них и мерах их защиты может проводиться повторная аттестация с внесением соответствующих изменений в аттестационные паспорта.

6. Контроль за выполнением мероприятий защиты от утечки

речевой закрытой информации и их эффективностью

6.1. Контроль за выполнением мероприятий защиты от утечки речевой закрытой информации (аттестационные проверки) проводится как в системе комплексных проверок состояния защиты информации на предприятии (в региональном управлении), так и отдельно по конкретным вопросам, рассматриваемым в данном Руководстве.

6.2. Контроль могут осуществлять вышестоящие органы по вопросам защиты информации в соответствии с "Положением о системе защиты информации в Департаменте воздушного транспорта, учреждениях, организациях и на предприятиях гражданской авиации Российской Федерации", но, в основном, организация и приведение регулярного контроля за выполнением мероприятий защиты от утечки речевой закрытой информации (аттестационных проверок) возлагается на руководителя подразделения (штатного или Нештатного специалиста) по защите информации на предприятии (в региональном управлении).

Для проверок могут привлекаться специалисты по вопросам связи и представители режимно-секретного органа.

6.3. Контроль осуществляется на основании графика проведения периодических аттестационных проверок выполнения мероприятий защиты выделенных помещений.

График составляется ежегодно и утверждается руководителем (заместителем руководителя) предприятия (регионального управления).

В графике указываются даты проведения проверок выделенных помещений и лица, привлекаемые к проверке.

Проверка состояния защиты (аттестационная проверка) каждого выделенного помещения должна осуществляться не реже одного раза в квартал.

6.4. В аттестационную проверку включаются следующие

мероприятия по контролю:

уточнение перечня выделенных помещений предприятия (регионального управления);

проверка состава технических средств и линий в выделенных помещениях, подлежащих защите, на соответствие ранее установленному составу;

проверка наличия и правильности подключения штатных устройств и технических средств защиты, а также выполнения других предусмотренных технических мероприятий;

проверка возможности осуществления и порядка выполнения организационных мероприятий (в случае, если они предусмотрены) и наличие памяток-инструкций по порядку выполнения этих мероприятий;

инструментальная проверка функционирования и эффективности устройств защиты в соответствии с методиками, выданными отделом авиационной безопасности Департамента воздушного транспорта.

В случав отсутствия данных методик инструментальная проверка не проводится;

знание и выполнение ответственными за выделенные помещения своих обязанностей

Результаты проверок фиксируются в "Паспорте аттестаций и аттестационных проверок" ("Аттестационном паспорте').

Приложение № 1

ПЕРЕЧЕНЬ

выделенных помещений предприятия и элементов

технических средств, размещенных в них

(форма для заполнения)

|

№ п/п |

Наименование выделенного помещения, № корпуса, комнаты |

Технические средства, установленные в помещении |

Ответственный за помещение |

Примечание |

|

1 |

2 |

3 |

4 |

5 |

|

|

|

|

|

|

Приложение № 2

ПЛАН - ГРАФИК

проведения мероприятии по защите выделенных

помещений предприятия от утечки речевой

закрытой информации (форма и примерный вариант

ее заполнения)

|

№ п/п |

Объект работ (№ наименование помещения) |

Наименование необходимых мероприятий (работ) |

Исполнитель |

Срок исполнения |

Примечание |

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1 |

Кабинет директора (начальника), корп. 1, комната 100 |

1. Установить "Гранит-X" в линию телефонного аппарата городской АТС |

Начальник связи |

10.06 |

|

|

|

|

1. Установить "Гранит VI" в линию вторичных электрочасов и т.д. |

|

|

|

|

|

Узел связи, корп. 2, комната 30 |

Установить устройство защиты "Гранит VIII" в кроссе на все линии городской АТС |

Начальник связи |

20.10 |

|

Приложение № 3

ПОРЯДОК

установки и подключения устройства защиты

типа "Гранит" ("Обрыв")

1. "Гранит-VI"

Устройство защиты "Гранит-VI" ("Гранит-VIA") устанавливается внутри корпуса вторичных электрочасов или рядом с ними и включается в разрыв линии вторичных электрочасов. Схема подключения приведена в паспорте на устройство защиты. В случае отсутствия в выделенном или смежном с ним помещении ТСПИ заземление корпусов устройств "Гранит-VI" ("Гранит-VIA") можно не производить.

2. "Гранит-VIII" ("Обрыв")

Установка устройств производится:

при подключении в абонентский телефонные линии внутри выделенного помещения - на стене, вместо телефонной розетки или рядом с ней;

при включении в телефонные линии на кроссах - на стене или в стойках, размещаемых вблизи кроссовых полос (шкафов).

Устройства "Гранит-VIII" включаются в разрыв защищаемых линий.

Заземление экранов и корпусов устройств "Гранит-VIII" необходимо производить при их размещении в кроссовых помещениях, а также в выделенных помещениях при наличии в них ТСПИ или их составных элементов. Схема подключения "Гранит-VIII" приведена в паспорте на устройство защиты.

3. ''Гранит-VII"

Устройство "Гранит-VII" включается в разрыв защищаемой трансляционной линии и размещается внутри контролируемой зоны. Корпус блока устройства заземлен через экран кабеля или с помощью отдельного заземляющего провода. Схема подключения устройства "Гранит-VII", порядок проверки его изложен в прилагаемом к изделии описании и инструкции по эксплуатации.

4. "Гранит-IX"

Устройство "Гранит-IX" включается в разрыв линии на входе громкоговорителя и устанавливается на стене в пределах выделенного помещения. Корпус устройства должен быть заземлен. Подключение устройства ''Гранит-IX" к трансляционной линии и источнику электропитания производится в соответствии с техническим описанием и инструкцией по эксплуатации, прилагаемыми к изделию.

5. "Гранит-X",

Устройство "Гранит-X" подключается к телефонному аппарату по четырем проводам в соответствии со схемами, приведенными ниже и устанавливается внутри выделенного помещения на стене, вместо телефонной розетки или вблизи нее. При подключении устройства "Гранит-X", к телефонному аппарату в последнем необходимо снять, перемычку между клеммой "звонок" и "линия". Заземление устройства обязательно в том случае, если в помещении, наряду с защищаемым телефонным аппаратом эксплуатируется ТСПИ.

Приложение № 4

АКТ

Приемки работ по защите предприятия от утечки

речевой закрытой информации

(Примерное содержание)

1. Описываются особенности территориального расположения предприятия по отношению к соседним сооружениям, предприятиям, учреждениям, а также посольствам иностранным представительствам, гостиницам и т.п.

2. Уточняется степень секретности проводимых закрытых мероприятий в выделенных помещениях. Перечисляются выделенные помещения или дается ссылка на акт обследования.

3. Дается описание (план) контролируемой территории или делается ссылка на соответствующие данные акта обследования.

4. Перечисляются ТСПИ (при их наличии, их назначение, место расположения, указывается организация, давшая отключение о возможности их использования.

5. Указывается состав ВТСС или делается ссылка на акт обследования.

6. Дается описание системы электропитания ВТСС. В случае использования ТСПИ даётся характеристика заземления (где расположен заземлитель, выходят ли за пределы контролируемой территории заземляющие провода и шины ).

7. Перечисляются реализованные в соответствии с планом мероприятия по защите, а также мероприятия, которые реализованы в настоящее время не в полном объеме и указываются сроки их реализации.

8. Акт утверждается руководителем предприятия. Один экземпляр Акта направляется в отдел авиационной безопасности ДВТ-(соответствующее региональное управление).

Приложение № 5

АТТЕСТАЦИОННЫЙ ПАСПОРТ

Комната № _____________________

Корпус _________________________

Ответственный за помещение ___________________________

Руководитель подразделения (отдела) ____________________

|

Руководитель подразделения (штатный или нештатный специалист) по защите информации на предприятии (в региональном управлении) |

Начальник режимно-секретного подразделения предприятия (регионального управления) |

|

подпись |

подпись |

1. ХАРАКТЕРИСТИКА ПОМЕЩЕНИЯ

1.1. Расположение относительно границ контролируемой территории и близлежащих зданий, улиц, автостоянок (постоянных и временных)

1.2. Смежные помещения, их принадлежность.

1.3. Акустическая защищенность (дается характеристика помещения с точки зрения возможности прослушивания циркулирующей в ней речевой информации как из-за пределов здания, так и из соседних помещений; приводятся принятые меры защиты)

2. Состав технических средств и их защита от утечки информации

|

№ п/п |

Наименование технических средств |

Тип (марка) |

Кол-во |

Способ защиты и его эффективность |

Примечание |

|

1 |

2 |

3 |

4 |

5 |

6 |

|

|

|

|

|

|

|

3. Результаты аттестации и аттестационных проверок

|

п/п |

Дата аттестации и аттестационных проверок |

Перечень замечаний по результатам аттестации и аттестационных проверок |

Фамилия и подпись председателя комиссии |

Ознакомлен ответственный за помещение (фамилия и подпись) |

Принятые меры по устранению замечаний | |

|

|

|

|

|

|

Наименование принятых мер |

Подпись проверяющего |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

4. Особые замечания:

ПАМЯТКА

ответственному за помещение, выделенное

для ведения закрытых разговоров

(выделенное помещение)

Ответственный за помещение обязан:''

1. Знать и периодически (не реже одного раза в неделю проверять внешним осмотром наличие и состояние средств защиты, установленных в помещении.

2. Не допускать изменения состава и положения технических средств, установленных в помещении, без согласования с руководителем подразделения (штатным или нештатным специалистом) по защите информации на предприятии (в региональном управлении). Немедленно информировать его о .замене выделенного помещения (перемещения в другое помещение).

3. Добиться своевременного устранения недостатков и замечаний, выявленных при аттестационных проверках.

4. Ответственный за выделенное помещение несет ответственность ее сохранность и техническое состояние установленных средств защиты.

Примечание: Устройства защиты, устанавливаемые в линиях телефонных аппаратов, не защищают от подслушивания при поднятой телефонной трубке.

Поэтому ведение разговоров закрытого характера по обычным телефона не допускается.

«Это было неожиданно не только для меня, но даже для...

«Это было неожиданно не только для меня, но даже для...  Создайте свой интернет-магазин на новой платформе ReadyScript

Создайте свой интернет-магазин на новой платформе ReadyScript  Хостинг, домены, VPS/VDS, размещение серверов

Хостинг, домены, VPS/VDS, размещение серверов