- USD ЦБ 03.12 30.8099 -0.0387

- EUR ЦБ 03.12 41.4824 -0.0244

|

Краснодар:

|

погода |

Курсы

Индексы

- DJIA 03.12 12019.4 -0.01

- NASD 03.12 2626.93 0.03

- RTS 03.12 1545.57 -0.07

ГОСТ Р ИСО/МЭК ТО 13335-4-2007

Группа Т59

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Часть 4

Выбор защитных мер

Information technology. Security techniques. Part 4. Selection of safeguards

ОКС 13.110

35.020

Дата введения 2007-09-01

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 "Стандартизация в Российской Федерации. Основные положения"

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФГУ "ГНИИИ ПТЗИ ФСТЭК России), Банком России, обществом с ограниченной ответственностью "Научно-производственная фирма "Кристалл" (ООО "НПФ "Кристалл") на основе собственного аутентичного перевода стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 10 "Перспективные производственные технологии, менеджмент и оценка рисков"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 7 июня 2007 г. N 122-ст

4 Настоящий стандарт идентичен международному отчету ИСО/МЭК ТО 13335-4:2000 "Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 4. Руководство по менеджменту безопасности сети" (ISO/IEC TR 13335-4:2000 "Information technology Guidelines for the management of information technology security - Part 3: Selection of safeguards").

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5-2004 (подраздел 3.5)

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении I

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячно издаваемых информационных указателях "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе "Национальные стандарты". Соответствующая информация, уведомления и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

1 Область применения

Настоящий стандарт является руководством по выбору защитных мер с учетом потребностей и проблем безопасности организации. В настоящем стандарте описан процесс выбора защитных мер в соответствии с риском системы безопасности и с учетом особенностей окружающей среды. Настоящий стандарт устанавливает способы достижения соответствующей защиты на основе базового уровня безопасности. Приведенный в настоящем стандарте подход к выбору защитных мер согласован с методами управления безопасностью информационных технологий, приведенными в ИСО/МЭК ТО 13335-3.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ИСО/МЭК 9126-1:2001 Программирование. Качество продукта. Часть 1. Модель качества

ИСО/МЭК 10181-2:1996 Информационная технология. Взаимодействие открытых систем. Основы безопасности для открытых систем. Часть 2. Основы аутентификации

ИСО/МЭК 11770-1:1996 Информационные технологии. Методы безопасности. Управление ключами. Часть 1. Структура

ИСО/МЭК 13335-1:2004 Информационная технология. Методы обеспечения безопасности. Менеджмент безопасности информационных и телекоммуникационных технологий. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий

ИСО/МЭК ТО 13335-3:1998 Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 3. Методы менеджмента безопасности информационных технологий

ИСО/МЭК ТО 13335-5:2001 Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 5. Руководство по менеджменту безопасности сети

3 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 13335-1, а также следующие термины с соответствующими определениями:

3.1 аутентификация (authentication): Обеспечение однозначного соответствия заявленного идентификатора объекту.

[ИСО/МЭК 10181-2]

3.2 идентификация (identification): Процесс присвоения объекту уникального идентификатора.

4 Цель

Цель настоящего стандарта - обеспечить руководство по выбору защитных мер. Данное руководство предназначено для ситуаций, когда принято решение выбрать защитные меры для системы информационных технологий (ИТ):

- согласно типу и характеристикам системы ИТ;

- согласно общим оценкам проблем и угроз безопасности;

- в соответствии с результатами детального анализа рисков.

В дополнение к настоящему стандарту предоставлены перекрестные ссылки, показывающие, где выбор защитных мер может быть дополнен за счет применения общедоступных руководств, содержащих описание защитных мер.

Настоящий стандарт также содержит указания по разработке базового руководства по обеспечению безопасности организации (или ее отдельного подразделения). Описание детальных защитных мер сети содержится в документах, на которые есть ссылки в приложениях А - Н. В настоящее время техническими комитетами ИСО разрабатываются другие документы по обеспечению безопасности сетей.

5 Краткий обзор

Раздел 6 настоящего стандарта содержит введение к выбору защитных мер и концепции базового обеспечения безопасности. В разделах 7-10 рассматриваются вопросы базового обеспечения безопасности систем ИТ. Для того, чтобы выбрать подходящие защитные меры, необходимо определить базовые оценки безопасности систем ИТ вне зависимости от того, будет ли затем проводиться детальный анализ рисков. Эти оценки изложены в разделе 7, где рассмотрены следующие вопросы:

- для какого типа системы ИТ предполагается выбор защитных мер (например, автономный или подсоединенный к сети персональный компьютер);

- где находятся системы ИТ, какие условия окружающей среды в месте расположения этих систем;

- какие защитные меры уже приняты и/или планируются;

- насколько полученные оценки предоставляют достаточную информацию для выбора базовых защитных мер для системы ИТ.

Раздел 8 содержит обзор защитных мер, которые предполагается выбрать. Они разделены на организационные, технические (т.е. выборка проведена в соответствии с потребностями и нарушениями обеспечения безопасности, а также с учетом ограничений) и на специальные защитные меры систем ИТ. Все защитные меры сгруппированы по категориям. Для каждой категории защитных мер приведено описание наиболее типичных защитных мер, включая краткое описание уровня безопасности, которую они должны обеспечивать. Специальные защитные меры в рамках установленных категорий и их подробное описание можно найти в документах по базовой безопасности (см. ссылки в приложениях А-Н). Для облегчения пользования этими документами перекрестные ссылки между категориями защитных мер настоящего стандарта и главами других документов, указанных в приложениях, приведены в таблицах для каждой категории защитных мер.

Если организацией принято решение, что тип оценки, детально описанный в разделе 7 настоящего стандарта, достаточен для выбора защитных мер, то организация может использовать список подходящих защитных мер, приведенных в разделе 9, для каждой типичной системы ИТ, описание которых приведено в 7.1. Если организация выбирает защитные меры на основе типа системы ИТ, то могут применяться базовые уровни безопасности для автономных рабочих станций, сетевых автоматизированных рабочих мест (АРМ) или серверов. Для обеспечения требуемого уровня безопасности необходимо выбрать защитные меры, пригодные в конкретных условиях, сравнить их с уже существующими (или планируемыми) мерами обеспечения безопасности и внедрить все новое, что можно использовать для достижения заданного уровня безопасности.

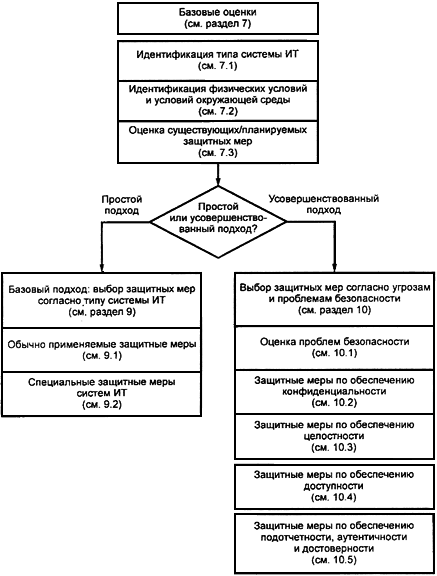

Если организацией принято решение о необходимости более глубокой оценки для выбора эффективных и подходящих защитных мер, то раздел 10 настоящего стандарта оказывает поддержку такого выбора с учетом рассмотрения проблем безопасности, на высоком уровне (в соответствии с важностью информации) и возможных угроз. В данном разделе защитные меры предложены согласно проблемам безопасности, с учетом соответствующих угроз и выбранного типа системы ИТ. Схема выбора защитных мер, описание которых приведено в разделах 7, 9 и 10, приведена на рисунке 1.

Рисунок 1 - Выбор защитных мер по типу системы информационных технологий, угрозам

и проблемам безопасности

В разделах 9 и 10 приведено описание выбора защитных мер на основе документов по базовой безопасности, которые могут быть применены или для системы ИТ, или для формирования пакета защитных мер для ряда систем ИТ, используемых в определенных условиях. Ориентируясь на тип системы ИТ, организация может использовать подход, предложенный в разделе 9, который допускает возможность того, что некоторые риски анализируются неадекватно и выбираются некоторые защитные меры, которые не являются необходимыми или соответствующими. В разделе 10 предложен подход, направленный на решение проблем безопасности от соответствующих угроз, который позволяет разработать оптимальный пакет защитных мер. Разделы 9 и 10 организация может использовать для выбора защитных мер без детальных оценок всех вариантов, подпадающих под область применения базовой безопасности. Однако и при более детальной оценке, т.е. при детальном анализе рисков, при выборе защитных мер разделы 9 и 10 все еще будут полезными.

В разделе 11 настоящего стандарта рассматривается ситуация, когда организация принимает решение о необходимости проведения детального анализа рисков в связи с высоким уровнем проблем безопасности и потребностями организации. Руководство по анализу рисков приведено в ИСО/МЭК ТО 13335-3. В разделе 11 настоящего стандарта приведено описание взаимосвязи ИСО/МЭК ТО 13335-3 с настоящим стандартом, а также результаты использования методов, изложенных в ИСО/МЭК ТО 13335-3, которые могут учитываться при выборе защитных мер. В разделе 11 также приведено описание других факторов, способных влиять на выбор защитных мер, например, любые ограничения, которые должны быть приняты во внимание, обязательные или иные требования, которые должны быть выполнены и т.д.

Подход, рассмотренный в разделе 11 настоящего стандарта, отличается от подходов в разделах 9 и 10 тем, что он содержит руководство для выбора пакета защитных мер, оптимальных для конкретной ситуации. Этот подход не является базовым, но в некоторых случаях может быть использован для выбора защитных мер в дополнение к мерам базовой безопасности. В качестве альтернативы этот подход может быть применен без какой-либо связи с базовой безопасностью.

В разделе 12 представлено руководство (каталог) по выбору базового уровня безопасности организации в целом или ее отдельных подразделений. Для такого выбора организация должна рассмотреть защитные меры, ранее идентифицированные для систем ИТ или групп систем ИТ, и определить общий пакет защитных мер. В зависимости от степени конфиденциальности, потребности обеспечения безопасности и ограничений могут быть выбраны разные уровни базовой безопасности. В данном разделе рассмотрены преимущества и недостатки различных уровней базовой безопасности, которые могут помочь принятию подходящего решения для каждой организации.

Краткое резюме содержания настоящего стандарта приведено в разделе 13, а в приложениях А-Н краткий обзор инструкций, на которые есть ссылки в разделе 8.

6 Введение к выбору защитных мер и концепции базовой безопасности

В настоящем разделе приведен краткий обзор процесса выбора защитных мер, а также способа и времени применения в этом процессе концепции базовой безопасности. Существуют два главных подхода к выбору защитных мер: использование базового подхода и выполнение детального анализа риска. Выполнение детального анализа риска может проводиться различными подходами, один из которых подробно изложен в ИСО/МЭК ТО 13335-3 и называется детальным анализом риска. В ИСО/МЭК ТО 13335-3 также рассматриваются преимущества и недостатки разных подходов к оценке риска и, следовательно, выбору защитных мер.

Проведение детального анализа риска позволяет всесторонне рассмотреть риск. Результаты детального анализа могут применяться для выбора защитных мер, вызванных этими рисками, и подобные защитные меры должны быть внедрены. Таким образом, можно избежать крайностей в обеспечении безопасности систем ИТ организации. Так как для анализа риска требуется много времени, усилий и проведение многочисленных экспертиз, то он более подходит для систем ИТ с высоким уровнем риска, тогда как более простой подход считается достаточным для систем с низким уровнем риска. Использование анализа риска высокого уровня позволяет выявлять системы с более низким уровнем риска. Анализ риска высокого уровня не должен быть формализованным или сложным. Защитные меры для систем с более низким уровнем риска могут быть выбраны путем применения защитных мер по базовой безопасности. Этот уровень обеспечения безопасности может быть не ниже минимального уровня безопасности, установленного организацией для каждого типа системы ИТ. Уровень базовой безопасности (далее - базовый подход) достигается путем реализации минимального пакета защитных мер, известных как базовые защитные меры.

Вследствие различий в процессах выбора защитных мер в настоящем стандарте рассматриваются два пути применения базового подхода:

- в случае, если рекомендуются защитные меры в соответствии с типом и характеристиками рассматриваемой системы ИТ;

- в случае, если рекомендуются защитные меры в соответствии с угрозами и проблемами безопасности, а также в зависимости от рассматриваемой системы ИТ.

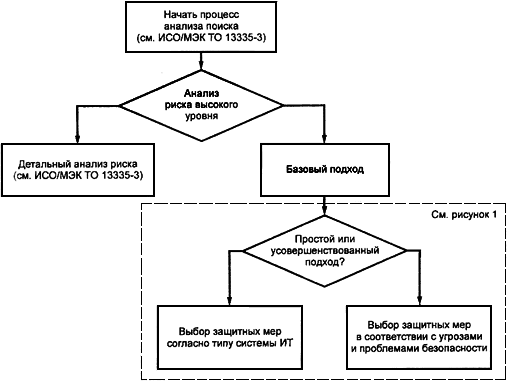

Пути выбора защитных мер приведены на рисунке 2. На рисунке 2 также показаны взаимоотношения между ИСО/МЭК ТО 13335-3 и настоящим стандартом.

Рисунок 2 - Пути выбора защитных мер

Базовый подход следует выбирать в зависимости от ресурсов, которые могут быть потрачены на процесс выбора выявленных проблем безопасности, типа и характеристик рассматриваемой системы ИТ. Если организация не желает тратить (по какой-либо причине) много времени и усилий на выбор защитных мер, то она может выбрать базовый подход, предлагающий защиту без дальнейших оценок. Однако, если коммерческая деятельность организации хотя бы частично зависит от системы или услуг ИТ и/или обрабатываемая информация является конфиденциальной то, по всей вероятности, могут потребоваться дополнительные защитные меры. В этом случае настоятельно рекомендуется рассмотреть проблемы безопасности информации на более высоком уровне и выявить вероятные угрозы для применения соответствующих защитных мер, необходимых для обеспечения более эффективной безопасности системы ИТ. Если коммерческая деятельность организации в большой степени зависит от системы и услуг ИТ и/или обрабатываемая информация является строго конфиденциальной, то степень риска может быть высокой, поэтому детальный анализ риска является наилучшим способом идентификации защитных мер.

Специальные защитные меры должны быть идентифицированы на основе детального анализа риска в случае если:

- тип рассматриваемой системы ИТ не приведен в настоящем стандарте;

- потребности организации, связанные с коммерческой деятельностью или обеспечением безопасности, несоизмеримы с требованиями настоящего стандарта;

- более детальная оценка необходима вследствие высокого уровня потенциального риска или значимости системы ИТ для бизнеса.

Следует отметить, что даже при детальном анализе риска для организации полезно применять к системе ИТ базовые защитные меры.

Первое решение, которое в этой области должна принять организация, касается вопроса использования базового подхода: его самостоятельного применения или применения в качестве части более всесторонней стратегии анализа риска (см. ИСО/МЭК ТО 13335-3).

Следует заметить, что при принятии решения об использовании базового подхода самостоятельно, процесс выбора защитных мер может в результате привести к менее оптимальному уровню безопасности, чем в случае принятия стратегии более широкого анализа рисков. Однако меньшие расходы и меньшая потребность в ресурсах для выбора защитных мер и достижение минимального уровня безопасности для всех систем ИТ оправдывают решение о применении собственного базового подхода.

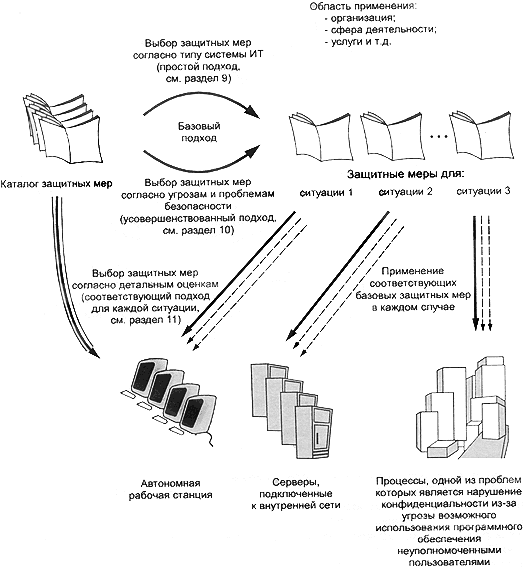

Базовая защита системы ИТ может быть достигнута через идентификацию и применение пакета соответствующих защитных мер, которые применимы в условиях с низким уровнем риска, т.е. соответствуют минимальной потребности обеспечения безопасности. Например, соответствующие защитные меры обеспечения безопасности могут быть идентифицированы по каталогам, которые предлагают пакеты защитных мер для различных типов систем ИТ для обеспечения их защиты от большинства общих угроз. Каталоги защитных мер содержат информацию о категориях защитных мер или отдельных защитных мерах, или их совместном применении, но обычно в них отсутствуют указания о типах защитных мер, применяемых в конкретных условиях. Если системы ИТ организации (или ее подразделений) аналогичны, то защитные меры, выбранные путем применения базового подхода, могут быть применены ко всем системам ИТ. Различные пути применения базового подхода выбора защитных мер, рассмотренного в ИСО/МЭК ТО 13335-3, представлены на рисунке 3.

Рисунок 3 - Подходы к выбору защитных мер

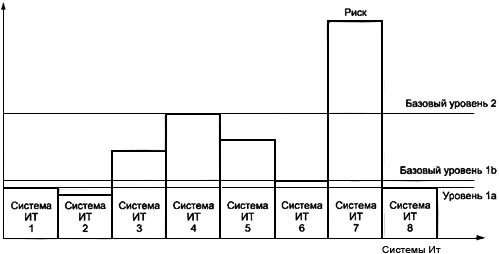

Если организация применяет базовый подход ко всей структуре или отдельным своим подразделениям, то необходимо принять решение, какие подразделения организации подходят для применения одного и того же уровня безопасности, а также какой уровень обеспечения безопасности следует выбрать для данных подразделений организации. В большинстве случаев при использовании базовой безопасности снижение ее уровня недопустимо, в то время как применение дополнительных защитных мер может быть оправдано и необходимо для управления риском среднего и высокого уровня.

В качестве альтернативы базовый подход к безопасности может отражать средний уровень безопасности организации, т.е. в организации допускается обоснованное применение более высокого или более низкого относительно базового уровня безопасности, например по результатам анализа риска. Одним из преимуществ применения базового подхода безопасности к группе систем ИТ является обеспечение определенного уровня безопасности в пределах всей группы систем ИТ. В этих условиях может быть полезным разработка и документирование базового каталога защитных мер для всей организации или ее отдельных подразделений.

7 Базовые оценки

Процесс выбора защитных мер всегда требует знания типа и характеристики рассматриваемой системы ИТ (например автономная или подсоединенная к сети рабочая станция), так как эти знания оказывают влияние на выбранные защитные меры. Также полезно иметь представление об инфраструктуре организации (здания, помещения и т.д.). Другим важным фактором, связанным с выбором защитных мер, является оценка существующих и/или планируемых мер защиты во избежание ненужной работы, траты времени и средств. Однако настоятельно рекомендуется всегда использовать оценки, описанные в настоящем разделе, в качестве базовых для выбора защитных мер. При выборе защитных мер следует учитывать требования бизнеса и подход организации к обеспечению безопасности. В заключение необходимо определить, обеспечивают ли эти оценки достаточно информации для выбора базовых мер защиты, или необходима более детальная оценка (см. раздел 10) или детальный анализ риска (см. раздел 11).

7.1 Идентификация типа системы ИТ

Для оценки существующей или планируемой системы ИТ организация должна сравнить рассматриваемую систему ИТ с перечисленными ниже компонентами. Организация должна идентифицировать компоненты, представляющие данную систему. Защитные меры для каждого из перечисленных компонентов представлены в разделе 9. К ним относятся:

- автономная рабочая станция;

- рабочая станция (клиент без ресурсов коллективного пользования), подсоединенная к сети;

- сервер или рабочая станция с ресурсами коллективного пользования, подсоединенные к сети.

7.2 Идентификация физических условий и условий окружающей среды

Оценка окружающей среды включает в себя идентификацию физической инфраструктуры, поддерживающей существующую или планируемую систему ИТ и защитные меры к ней. Защитные меры должны соответствовать окружающей среде, поэтому подобная оценка является важным фактором для успешного выбора защитных мер. При рассмотрении физической инфраструктуры организация должна изучить окружающую среду и специальные обстоятельства, которые необходимо учесть. При этом следует использовать следующие вопросы, относящиеся к:

- территории и зданию:

где расположено здание. В границах своей территории с забором по периметру или на улице с интенсивным движением транспорта и т.д.,

арендует здание одна или много организаций,

область деятельности организаций, арендующих здание (если применимо),

где находятся уязвимые/критические области;

- управлению доступом:

кто имеет доступ в здание,

установлена ли в здании пропускная система,

устойчива ли конструкция здания,

прочность и уровень защиты дверей, окон и т.д.,

охраняются ли здания, охрана круглосуточная или повременная,

установлена ли охранная сигнализация на отдельные здания и/или помещения с важным оборудованием ИТ;

- защите на месте:

степень защищенности помещений, в которых расположена система ИТ,

предусмотрены ли меры пожарной безопасности: сигнал тревоги и блокировка систем,

предусмотрены ли меры по обнаружению утечки воды/жидкости: сигнал тревоги и пути аварийного стока,

предусмотрены ли вспомогательные коммунальные услуги, например бесперебойное электро- и водоснабжение и вентиляция воздуха (для управления температурой и влажностью)?

Ответив на эти вопросы, можно легко идентифицировать существующие и взаимосвязанные физические и другие защитные меры. Не следует считать тратой времени рассмотрение вопроса о местоположении здания, в том числе дверей, замков и прочих средств контроля физического доступа.

7.3 Оценка существующих/планируемых защитных мер

После оценки физических условий и условий окружающей среды и компонентов системы ИТ должны быть идентифицированы существующие или планируемые защитные меры. Это необходимо сделать во избежание дублирования существующих или планируемых защитных мер. Кроме того, изучение внедренных или запланированных защитных мер помогает при выборе других взаимосвязанных защитных мер. При выборе защитных мер организация должна принимать во внимание их совместимость с существующими защитными мерами. Одни защитные меры могут конфликтовать с другими или мешать их успешной работе и действующей системе безопасности в целом.

Для идентификации существующих или планируемых защитных мер могут помочь следующие действия:

- просмотр документов, содержащих информацию о мерах безопасности (например, планов или концепций обеспечения безопасности ИТ). Если процесс обеспечения безопасности документирован, то в документации должны быть перечислены все существующие или планируемые защитные меры и статус их реализации;

- проверка вместе с пользователями и ответственными сотрудниками (например специалистом по безопасности системы ИТ, главным инженером или комендантом, ответственным за управление зданием и его эксплуатацию) того, какие защитные меры действительно реализуются для рассматриваемой системы ИТ;

- осмотр здания с целью проверки реализации защитных мер, их сравнения с перечнем установленных защитных мер, оценка их корректности и эффективности.

Может быть установлено, что существующие защитные меры превышают текущие потребности организации. В этом случае следует рассмотреть вопрос об исключении избыточных защитных мер. При этом следует принять во внимание факторы обеспечения безопасности организации и экономической целесообразности применения защитных мер. Защитные меры влияют друг на друга, поэтому исключение избыточных защитных мер может снизить совокупный уровень безопасности. Кроме того, иногда дешевле сохранить избыточные защитные меры, чем их ликвидировать. Наоборот, если поддержание в рабочем состоянии и обслуживание избыточных защитных мер связано с высокими расходами, то дешевле их ликвидировать.

8 Защитные меры

Настоящий раздел содержит краткий обзор возможных защитных мер, подлежащих реализации для повышения уровня безопасности. Защитные меры связаны с работой аппаратных средств и механизмов, а также с процедурами, которые должны соблюдаться персоналом в организации. Организационные и физические защитные меры, применяемые к системам ИТ, рассматриваются в 8.1. Специальные защитные меры для системы ИТ рассматриваются в 8.2. Следует отметить, что защитные меры должны быть описаны вне зависимости от способа их выбора, т.е. некоторые защитные меры могут быть выбраны, другие могут быть идентифицированы путем выполнения детального анализа рисков.

Для того, чтобы упростить описание различных типов защитных мер, организация должна установить категории защитных мер. Настоящий раздел содержит краткое описание этих категорий и указание на то, какие типы безопасности ИТ имеют к ним отношение. В приложениях А-Н приведены ссылки на документы, содержащие более подробную информацию о защитных мерах, приведенных в настоящем стандарте.

8.1 Организационные и физические защитные меры

Источники дополнительной информации о категориях защитных мер приведены в таблицах 8.1.1-8.1.7.

Таблица 8.1.1 - Политика и управление безопасностью ИТ

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Политика обеспечения безопасности ИТ организации |

3.1 |

- |

1.1, 1.2 |

5.1 |

6.3.1.1, 7.3.1.1, 8.3.1.1, 9.3.1.1, 10.3.1.1, 11.3.1.1 |

3 |

- |

5.1, 5.2 |

|

2 Политика обеспечения безопасности системы ИТ |

- |

- |

1.1, 1.2 |

5.2, 5.3 |

6.3.1.1, 7.3.1.1, 8.3.1.1, 9.3.1.1, 10.3.1.1, 11.3.1.1 |

3 |

- |

5.2, 5.3 |

|

3 Управление безопасностью ИТ |

4.1.1, 4.1.2 |

- |

1.1, 1.2 |

6 |

6.3.1.1, 7.3.1.1, 8.3.1.1, 9.3.1.1, 10.3.1.1, 11.3.1.1 |

4 |

2.1 |

6 |

|

4 Распределение ответственности и полномочий |

4.1.3 |

- |

1.3 |

2.4, 2.5, 3 |

6.3.1.1, 7.3.1.1, 8.3.1.1, 9.3.1.1, 10.3.1.1, 11.3.1.1 |

4 |

2.1 |

2.4, 2.5, 3 |

|

5 Организация безопасности ИТ |

4.1 |

- |

1.2 |

3.5 |

- |

4 |

2.2 |

3.5 |

|

6 Идентификация и определение стоимости активов |

5 |

- |

2.2 |

7.1 |

- |

5.6, 7.1 |

5.1 |

7.1 |

|

7 Одобрение систем ИТ |

4.1.4 |

- |

- |

8 |

5 |

- |

6.7 |

8, 9 |

Таблица 8.1.2 - Проверка соответствия безопасности установленным требованиям

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Соответствие политики обеспечения безопасности ИТ защитным мерам |

12.2 |

- |

1.2 |

10.2.3 |

- |

10.2 |

7.1, 7.2 |

9.4, 10.2.3 |

|

2 Соответствие законодательным и обязательным требованиям |

12.1 |

- |

3.1, 3.2 |

6.3, 10.2.3 |

6.3.1 |

8.18, 10.2 |

8.1 |

1.5, 2.9, 6.3, 10.2.3 |

Таблица 8.1.3 - Обработка инцидента

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Отчет об инциденте безопасности |

6.3.1 |

- |

М2 |

12 |

- |

10.4 |

- |

12 |

|

2 Сообщение о слабых местах при обеспечении безопасности |

6.3.2 |

- |

М2 |

12 |

- |

10.4 |

- |

12 |

|

3 Сообщение о нарушениях в работе программного обеспечения |

6.3.3 |

- |

М2 |

12 |

- |

10.4 |

- |

12 |

|

4 Управление в случае возникновения инцидента |

8.1.3 |

- |

М2 |

12 |

- |

10.4 |

- |

18.1.3 |

Таблица 8.1.4 - Персонал

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Защитные меры для штатного или временного персонала |

6.1 |

- |

3.2, М3 |

10.1 |

6.3,9, 7.3.9, 8.3.9, 9.3.9, 10.3.9, 11.3.9 |

9.2 |

4.1, 2.2 |

10.1 |

|

2 Защитные меры для персонала, нанятого по контракту |

6.1 |

- |

- |

10.3 |

6.3.9, 7.3.9, 8.3.9, 9.3.9, 10.3.9, 11.3.9 |

9.2 |

4.1, 2.2 |

10.3 |

|

3 Обучение и осведомленность о мерах безопасности |

6.2 |

- |

1.2, М3 |

13, 10.1.4 |

6.3.9, 7.3.9, 8.3.9, 9.3.9, 10.3.9, 11.3.9 |

9.1 |

4.2, 2.2 |

13, 10.1.4 |

|

4 Процесс обеспечения исполнительской дисциплины |

6.3.4 |

- |

3.2, М3 |

- |

6.3.9, 7.3.9, 8.3.9, 9.3.9, 10.3.9, 11.3.9 |

9.2.6 |

2.2.1 |

13.1 |

Таблица 8.1.5 - Эксплуатационные вопросы

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Управление конфигурацией и изменениями |

8.1, 10.5 |

- |

- |

14.3, 8.4.1 |

- |

7.4 |

9 |

14.3, 8.4.1, 8.4.4 |

|

2 Управление резервами |

8.2.1 |

- |

- |

- |

- |

- |

- |

- |

|

3 Документация |

8.1.1, 8.6.3 |

- |

М2 |

14.6 |

- |

8.4.6, 8.5.7, 8.7 |

- |

14.6 |

|

4 Техническое обслуживание |

7.2.4 |

- |

М2 |

14.7 |

6.3.6, 7.3 6, 8.3.6, 9.3.6, 10.3.6, 11.3.6 |

8.1.4, 8.10.5, 10.1 |

6.5 |

14.7 |

|

5 Мониторинг изменений, связанных с безопасностью |

- |

- |

1.2 |

7.3.3 |

- |

7.4, 8.1.3, 8.2.5, 8.3.7 |

6.7 |

7.3.3, 8.4.4 |

|

6 Записи аудита и регистрация |

8.4 |

- |

М2 |

18 |

- |

7.3, 8.1.8, 8.2.10, 8.9.5 |

6.7 |

(18) |

|

7 Тестирование безопасности |

- |

- |

М2 |

8.4.3 |

- |

8.3.5 |

6.7, 3 |

8.4.3 |

|

8 Управление носителями информации |

8.6 |

- |

8, М2 |

14.5 |

6.3.5, 7.3.5, 8.3.5, 9.3.5, 10.3.5, |

8.4-8.14 |

5 |

14.5 |

|

9 Обеспечение стирания памяти |

- |

- |

М4 |

- |

- |

8.1.9 |

6.3, 5 |

14.5.7 |

|

10 Распределение ответственности и полномочий |

8.1.4 |

- |

М2 |

- |

- |

- |

- |

10.1.1 |

|

11 Корректное использование программного обеспечения |

12.1.2 |

- |

М2 |

- |

6.3.8, 7.3.8, 8.3.8, 9.3.8, 10.3.8, 11.3.8 |

8.3 |

6.3 |

14.2 |

|

12 Управление изменениями программного обеспечения |

10.5.1, |

- |

М2 |

- |

6.3.8, 7.3.8, 8.3.8, 9.3.8, 10.3.8, 11.3.8 |

8.3.7 |

6.3 |

8.4.4, 14.2 |

Таблица 8.1.6 - Планирование непрерывности бизнеса

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Стратегия непрерывности бизнеса |

11.1.1, 11.1.2 |

- |

3.3, М6 |

10.2, 11.3, 11.4 |

6.3.3, 7.3.3, 8.3.3, 9.3,3, 10.3.3, 11.3.3 |

8.1.7, 8.4.5, 8.5.5, 8.6.5, 8.7.5, 8.8.3, |

7.3, 7.4, 7.5 |

11.2, 11.3, 11.4 |

|

2 План непрерывности бизнеса |

11.1.3, 11.1.4 |

- |

3.3, М6 |

11.5 |

6.3.3, 7.3.3, 8.3.3, 9.3.3, 10.3.3, 11.3.3 |

- |

11.5 | |

|

3 Проверка и актуализация плана непрерывности бизнеса |

11.1.5 |

- |

3.3, М6 |

11.6 |

6.3.3, 7.3.3, 8.3.3, 9.3.3, 10.3.3, 11.3.3 |

- |

11.6 | |

|

4 Дублирование |

8.4.1 |

- |

3.4 |

14.4 |

6.3.2.4, 7.3.2.4, 8.3.2.4, 9.3.2.4, 10.3.2.4, 11.3.2.4 |

7.1, 7.2 |

14.4 | |

Таблица 8.1.7 - Физическая безопасность

|

Категории защитных мер |

Источники дополнительной информации о кaтегориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Материальная защита |

7.1 |

- |

4.1, 4.3, М1 |

15.1 |

6.3.1.2, 7.3.1.2, 8.3.1.2, 9.3.1.2, 10.3.1.2, 11.3.1.2 |

8.1.1, 8.6.2, 8.9.1 |

3.1, 3.4, 4 |

15.1 |

|

2 Противопожарная защита |

7.2.1 |

- |

- |

15.2 |

6.3.1.4, 7.3.1.4, 8.3.1.4, 9.3.1.4, 10.3.1.4, 11.3.1.4 |

8.1.1, 8.6.2, 8.9.1 |

3.1, 3.2, 7.5 |

15.2 |

|

3 Защита от воды/других жидкостей |

7.2.1 |

- |

М2 |

15.5 |

6.3.1.4, 7.3.1.4, 8.3.1.4, 9.3.1.4, 10.3.1.4, 11.3.1.4 |

8.1.1, 8.6.2, 8.9.1 |

7.5 |

15.5 |

|

4 Защита от стихийных бедствий |

7.2.1 |

- |

М2 |

15.4 |

6.3.1.4, 7.3.1.4, 8.3.1.4, 9.3.1.4, 10.3.1.4, 11.3.1.4 |

8.1.1, 8.6.2, 8.9.1 |

7.5 |

15.4 |

|

5 Защита от хищения |

7.1 |

- |

1.2 |

15.1 |

6.3.1.3, 7.3.1.3, 8.3.1.3, 9.3.1.3, 10.3.1.3, 11.3.1.3 |

8.1.1, 8.6.2, 8.9.1 |

3.3, 3.4, 4 |

15.1 |

|

6 Энергоснабжение и вентиляция |

7.2.2 |

- |

М2 |

15.6 |

6.3.4, 7.3.4, 8.3.4, 9.3.4, 10.3.4, 11.3.4 |

8.1.1, 8.6.2, 8.9.1 |

3.2, 7.3 |

15.6 |

|

7 Прокладка кабелей |

7.2.3 |

- |

4.2, М1 |

- |

- |

8.1.1, 8.6.2, 8.9.1 |

8.2 |

15, 15.1, 15.7 |

8.1.1 Политика и управление безопасностью ИТ

Данная категория защитных мер содержит все защитные меры, имеющие отношение к управлению безопасностью ИТ, планированию деятельности, распределению полномочий и ответственности по этим процессам, а также все другие необходимые действия. Эти защитные меры описаны в ИСО/МЭК 13335-1 и ИСО/МЭК ТО 13335-3. Целью этих защитных мер является достижение необходимого уровня безопасности организации. Ниже перечислены защитные меры в этой области:

1 Политика обеспечения безопасности ИТ организации

Организация должна разработать документированную процедуру, содержащую правила, директивы и установленный порядок действий управления, защиты и распределения активов организации. В документированной процедуре должны быть установлены потребности организации в документах по политике обеспечения безопасности систем ИТ и их содержание и управление.

2 Политика обеспечения безопасности системы ИТ

Для каждой системы ИТ следует разработать политику безопасности системы ИТ, содержащей описание защитных мер, подлежащих реализации на месте.

3 Управление безопасностью ИТ

Управление безопасностью ИТ следует сформулировать и скоординировать внутри организации в зависимости от ее размера, например путем учреждения комитета по безопасности ИТ и назначения лица (уполномоченного по безопасности ИТ), ответственного за безопасность каждой системы ИТ.

4 Распределение ответственности и полномочий

Распределение ответственности и полномочий по обеспечению безопасности ИТ организации должно проводиться и быть задокументировано в соответствии с политикой обеспечения безопасности ИТ и политикой обеспечения безопасности систем ИТ.

5 Организация безопасности ИТ

Для оказания поддержки в области обеспечения безопасности организация должна обеспечить безопасность ИТ всех своих бизнес-процессов (например закупки, взаимодействия с другими организациями).

6 Идентификация и определение стоимости активов

Все активы организации по каждой системе ИТ должны быть идентифицированы, стоимость активов должна быть оценена.

7 Одобрение систем ИТ

Системы ИТ следует одобрять в соответствии с политикой обеспечения безопасности ИТ. Целью процесса одобрения должно быть обеспечение внедрения защитных мер, гарантирующих необходимый уровень безопасности. Следует учитывать то, что система ИТ может включать в себя сети и основные линии связи.

8.1.2 Проверка соответствия безопасности установленным требованиям

Для организации важно обеспечивать соответствие необходимых защитных мер соответствующим законодательным и обязательным требованиям и политике организации в данной области. Это связано с тем, что любая защита, правило и политика работают только в случае, если их соблюдают пользователи и им соответствуют сами системы. К этой категории относятся следующие защитные меры:

1 Соответствие политики обеспечения безопасности ИТ защитным мерам

Организация должна проводить через запланированные интервалы времени проверки всех установленных защитных мер, перечисленных в политике обеспечения безопасности ИТ организации и систем ИТ, а также в другой взаимосвязанной документации организации, например в процедурах обеспечения безопасности работы и планах действий в непредвиденных ситуациях на соответствие корректности и эффективности их использования (включая конечного пользователя). В случае необходимости защитные меры должны проходить испытания.

2 Соответствие законодательным и обязательным требованиям

Организация должна проводить проверку соответствия системы ИТ установленным законодательным и обязательным требованиям стран(ы), в которых (ой) расположена система ИТ. В случае, если такие требования существуют, то они должны включать в себя обязательные требования по охране авторских прав и конфиденциальности информации, защите от копирования программного обеспечения, защите записей организации и защите от неправильного использования систем ИТ и другие (например по применению криптографии).

8.1.3 Обработка инцидента

Персонал организации должен понимать необходимость отчетов об инцидентах безопасности, включая нарушения правильного функционирования программного обеспечения и случаи неустойчивой работы системы. Для этого в организации должна быть разработана соответствующая схема передачи сообщений. Обработка инцидента включает в себя:

1 Отчет об инциденте безопасности

Отчет об инциденте является обязанностью каждого сотрудника. Инциденты и сбои могут быть также идентифицированы и зарегистрированы с помощью инструментальных средств. Для повышения эффективности деятельности при инциденте должна быть разработана схема передачи отчетов и места их приема в организации.

2 Отчет о слабых местах при обеспечении безопасности

Если пользователи замечают какие-либо недостатки, имеющие отношение к обеспечению безопасности, то они обязаны как можно быстрее доложить об этом ответственному лицу.

3 Отчет о нарушениях в работе программного обеспечения

Если пользователи замечают какие-либо нарушения в работе программного обеспечения, связанного с безопасностью, то они обязаны как можно быстрее доложить об этом ответственному лицу.

4 Управление в случае возникновения инцидента

Процесс управления должен обеспечивать безопасность от инцидентов, их обнаружение, оповещение и соответствующую реакцию на инцидент. Организация должна проводить сбор и оценку информации об инцидентах во избежание их повторного возникновения, а также для сокращения ущерба.

8.1.4 Персонал

Защитные меры в этой категории должны снижать риски безопасности в результате ошибок или преднамеренного или непреднамеренного нарушения правил безопасности персоналом (штатным или нанятым по контракту). К этой категории относятся следующие защитные меры:

1 Защитные меры для штатного или временного персонала

Все сотрудники должны понимать свою роль и обязанности относительно безопасности. Организация должна определить и документировать процедуры, касающиеся безопасности, которые должны соблюдаться персоналом. При найме персонала на работу он должен подлежать проверке и, в случае необходимости, с персоналом должно быть подписано соглашение о соблюдении правил конфиденциальности.

2 Защитные меры для персонала, нанятого по контракту

Организация должна контролировать персонал, работающий по контракту (например уборщицы или технический персонал), а так же любого другого посетителя. Персонал, нанятый по контракту на длительное время, должен подписать обязательство о соблюдении правил конфиденциальности, прежде чем он получит доступ (физически или логически) к системам ИТ организации.

3 Обучение и осведомленность о мерах безопасности

С персоналом, который использует, разрабатывает, поддерживает в рабочем состоянии и имеет доступ к оборудованию ИТ, должен регулярно проводиться инструктаж по вопросам обеспечения безопасности. Персонал должен обеспечиваться соответствующими материалами. Это позволяет обеспечить осведомленность персонала о важности коммерческой информации, соответствующих угрозах, уязвимостях и риске и, следовательно, понимание необходимости защитных мер. Организация должна обучать пользователей правильному использованию средств ИТ во избежание ошибок. Для ответственного персонала, например специалистов по безопасности ИТ, администраторов, отвечающих за обеспечение безопасности, может потребоваться специальное обучение.

4 Процесс обеспечения исполнительской дисциплины

Персонал организации должен понимать последствия (намеренного или непреднамеренного) нарушения политики обеспечения безопасности ИТ организации или соглашения о соблюдении конфиденциальности.

8.1.5 Эксплуатационные вопросы

Целью защитных мер этой категории является поддержание в рабочем состоянии процедур по обеспечению безопасности, правильного и надежного функционирования оборудования ИТ и связанных с ним систем. Большинство из этих защитных мер могут быть реализованы путем внедрения организационных процедур. Эксплуатационные защитные меры должны быть совмещены с другими видами защиты, например физической и технической. К этой категории относятся следующие защитные меры:

1 Управление конфигурацией и изменениями

Управление конфигурацией является процессом отслеживания изменений в системах ИТ. При этом главная задача обеспечения безопасности организации включает в себя обеспечение эффективности защитных мер и совокупной безопасности при изменениях в системах ИТ. Управление изменениями может способствовать идентификации новых форм применения защитных мер по обеспечению безопасности при изменениях в системах ИТ.

2 Управление резервами

Организация должна управлять резервами для предупреждения возникновения сбоев из-за недостатка ресурсов. При оценке резервов, необходимых для системы ИТ, должны учитываться будущие и текущие требования к резервам.

3 Документация

Все аспекты операций и конфигураций ИТ должны быть задокументированы для обеспечения их непрерывности и последовательности. Безопасность системы ИТ должна быть оформлена документально в политике обеспечения безопасности ИТ, в документации, регламентирующей операционные процедуры безопасности, отчетах и планах по бизнес-стратегии организации. Эта документация должна быть актуализирована и доступна уполномоченному персоналу.

4 Техническое обслуживание

Организация должна проводить техническое обслуживание оборудования ИТ для обеспечения его постоянной надежности, доступности и целостности. Требования по обеспечению безопасности, которые должны соблюдать подрядчики при выполнении технического обслуживания, должны быть документально оформлены и записаны в соответствующих контрактах. Техническое обслуживание должно проводиться в соответствии с контрактом с привлечением квалифицированного персонала.

5 Мониторинг изменений, связанных с безопасностью

Организация должна проводить мониторинг изменений воздействий, угроз, уязвимостей и риска, а также связанных с ними характеристик безопасности. Мониторинг должен включать в себя существующие и новые аспекты. Организация должна проводить мониторинг окружающей среды, в которой расположена система ИТ.

6 Записи аудита и регистрация

Аудиторские и регистрирующие способности серверов (регистрация записей аудита и анализ средств), сетей (аудит аппаратно-программных средств межсетевой защиты и маршрутов) и приложений (аудиторские средства систем передачи сообщений или обработка транзакций) должны использоваться для записи подробностей событий, относящихся к обеспечению безопасности. Эти события включают в себя легко опознаваемые несанкционированные или ошибочные события и подробности очевидных нормальных событий, которые могут потребоваться для дальнейшего анализа. Записи аудита и журналы регистрации должны регулярно анализироваться для обнаружения несанкционированной деятельности и принятия соответствующих корректирующих мер. События, зарегистрированные в журналах, должны также анализироваться на повторяемость аналогичных событий, которые указывают на присутствие уязвимостей или угроз, против которых еще не приняты адекватные защитные меры. Такой анализ может выявлять шаблоны в очевидных несвязанных событиях, которые позволяют идентифицировать лиц, занимающихся несанкционированной деятельностью, или определять основные причины проблем, связанных с безопасностью.

Примечание - В настоящем стандарте термины "аудиторские способности" систем и приложений, и "регистрирующие способности" применяются в одном и том же смысле. В то время подобные способности могут быть использованы для поддержки проведения более широких финансовых аудитов.

7 Тестирование безопасности

Организация должна проводить тестирование безопасности для обеспечения безопасного функционирования всего оборудования ИТ и связанных с ним компонентов программного обеспечения. Должна проводиться проверка соответствия требованиям, установленным в политике обеспечения безопасности системы ИТ и планах проведения тестирования (испытаний), а также установлены критерии, позволяющие демонстрировать достижение необходимого уровня безопасности.

8 Управление носителями информации

Управление носителями информации включает в себя разнообразные защитные меры, обеспечивающие защиту (физическую и в окружающей среде), а также возможность подотчетности дискет, дисков, выводов на печать и в другую среду передачи информации. Управление может включать маркировку, регистрацию, верификацию целостности, защиту физического доступа, защиту от воздействия окружающей среды, процесс передачи и безопасное уничтожение носителей информации.

9 Обеспечение стирания памяти

Конфиденциальность ранее записанной в запоминающем устройстве информации должна быть сохранена, даже если эта информация больше не требуется. Должно быть обеспечено стирание или физическая перезапись файлов, содержащих конфиденциальный материал, или они должны быть уничтожены другим способом, так как функция стирания не всегда гарантирует полное уничтожение информации. Средства для полного и безопасного стирания, одобренные ответственным персоналом (например, специалистом по безопасности), должны быть предоставлены в распоряжение пользователей.

10 Распределение ответственности и полномочий

Для минимизации риска и возможности для злоупотребления полномочиями, организация должна распределить ответственность и полномочия. В частности должны быть разделены обязанности и функции, которые в комбинации могут привести к обходу защитных мер или аудитов или чрезмерному преимуществу для работника.

11 Корректное использование программного обеспечения

Организация должна обеспечивать невозможность несанкционированного повторного копирования печатных материалов и выполнение лицензионных соглашений в отношении прав собственника программного обеспечения.

12 Управление изменениями программного обеспечения

Организация должна управлять изменениями программного обеспечения для поддержания его целостности в случае внесения изменений (управление изменениями программного обеспечения должно применяться только к программному обеспечению, в то время как управление конфигурацией и изменениями, описанное в соответствующей категории обеспечения безопасности, должно применяться к системам ИТ и их окружению в целом). Должны быть установлены процедуры управления изменениями программного обеспечения, которые предусматривают управление всеми изменениями и обеспечивают поддержание безопасности всего процесса. К ним относится санкционированное разрешение на изменения, рассмотрение вопросов безопасности для принятия промежуточных решений и проверка безопасности на конечной стадии.

8.1.6 Планирование непрерывности бизнеса

Для обеспечения защиты основных бизнес-процессов организации от воздействия серьезных отказов или бедствий и сведения к минимуму ущерба, нанесенного такими событиями, организация должна разработать эффективную стратегию непрерывности бизнеса, включая планы и стратегию действий в чрезвычайной ситуации и восстановления после бедствия. К этой категории относятся следующие защитные меры:

1 Стратегия непрерывности бизнеса

Организация должна разработать и документально оформить стратегию непрерывности бизнеса, включая план действий в чрезвычайной ситуации и восстановление после бедствий, в отношении рассматриваемой системы ИТ на основе потенциальных идентифицированных неблагоприятных воздействий на бизнес вследствие неготовности к работе, модификации или разрушения системы ИТ.

2 План непрерывности бизнеса

На основе стратегии непрерывности бизнеса организация должна разработать и документально оформить планы непрерывности бизнеса в случае возникновения чрезвычайной ситуации и восстановления после бедствия.

3 Проверка и актуализация плана непрерывности бизнеса

Прежде чем принять план непрерывности бизнеса, организация должна тщательно проверить его эффективность в обстоятельствах реальной жизни и довести его до сведения ответственного персонала. Так как планы непрерывности бизнеса могут быстро устаревать, организация должна проводить их периодическую актуализацию. Стратегия непрерывности бизнеса должна совершенствоваться по мере необходимости.

4 Дублирование

Организация должна дублировать все важные файлы и другие информационные данные бизнеса, программы и документацию важных систем. Периодичность дублирования должна быть установлена в зависимости отважности информации и в соответствии с планом непрерывности бизнеса. Резервные копии должны храниться в безопасном месте и отдельно друг от друга, а восстановленные копии - периодически проверяться на достоверность.

8.1.7 Физическая безопасность

Защитные меры в этой области связаны с физической защитой. Их следует рассматривать совместно с идентификацией окружающей среды (см. 7.2). Нижеизложенные защитные меры должны применяться к зданиям, зонам безопасности, местам размещения ЭВМ и офисным помещениям. Выбор защитных мер зависит от рассматриваемой части здания. К этой категории относятся следующие защитные меры:

1 Материальная защита

Физические защитные меры, применяемые для защиты здания, включают в себя заборы, управление физическим доступом (пропускные пункты), прочные стены, двери и окна. Зоны безопасности в пределах здания должны быть защищены от несанкционированного проникновения с помощью управления физическим доступом, охраны и т.д. Зоны безопасности могут быть необходимы для оборудования ИТ, например, серверов, связанного с ними программного обеспечения и данных, поддерживающих важные виды коммерческой деятельности организации. Доступ в такие зоны безопасности должен быть ограничен минимальным числом необходимого персонала, подробное описание доступа должно быть зарегистрировано. Все диагностическое и контрольное оборудование должно храниться в безопасном месте и его использование должно держаться под строгим контролем.

2 Противопожарная защита

Оборудование и прилегающая территория, включая доступ к ним, должны быть защищены от распространения огня из какого-либо места в здании или соседних строений. Опасность возникновения и распространения пожара вблизи помещений и/или зон, содержащих оборудование, должна быть сведена к минимуму. Организация должна обеспечить защиту от пожаров, возникающих в пределах и/или затрагивающих помещения/зоны, содержащие основное оборудование. Защитные меры должны предусматривать обнаружение огня и дыма, охранную сигнализацию и подавление очага возгорания. Следует также учитывать, что противопожарная защита может не вызвать повреждения систем ИТ от воды или других средств тушения.

3 Защита от воды/других жидкостей

Организация не должна размещать основные (значимые) средства в зоне возможного затопления, утечки воды или другой жидкости. Должна быть предусмотрена соответствующая защита в случае возникновения угрозы затопления.

4 Защита от стихийных бедствий

Здания, содержащие важное оборудование, должны быть защищены от удара молнии и оснащено защитой от грозового разряда. Защита от стихийных бедствий может быть достигнута за счет размещения оборудования в зонах, где стихийные бедствия маловероятны, а также применения стратегического и текущего планирования.

5 Защита от хищения

Для обеспечения управления уровнями запасов все части оборудования должны быть однозначно идентифицированы и подлежать инвентарному учету. Персонал охраны и администраторы должны проверять выносимые без разрешения из помещений/зон или здания оборудование или ресурсы. Организация должна обеспечить защиту конфиденциальности информации и прав собственности на программное обеспечение, находящихся на портативных носителях (например, съемных и сменных дисках, флэш-накопителях, оптических дисках, гибких дисках и др.).

6 Энергоснабжение и вентиляция

Все оборудование ИТ должно быть защищено (при необходимости) от внезапного отключения электричества. Должен быть предусмотрен соответствующий альтернативный источник энергоснабжения и бесперебойного питания. Другой целью обеспечения безопасности является поддержание допустимой температуры и влажности.

7 Прокладка кабелей

Силовые и коммуникационные кабели, осуществляющие передачу данных или поддержку служб ИТ, должны быть защищены от перехвата информации, повреждения и перегрузки. Проложенные кабели должны быть защищены от случайного или преднамеренного повреждения.

При планировании кабелей должны учитываться перспективные разработки. В оправданных случаях кабели должны быть защищены от возможного подслушивания.

8.2 Специальные защитные меры систем ИТ

Источники дополнительной информации по упомянутым категориям защитных мер приведены в таблицах 8.2.1-8.2.5.

Таблица 8.2.1 - Идентификация и аутентификация

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 ИА на основе некоторой информации, известной пользователю |

9.2.3, 9.3.1, 9.4, 9.5.1 |

4.2.1, 5.2.1, приложе- |

М4 |

16.1 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

7.2.1, 7.2.2 |

6.2 |

16.1 |

|

2 Идентификация и аутентификация на основе того, чем владеет пользователь |

- |

16.2 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

6.2 |

16.2 | |||

|

3 Идентификация и аутентификация на основе использования биометрических характеристик пользователя |

- |

16.3 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

6.2 |

16.3 | |||

Таблица 8.2.2 - Логическое управление и аудит доступа

|

Категории защитных мер |

Иcточники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы | |

|

1 Политика управления доступом |

9.1 |

- |

М2 |

17.1, 17.2, 17.3 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

7.2, 8.1.2, 8.2.2, 8.4.1 |

6.4 |

17.1, 17.2, 17.3 |

|

2 Управление доступом пользователя к ЭВМ |

9.2, 9.3, 9.5 |

4.2.4, 5.2.4, приложе- |

М4 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

6.2, 3.3 |

|||

|

3 Управление доступом пользователя к данным, услугам и приложениям |

9.4, 9.6 |

М4 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

6.4 |

||||

|

4 Анализ и актуализация прав доступа |

9.1, 9.2.4 |

- |

М2 |

17.4 |

6.3.2.1, 7.3.2.1, 8.3.2.1, 9.3.2.1, 10.3.2.1, 11.3.2.1 |

- |

17.4 | |

|

5 Контрольные журналы |

9.7 |

- |

М4 |

18 |

6.3.2.2, 7.3.2.2, 8.3.2.2, 9.3.2.2, 10.3.2.2, 11.3.2.2 |

7.3, 8.2.10 |

6.7 |

18 |

Таблица 8.2.3 - Защита от злонамеренных кодов

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Сканеры |

8.3 |

- |

М4 |

- |

6.3.10, 7.3.10, 8.3.10, 9.3.10, 10.3.10, 11.3.10 |

8.3.11, 8.3.16 |

7.4 |

4.6, 5.2.1, 6.4, 8.4.4, 11 |

|

2 Проверки целостности |

8.3 |

- |

М4 |

- |

- |

8.3.11, 8.3.16 |

7.4 |

- |

|

3 Управление обращением съемных носителей |

7.3.2 |

- |

- |

- |

- |

- |

- |

- |

|

4 Процедуры организации по защитным мерам |

8.3 |

- |

М4 |

- |

6.3.10, 7.3.10, 8.3.10, 9.3.10, 10.3.10, 11.3.10 |

8.3.11, 8.3.16 |

7.4 |

6.2.2, 9.3, 12, 14.2 |

Таблица 8.2.4 - Управление сетью

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Операционные процедуры |

8.5.1 |

- |

М2 |

- |

- |

8.2, 8.3 |

8.2 |

14.6 |

|

2 Системное планирование |

8.2 |

- |

М2, М4 |

8.4 |

- |

6.1 |

8.4 | |

|

3 Конфигурация сети |

- |

- |

М4 |

- |

- |

9, 6.1 |

14.3 | |

|

4 Разделение сетей |

9.4.6 |

- |

М2 |

- |

- |

- |

3.1 |

- |

|

5 Мониторинг сети |

9.7 |

- |

М2 |

18.1.3 |

- |

8.2.7 |

- |

18.1.3 |

|

6 Обнаружение вторжения |

- |

- |

- |

18.1.3 |

- |

- |

6 |

18.1.3 |

Таблица 8.2.5 - Криптография

|

Категории защитных мер |

Источники дополнительной информации о категориях защитных мер | |||||||

|

Разделы и пункты [1] |

Разделы и пункты [3] |

Разделы и пункты [4] |

Разделы и пункты [5] |

Разделы и пункты [6] |

Разделы и пункты [7] |

Разделы и пункты [8] |

Разделы и пункты [9] | |

|

1 Защита конфиденци- |

10.3.2 |

4.2.2, 5.2.2, |

М4 |

19.5.1 |

- |

8.23 |

8.1 |

19.5.1 |

|

2 Защита целостности данных |

10.3 3 |

4.2.3, 5.2.3, прило- |

М4 |

19.5.2 |

- |

8.23 |

8.1 |

19.5.2 |

|

3 Неотказуемость |

10.3.4 |

4.2.6. 5.2.6, прило- |

- |

19.5.3 |

- |

8.23 |

8.1 |

19.2.3 |

|

4 Аутентичность данных |

10.3.2 |

4.2.3, 5.2.3, прило- |

М4 |

19.5.2 |

- |

8.23 |

8.1 |

19.5.2 |

|

5 Управление ключами |

10.3.5 |

4.2.5, 5.2.5, прило- |

- |

19.3 |

- |

8.23 |

8.1 |

19.3 |

8.2.1 Идентификация и аутентификация

Идентификация является средством, с помощью которого пользователь представляет заявленный идентификатор в систему. Аутентификация является средством валидации действительности этого заявления. Ниже приведены примеры достижения идентификации и аутентификации (ИА) (существуют также другие классификации ИА):

1 Идентификация и аутентификация на основе некоторой информации, известной пользователю

Наиболее типичным способом идентификации и аутентификации является назначение паролей. Пароль - это отличительная характеристика, связанная с процессом распознавания, и представляющая собой некоторую информацию, которая может быть доступна только пользователю. Организация должна управлять распределением и периодической сменой паролей. Если пользователи сами выбирают пароли, то они должны быть осведомлены об общих правилах назначения и обращения с паролями. Для поддержки паролей можно применять программное обеспечение, например, организация может ограничить использование обычных паролей или рисунков и символов. При необходимости организация может создавать копии паролей, которые должны надежно сохраняться. Доступ к копиям паролей пользователей, не имеющих или забывших пароль, должен быть регламентирован. Идентификация и аутентификация на основе некоторой информации, известной пользователю, может использовать способы криптографии и протоколы распознавания. Этот тип распознавания и подтверждения может также применяться для дистанционной идентификации и аутентификации.

2 Идентификация и аутентификация на основе того, чем владеет пользователь

Для целей идентификации и аутентификации могут использоваться некоторые объекты, которыми владеет пользователь, например это могут быть карточки (жетоны) с запоминающим устройством (ЗУ) или микропроцессором. Общепринятое применение имеют кредитные карточки с магнитным запоминающим устройством на обратной стороне. Аутентификация обеспечивается на основе комбинации двух факторов: фактора обладания пользователем неким объектом, (например, карточкой, смарт-картой) и фактора знания пользователем некоторой информации (персонального идентификационного номера - PIN кода). Типичным примером является карточка с микропроцессором.

3 Идентификация и аутентификация на основе использования биометрических характеристик пользователя

Технологии биометрической аутентификации используют отличительные характеристики и атрибуты индивидуального распознавания личности. Это могут быть отпечатки пальцев, геометрия ладони, сетчатка глаз, а также тембр голоса и личная подпись. Данные биометрического профиля пользователя должны надежно храниться в защищенной памяти смарт-карты или в системе.

8.2.2 Логическое управление и аудит доступа

Защитные меры в этой категории применяются для:

- ограничения доступа к информации, компьютерам, сетям, приложениям, системным ресурсам, файлам и программам;

- регистрации подробного описания ошибок и действий пользователя в следе аудита и при анализе записей для обнаружения и исправления нарушений при обеспечении безопасности.

Общепринятым средством усиления управления доступом является использование особенностей идентификации и аутентификации, включенных в списки управления доступом, которые определяют, какие файлы, ресурсы и т.д. разрешены для доступа пользователя и какие формы может принимать этот доступ. К этой категории защитных мер относятся:

1 Политика управления доступом

Для каждого пользователя или группы пользователей организация должна установить однозначно определенную политику управления доступом. Эта политика устанавливает права доступа в соответствии с требованиями бизнеса, например принципы доступности, производительности и осведомленности. Организация должна руководствоваться общим принципом: "даем столько прав, сколько необходимо, и лишь столько, сколько возможно". Распределение прав доступа следует учитывать в подходе организации к обеспечению безопасности (например, открытый или ограниченный доступ), культуре удовлетворения потребностей бизнеса и признанию со стороны пользователей.

2 Управление доступом пользователя к ЭВМ

Управление доступом к ЭВМ применяется для предупреждения несанкционированного доступа к компьютеру. Организация должна обеспечивать возможность распознавания и идентификации личности каждого авторизованного пользователя, как при успешной, так и неудачной попытке осуществить регистрацию. Управление компьютерным доступом может быть облегчено с помощью паролей или другого метода идентификации и аутентификации.

3 Управление доступом пользователя к данным, услугам и приложениям

Управление доступом должно применяться для защиты данных и услуг в компьютере или в сети от несанкционированного проникновения. Это может быть достигнуто с помощью соответствующих механизмов идентификации и аутентификации (см. 8.2.1), интерфейсов между сетевыми услугами и конфигурацией сети, обеспечивающей только санкционированный доступ к услугам ИТ (ограниченное распределение прав). Для предупреждения несанкционированного доступа к приложениям, организация должна управлять доступом на основе функциональной роли пользователя в организации.

4 Анализ и актуализация прав доступа

Организация должна проводить периодический анализ и актуализацию всех прав доступа, предоставленных пользователю, если изменились требования к обеспечению безопасности. Права привилегированного доступа для управления их правильным использованием должны чаще анализироваться. Доступ должен быть отменен немедленно, если он больше не нужен.

5 Контрольные журналы

Работы с помощью ИТ должны регистрироваться, а контрольные журналы должны периодически просматриваться для установления успешных и неудачных попыток войти в систему, получить доступ к данным, функциям используемой системы и т.д. Неисправности также должны регистрироваться и периодически анализироваться. Полученные данные должны применяться в соответствии с законодательством по защите данных и конфиденциальности, например, их можно хранить только в течение ограниченного периода времени и использовать только для обнаружения нарушений безопасности.

8.2.3 Защита от злонамеренных кодов

Злонамеренные коды могут проникать в систему через внешние соединения и/или файлы и программное обеспечение, установленные с помощью переносных дисков. Злонамеренные коды могут оставаться необнаруженными до выявления их вредного воздействия, если не реализованы соответствующие защитные меры. Злонамеренные коды могут подрывать защитные меры (например перехватывать и раскрывать пароли), случайно раскрывать или изменять информацию, нарушать целостность системы, уничтожать информацию и использовать без разрешения ресурсы системы. Злонамеренные коды могут быть следующих типов:

- вирусы;

- черви;

- троянские кони.

Носителями злонамеренных кодов являются:

- исполняемое программное обеспечение;

- файлы данных (содержащие исполняемые макроопределения, например, документы по электронной обработке текста или крупноформатные таблицы);

- активное содержание страниц Интернета (WWW).

Злонамеренные коды могут распространяться через:

- гибкие диски;

- другие съемные носители;

- электронную почту;

- сети;

- загрузку.

Злонамеренные коды могут быть внесены в результате преднамеренных действий пользователя или путем взаимодействий на системном уровне, которые пользователь может не видеть. Защита от злонамеренного кода может быть достигнута путем использования ниже перечисленных защитных мер:

1 Сканеры

Различные формы злонамеренного кода могут быть обнаружены и удалены путем специального сканирующего программного обеспечения и проверок на целостность. Сканеры могут работать в автономном режиме или под управлением центрального процессора. Работа сканера в режиме "онлайн" обеспечивает активную защиту, т.е. обнаружение (и возможное удаление) злонамеренного кода до распространения заражения и нанесения ущерба системе ИТ. Рекомендуется использовать сканеры, работающие по принципу фильтрации содержимого сетевых протоколов, для автономных компьютеров и рабочих станций, серверов файлов, серверов электронной почты и средств межсетевой защиты. Однако пользователи и администраторы должны понимать, что нельзя полагаться на сканеры для обнаружения всех злонамеренных кодов (даже установленного типа), потому что новые формы злонамеренных кодов возникают непрерывно.

2 Проверки целостности

Обычно для усиления защиты, обеспечиваемой сканерами, требуются другие защитные меры. Например для проверки изменений, внесенных в программу, можно использовать контрольные суммы. Программное обеспечение целостности должно быть неотъемлемой частью технических защитных мер, обеспечивающих защиту от злонамеренного кода. Этот технический прием может быть использован для файлов данных и программ, не имеющих статуса информации для дальнейшего применения.

3 Управление обращением съемных носителей

Неконтролируемое обращение носителей (особенно дискет) может привести к увеличению риска внедрения злонамеренного кода в системы ИТ организации. Управление обращением в среде передач информации может быть достигнуто путем использования:

- специального программного обеспечения;

- процедур организации по защитным мерам (см. ниже).

4 Процедуры организации по защитным мерам

Организация должна разработать руководящие указания для пользователей и администраторов, определяющие процедуры и практические действия для минимизации возможности внесения злонамеренного кода. Такие процедуры должны охватывать загрузку игр и другого исполняемого программного обеспечения, использование разных типов услуг в сети Интернет и импортируемые файлы разных типов. При необходимости должен быть проведен независимый анализ источника или исполнительного кода. Обучение и дисциплинарные действия должны проводиться на рабочем месте для того, чтобы персонал соблюдал документированные процедуры и выполнял необходимые действия для предупреждения злонамеренных кодов.

8.2.4 Управление сетью

Управление сетью включает в себя планирование, эксплуатацию и администрирование сетей. Выбор правильной конфигурации и форм администрирования сетей являются эффективными средствами снижения уровня риска. В настоящее время разрабатываются несколько документов ИСО, содержащих дополнительную информацию о защитных для обеспечения безопасности сети. К этой категории относятся следующие защитные меры:

1 Операционные процедуры

Установление операционных процедур и распределение ответственности необходимо для обеспечения правильной и безопасной работы сетей. К ним относится документация операционных процедур и установление порядка действий для реагирования на значительные инциденты безопасности (см. 8.1.3).

2 Системное планирование

Для обеспечения надежного функционирования и адекватной пропускной способности сети должно проводиться перспективное планирование и подготовка, а также текущий мониторинг (включая загрузочные статистики). Должны применяться критерии приемки новых систем, управлять и реагировать на изменения (см. также 8.1.5).

3 Конфигурация сети

Соответствующая конфигурация сети является важным фактором ее функционирования. Организация должна разработать стандартизованный подход для конфигурации всех своих серверов и обеспечить качественную сопроводительную документацию. Затем должно быть обеспечено применение серверов только для специальных целей (например, никакие другие задачи не должны решаться средствами межсетевой защиты) и достаточная защита от неисправностей.

4 Разделение сетей

Для сведения к минимуму риска и возможностей неправильного использования сети в работе, должны быть логически и физически разделены сети, связанные с различными областями бизнеса. Кроме того, средства разработки должны быть отделены от эксплуатационного оборудования.

5 Мониторинг сети

Мониторинг сети должен использоваться для выявления слабых мест в конфигурации существующей сети, что позволяет вносить изменения в конфигурацию, вызванные анализом трафика, и помогает идентифицировать взломщиков сети.

6 Обнаружение вторжения

Попытки получить доступ в систему или сеть и успешный несанкционированный вход должны быть выявлены для проведения организацией соответствующих корректирующих действий.

8.2.5 Криптография

Криптография, то есть математический способ преобразования данных для обеспечения безопасности, может применяться для многих различных целей обеспечения безопасности ИТ, (например, криптография помогает обеспечивать конфиденциальность и/или целостность данных, неотказуемость, и применяет передовые методы идентификации и аутентификации). В случае применения криптографии следует обращать внимание на соблюдение законодательных и обязательных требований. Одним из наиболее важных аспектов криптографии является адекватная система управления ключами, подробно рассмотренная в ИСО/МЭК 11770-1. Дополнительная информация о классификации криптографических приложений приведена в приложении С ИСО/МЭК 11770-1. Использование криптографии в идентификации и аутентификации рассматривается в 8.2.1. Программные средства обеспечения даты/времени могут быть использованы для поддержки применения криптографических защитных мер. Ниже рассматриваются разные пути использования криптографии:

1 Защита конфиденциальности данных

Если важно сохранение конфиденциальности данных, например в случае особенно конфиденциальной информации, должны применяться защитные меры в виде шифрования информации для хранения и ее передачи по сетям. Решение о применении шифрования должно приниматься с учетом:

- соответствующих законодательных и обязательных требований;

- требований, установленных при управлении ключами и трудностей, которые придется преодолевать для обеспечения действительного улучшения безопасности без создания новых уязвимостей;

- пригодности соответствующих технических средств шифрования, используемых для ситуации развертывания и требуемого уровня защиты.

2 Защита целостности данных

Для защиты информации в памяти или предназначенной для передачи и сохранения целостности хранимых или обрабатываемых данных должны быть применены хэш-функции, цифровые подписи и/или другие защитные меры по обеспечению целостности. Защитные меры по обеспечению целостности данных (например использование так называемых кодов аутентификации сообщений) предоставляют защиту от случайного или намеренного изменения содержания, добавления или исключения информации. Цифровые подписи могут обеспечивать не только подобную защиту целостности сообщений, но имеют свойства, позволяющие делать невозможным изменение смысла передаваемой информации. Решение использовать цифровые подписи и другие защитные меры целостности должны быть приняты с учетом:

- соответствующих законодательных и обязательных требований;

- инфраструктуры открытых ключей;

- требований к управлению ключами и трудностей, которые придется преодолевать для реального усовершенствования безопасности без создания новых уязвимостей.

3 Неотказуемость

Методы криптографии (например на основе использования цифровых подписей) могут быть применены для подтверждения отправки, передачи, доставки, уведомления о приеме, например сообщений или протоколов связи.

4 Аутентичность данных

Для обеспечения аутентичности данных, организация может использовать цифровую подпись для подтверждения подлинности данных. Такая необходимость может возникнуть при ссылке на данные источников третьей стороны или если в точности справочных данных заинтересована большая группа лиц. Для подтверждения того, что данные поступают от определенного лица могут также применяться цифровые подписи.

5 Управление ключами